惡意的情報收集 - Now I See You

資訊及通訊科技發展迅速,再加上新冠肺炎疫情,大家對網絡使用需求不斷上升。普羅大眾在網上購物和投資已成生活的一部分,中小企亦會建立電腦網絡系統或使用雲端服務來處理日常業務及交易,因此很多具價值的資料都會存取於網絡上及系統裡,導致網絡罪行及黑客入侵事件變得頻繁。

大家會時常聽到黑客攻擊其他人的伺服器,但是他們又是如何做到的?當然,網絡攻擊有形形色色的手法,有些會用釣魚攻擊,亦有部分會向用戶發出惡意軟件。但往往進行攻擊前,黑客都會做一些事前準備及觀察,收集情報。今次HKCERT將從Malicious Scan 方向剖析這行為。

什麼是Malicious Scan?

顧名思義,“Malicious Scan”是指惡意網絡掃瞄。

首先,黑客會使用端口掃描工具,一次過掃描大量目標公司的域名,從而知道該公司的伺服器有否公開可被用作入侵的端口。每一個端口可被視作為網絡接入口,會預設一個數字及用途,以下是一些常用例子。

- 端口20:檔案傳輸協定(傳輸資料)(FTP)

- 端口21:檔案傳輸協定(傳輸命令)(FTP)

- 端口22:安全遠端登入協定(SSH)及用於安全檔案傳輸(SCP/SFTP)

- 端口23:終端仿真協定(Telnet)

- 端口25:簡單郵件傳輸協定(SMTP)

- 端口80:超文字傳輸協定(HTTP)

- 端口443:超文字傳輸安全協定(HTTPS)

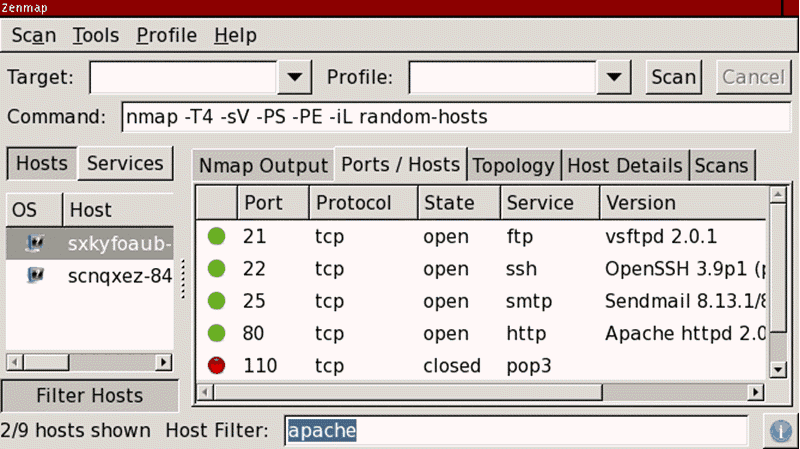

當黑客成功取得有關資訊後,便會嘗試遙距連結該端口來進行攻擊,例如使用密碼暴力攻擊(即Brute-force attack)來取得存取權限,或繼續搜集及攻擊系統的漏洞來入侵伺服器。以下例子就是端口掃描工具的畫面(圖1),可以看見21, 22, 25及80端口已開放,意味著黑客可以利用這些「入口」進行網絡入侵。

圖1 - 端口掃描工具

圖片來源:https://phoenixnap.com/kb/nmap-scan-open-ports [1]

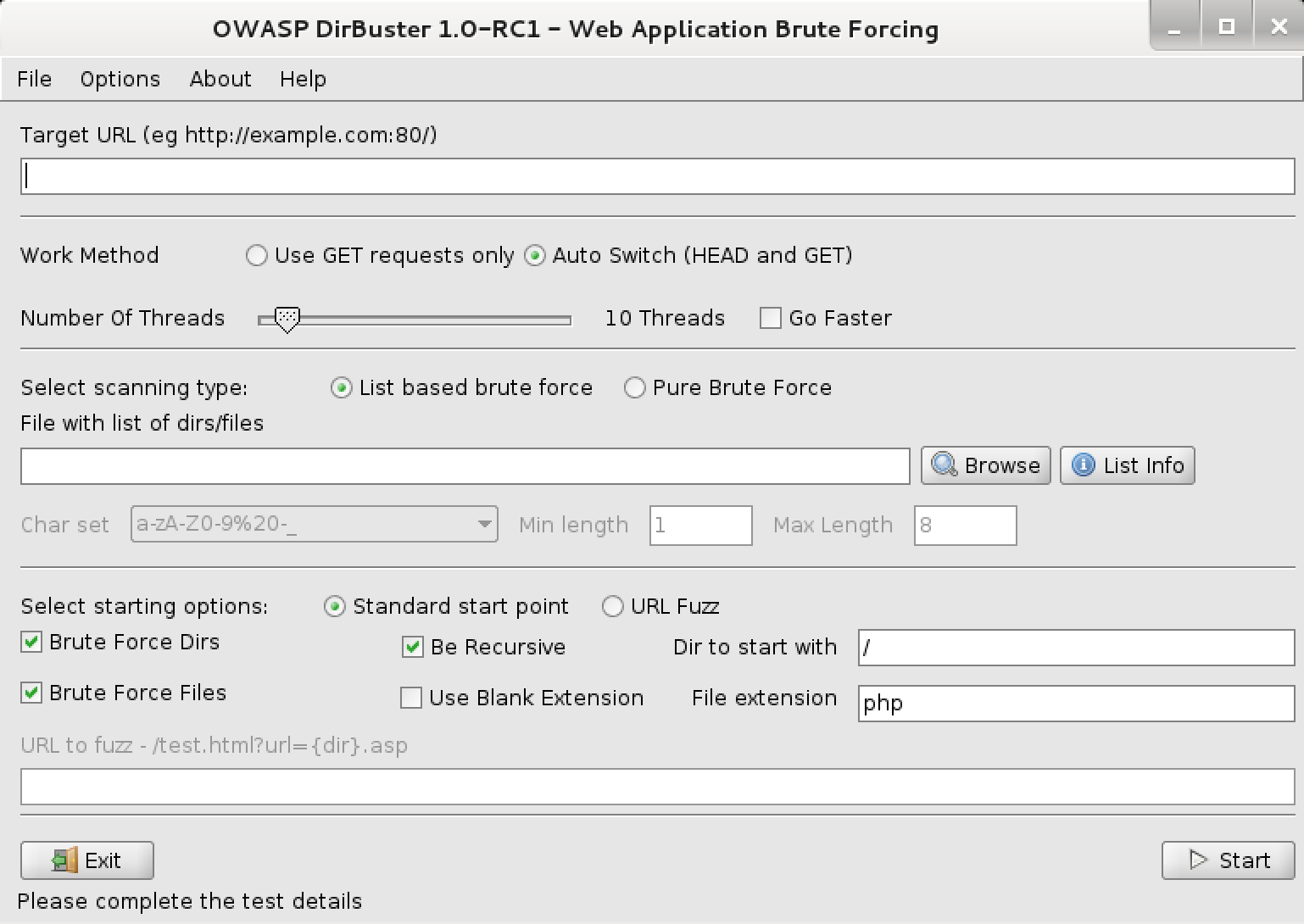

假如目標是網站伺服器 (開放了80或443端口),黑客可以透過目錄掃描工具暴力破解網站伺服器上的目錄和文件名(圖2)。原理是把常用的目錄和文件(例如: /index.php, /login.php 或 /images/) 附加到網址後方,從而得知網站收藏了哪些資料。

圖2 -文件/目錄滲透測試工具

圖片來源:https://www.kali.org/tools/dirbuster/[2]

了解暴力攻擊方法

暴力攻擊為一種常用的密碼破解方法。它涉及猜測用戶名稱和密碼以獲得對系統的未經授權的存取,原理非常簡單,但成功率卻很高。部份進階的黑客則會使用自動化的應用程式或指令碼作為暴力破解工具,這類型工具會快速嘗試多種密碼組合。另外,有些會試圖透過搜索正在使用中的session ID 來存取網站應用程式。黑客會藉這方法竊取信息,使用惡意軟件感染網站或中斷服務等。

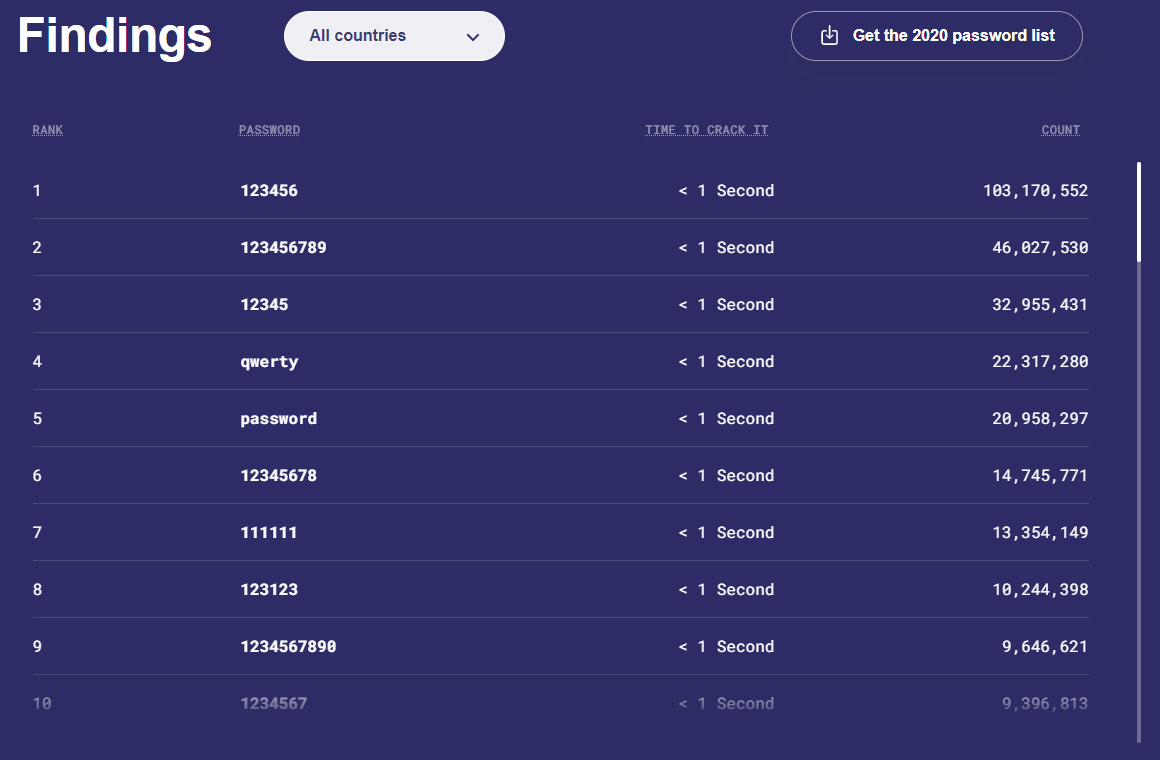

在2021年,密碼管理公司NordPass亦進行研究,公佈200個使用者常用的密碼。它發現首10位的密碼平均使用次數多達9,000,000以上(圖3),縱使有部份密碼由10個字組成,但黑客要破解這些過於簡單的密碼組合只需少於1秒。詳細列表如下:

圖3 - 首10位常用的密碼

圖片來源:https://nordpass.com/most-common-passwords-list/[3]

其他與密碼有關的黑客入侵

- 字典攻擊

字典攻擊是一種蠻力攻擊。此手法通過許多常見詞語及密碼來猜出系統密碼的方法。黑客會使用最常用的密碼、流行的寵物名字、虛構人物或字典中的字詞的大量列表來進行嘗試。

- 資料外洩

另外,資料外洩也是一種可以導致密碼流出的原因之一,黑客會藉此取得系統密碼用作登入,根據香港資訊安全網資料顯示,資料外洩原因可以歸立為仿冒詐騙、軟件或系統漏洞、錯誤設定、內部威脅和用戶疏忽。[4]

- 憑證填充

黑客會利用殭屍網絡以自動化方式不停使用偷來的帳號密碼嘗試登入網絡服務。此方法利用大量外洩的電郵地址和密碼,再搭配自動化程式,不斷試圖登入網絡服務,直至某一組帳號密碼成功登入為止。

由於很多人會貪方便及易記,於不同的網絡服務中重用相同的帳號名稱及密碼組合,所以黑客一旦偷得其中一組,便能很容易入侵用戶的其他帳戶。

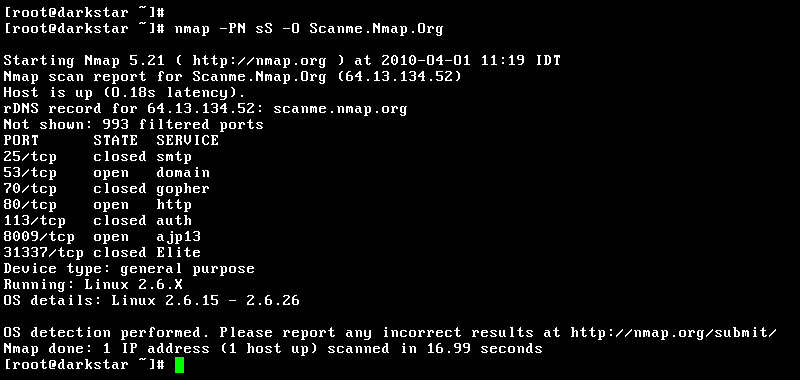

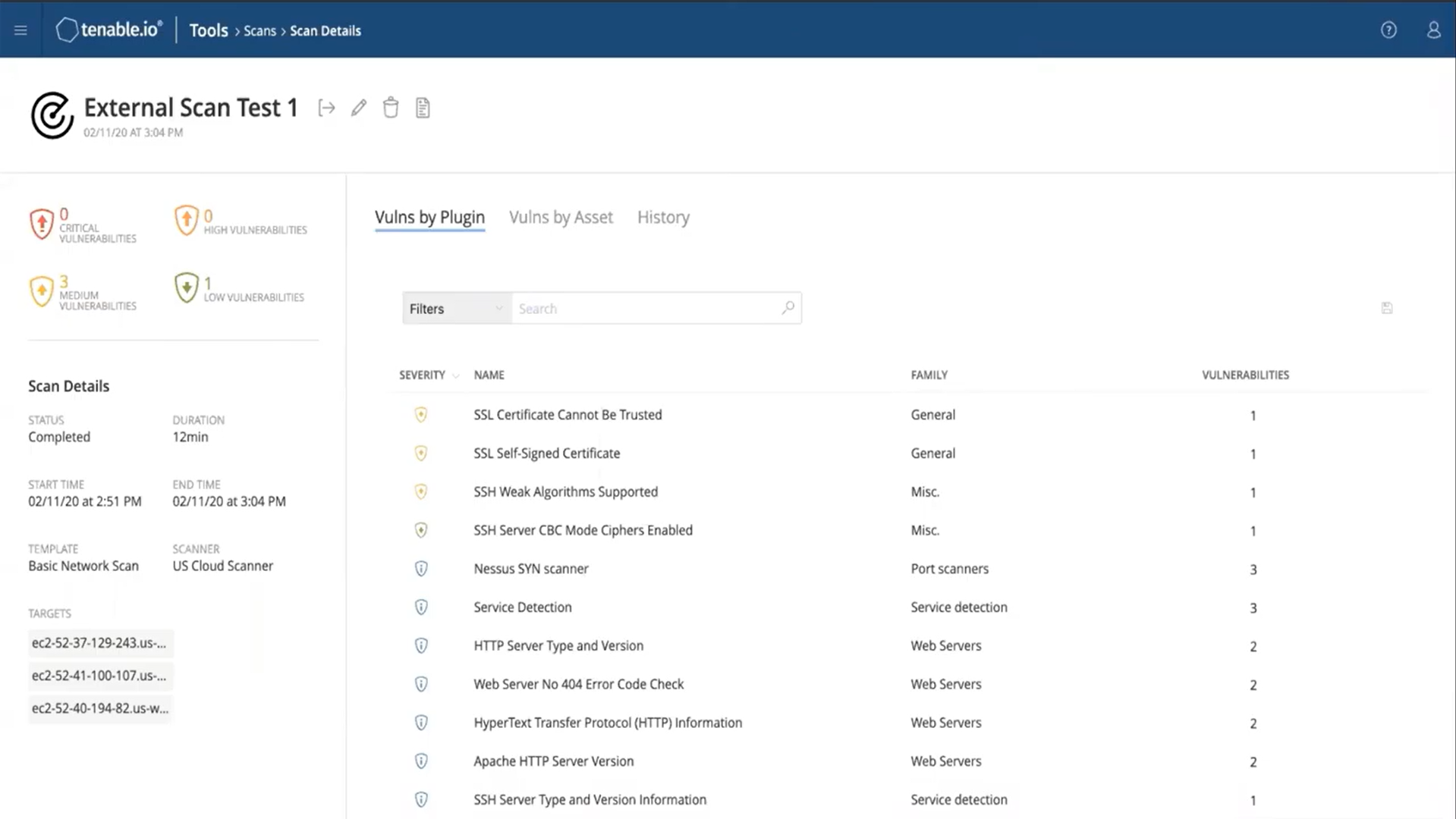

掃描系統漏洞

攻擊機構系統的漏洞是另一種黑客常用的技倆,當中會利用漏洞掃描器掃描目標機構的系統,了解機構的系統版本與官方的最新系統版本漏洞上的差異,從而透過進行攻擊;亦會使用Nmap檢查目標系統是否在線、端口是否開放、查閱系統版本資訊。

圖4 – Nmap網絡掃描工具

圖片來源: https://zh.wikipedia.org/zh-hk/Nmap#/media/File:Nmap-5.21.png[5]

以下是另一些漏洞掃描器工具的結果:

圖5 – 掃描工具顯示系統使用的版本與官方的最新版本之差異

圖片來源:https://www.youtube.com/watch?v=tWF9Fzf0cA4[6]

另外,黑客可以透過社交媒體了解該公司正在使用那些電腦產品,例如在求職網站上能夠獲知該公司會使用某牌子的防火牆或儲存裝置。黑客透過產品供應商知道那一個版本易於攻擊,黑客便可從這方向攻擊目標公司。

圖6 – 例子:求職網站上的職位要求描述

透過上述例子,黑客便可以猜到該公司可能正在使用Cisco的防火牆、Exchange電郵系統及其他軟件。若有關公司未有安裝這些產品的最新版本,黑客便可以就已知的漏洞進行網絡攻擊,例如修改當中的設定及執行惡意程式。

保安建議

- 要時常更新系統及裝置的保安程式

- 更換支援已逾期的系統或裝置

- 關閉或封阻不使用的端口及IP 位址

- 定期審視業務需求,儘量減少端口公開的數目

- 減少公開非必要的資訊到互聯網上

- 限制登入失敗次數以減低密碼暴力攻擊的影響

- 經常審視日誌,查看有否異常的網絡流量來自不明的IP 地址

- 使用多重身分驗證及複雜性高的密碼(例如混合使用符號、數字、大階及細階英文字母,及建議長度不少於8個字元)

- %iW2e!f1@5

- F1o^i78.593!8as*(

- 1!@*CSvw219)#/?

參考連結:

[1] https://phoenixnap.com/kb/nmap-scan-open-ports

[2] https://www.kali.org/tools/dirbuster/

[3] https://nordpass.com/most-common-passwords-list/

[4] https://www.infosec.gov.hk/tc/knowledge-centre/data-breach

分享至