齊抗勒索軟件

FIGHT

Ran$omware

齊抗勒索軟件

什麼是勒索軟件?

勒索軟件是一種惡意軟件,它會加密受害人的所有檔案,黑客會以此作為要脅,勒索受害人金錢。在最初感染期間,勒索軟件會嘗試透過受害人的網絡進行傳播,包括伺服器、可存取的電腦、連接的外部設備或共享驅動器以及其他可存取的系統。當資料被加密後,受害人將無法存取任何檔案、數據庫或應用程序。黑客會要求受害人支付贖金來換取解密密鑰以恢復資料。

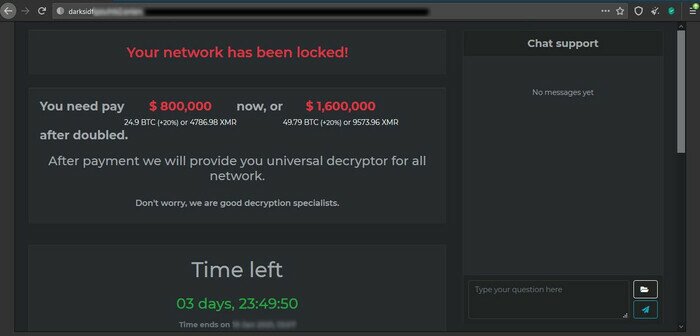

(上圖) REvil 和 DarkSide 的勒索訊息

人為操控的勒索軟件

傳統勒索軟件會在互聯網上自動傳播,例如 WannaCry。而人為操控的勒索軟件與傳統的攻擊方式不同,它是由一群擁有豐富 IT 知識的熟練黑客在背後持續操作的網絡攻擊,他們能利用自身的技術來規避不同的保安系統或入侵軟件漏洞,並會潛伏以伺機行動,所以是當今世界各地機構面臨的最大網絡威脅之一。雖然加密資料是主要攻擊手段,但黑客還會因應情況使用不同的惡意策略,例如竊取用戶憑據及資料,務求以最大限度地擴大對受害人的影響。整個攻擊可包含入侵、盜取資料、加密、威脅要發佈或出售被盜資料、甚至癱瘓重要系統,然後與受害人交涉及不斷施加壓力等分工。部份黑客已將勒索軟件攻擊擴展為商業模式般運作,即「勒索軟件服務 (RaaS) 」,與其他黑客組織合作,然後瓜分贖金。一些著名的人為操控的勒索軟件包括 REvil 、Conti、Lockbit和 Ryuk。

勒索軟件服務 (RaaS)

勒索軟件服務 (RaaS) 是黑客採用的其中一種商業模式。它的作業方式類似軟件服務 (SaaS) 模式,即由軟件開發商出租他們的 SaaS 產品。在 RaaS中,負責開發勒索軟件的黑客提供執行勒索軟件攻擊所需的基礎設施及服務,以及交涉和收取贖金,然後招攬其他黑客組織合作來散佈勒索軟件。有關組織不需要熟識開發或操作該勒索軟件,他們只需專注於找尋攻擊目標,進行網絡滲透或散播釣魚電郵,收到贖金後再由雙方瓜分。這種分工模式令雙方「各展所長」,同時賺取可觀收入,也是令勒索軟件攻擊在全球持續增長的原因之一。

後果及影響

勒索軟件攻擊會造成嚴重的直接和間接後果及影響,包括:

後果

- 數據洩露

- 數據加密

- 備份銷毀

- 系統中斷

影響

- 癱瘓機構的營運

- 損害機構聲譽

- 蒙受重大經濟損失

- 招致公司股票下跌

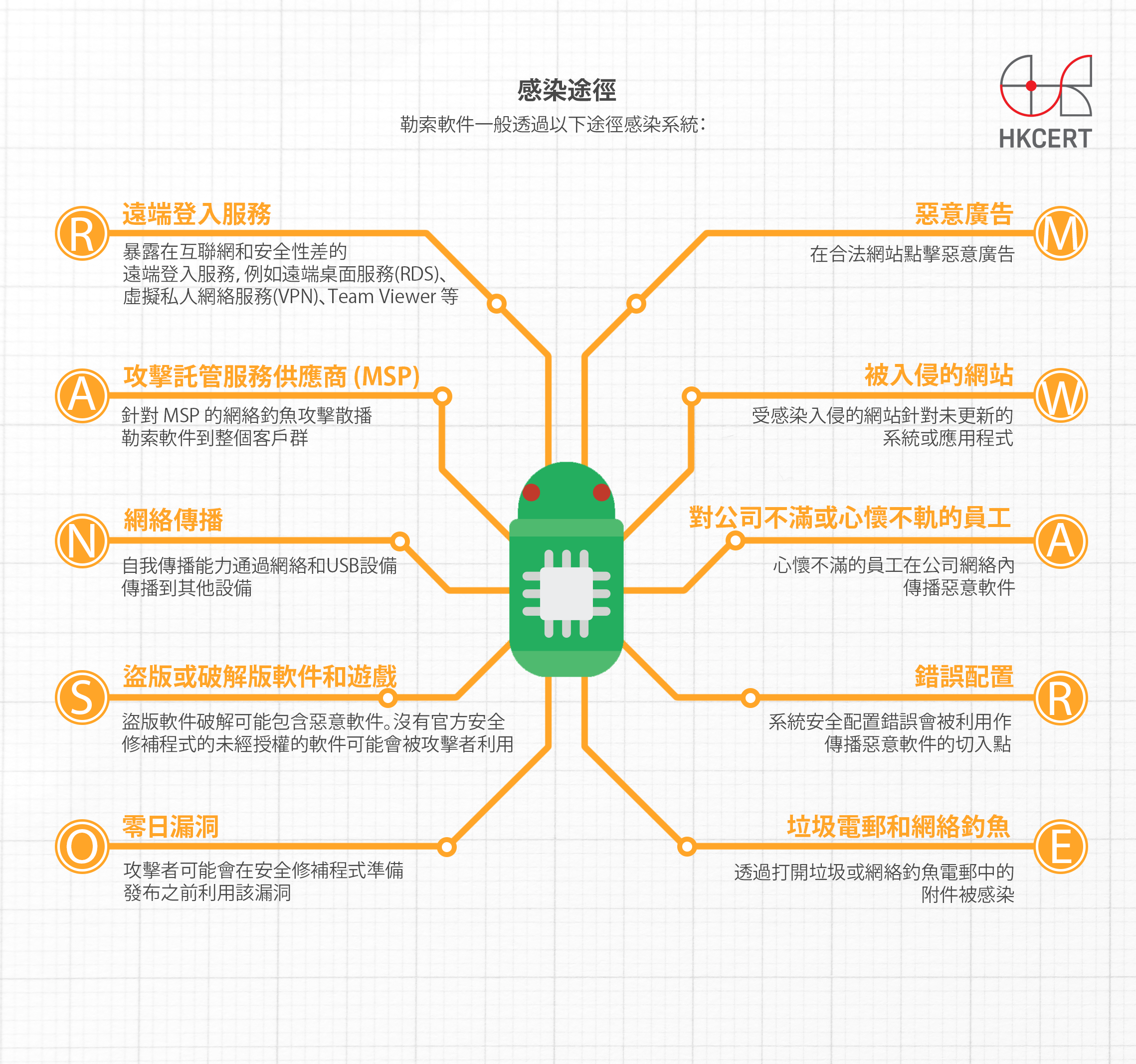

感染途徑

勒索軟件一般透過以下途徑感染系統:

1. 垃圾電郵和網絡釣魚

大部份的受害人都是開啟了垃圾電郵或網絡釣魚中的惡意附件而被感染。惡意附件檔案類別包括壓縮檔(.zip),內藏執行檔(.exe) 或 JavaScript 檔(.js)及有巨集的微軟Office檔。這些電郵攻擊通常都是由黑客操控的殭屍電腦發出。

2. 遠端登入服務

黑客會入侵暴露在互聯網上和安全性差的遠端登入服務,方法之一是發動暴力密碼攻擊,成功後便可入侵受害人網絡來傳播勒索軟件。遠端登入服務例子包括遠端桌面服務(RDS)、虛擬私人網絡服務(VPN)、TeamViewer 等。

3. 零日漏洞

黑客可能會在保安修補程式發佈或是使用者安裝之前,利用該漏洞入侵。

4. 攻擊託管服務供應商 (MSP)

黑客會先入侵託管服務供應商,然後透過供應商與其客戶之間的網絡連接來傳播勒索軟件。

5. 錯誤配置

錯誤系統保安配置經常遭黑客用作傳播勒索軟件的切入點。

6. 被入侵的網站

部份受害人透過瀏覽被入侵的網站受到感染。這些網站主要針對未更新的系統或應用程式,包括瀏覽器、插件等。

7. 網絡傳播

大部份加密勒索軟件都不會自動傳播,惟部份已進化至擁有自我傳播能力。這些勒索軟件在感染電腦後會嘗試透過網絡及USB裝置等途徑感染其他裝置。

8. 盜版或破解版軟件和遊戲

盜版或破解版軟件和遊戲不僅是非法的,而且還是勒索軟件感染的來源。這些軟件經黑客竄改後,會被植入勒索軟件。另外,這些未經授權的軟件通常都不能下載官方的保安程式來修補漏洞,容易引致黑客利用。

9. 惡意廣告

部份網站會暗藏惡意廣告。點擊廣告後會受勒索軟件感染。

10. 對公司不滿或心懷不軌的員工

黑客會直接聯繫心懷不滿的員工,在公司網絡內傳播勒索軟件,成事後會支付一定比例的贖金予該員工作報酬。

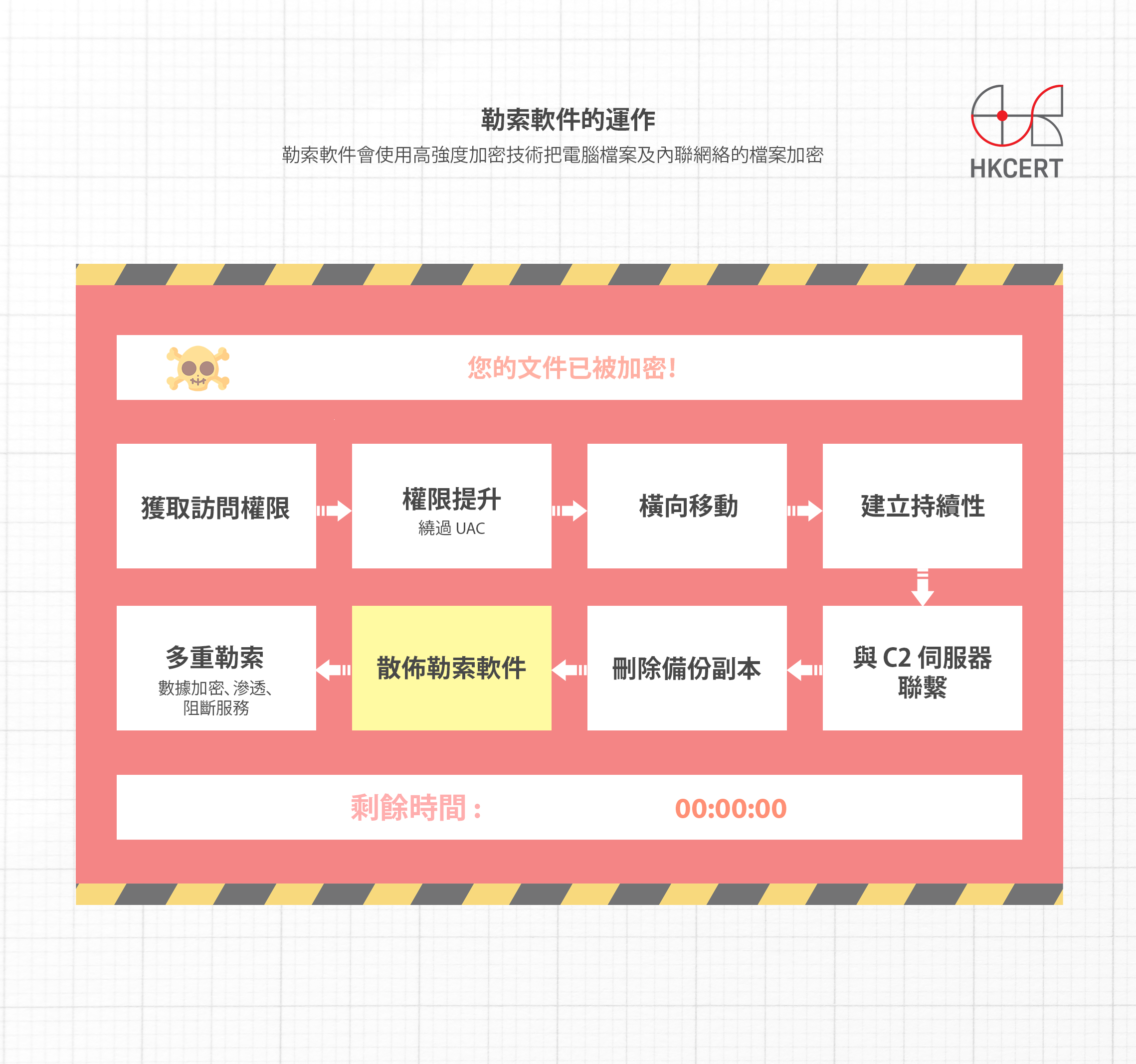

勒索軟件的運作

勒索軟件會使用高強度加密技術把電腦檔案及內聯網絡的檔案加密。檔案類別包括文件、圖片、影片、繪圖編輯檔、數據庫檔案及電子證書檔案等等。

加密後,惡意程式會把加密密鑰回傳到指令及控制伺服器 (C2 server),並在受感染的電腦留下勒索訊息,要求用戶支付指定金額的比等幣 (bitcoin),以換取解密密鑰,並威脅如在指定期限前不支付贖金,他們會刪除解密密鑰。

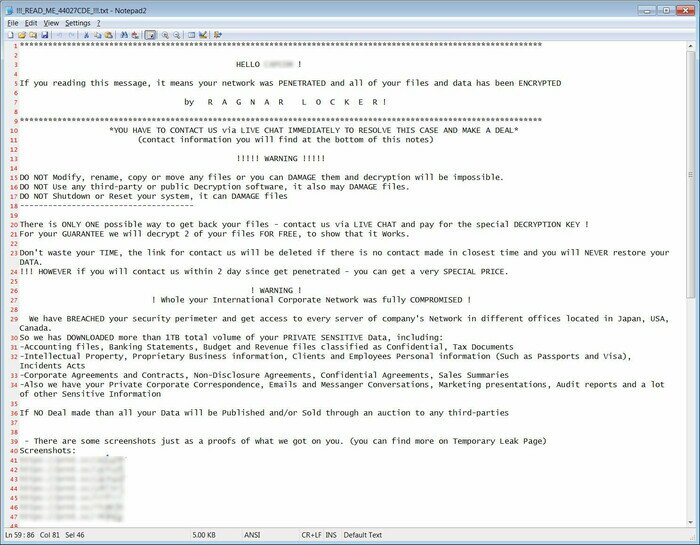

在以前,受害人只要有定期進行離綫備份,便可透過還原備份來恢服重要數據,免受加密勒索軟件的影響。但當黑客發現這種勒索策略已經失效後,便開始加入多一個勒索方式,演變出另一種策略,稱為雙重勒索:黑客會掃瞄受害人的網絡來了解整個網絡架構,然後尋找及偷取敏感資料,例如財務資料、商業秘密、個人資料等,接著才進行加密。當成功後會威脅發佈或出售手上的資料,令受害人面對商譽受損或遭受監管機構處罰的壓力,從而迫使其就範,支付贖金。

最新的發展是勒索軟件集團正進一步採用不同的勒索方法,以求加强對受害人的壓迫和威脅,使其支付更多的贖金。我們觀察到有至少四種新的勒索方式,包括發動分散式阻斷服務(DDoS)、聯繫受害人的客戶、沽空受害公司的股票以及影響基礎設施系統。由於這種複雜的勒索策略包含著兩種以上的勒索方法,因此被稱爲「多重勒索」。

(上圖) Ragnar 和 GlobeImposter 的勒索訊息

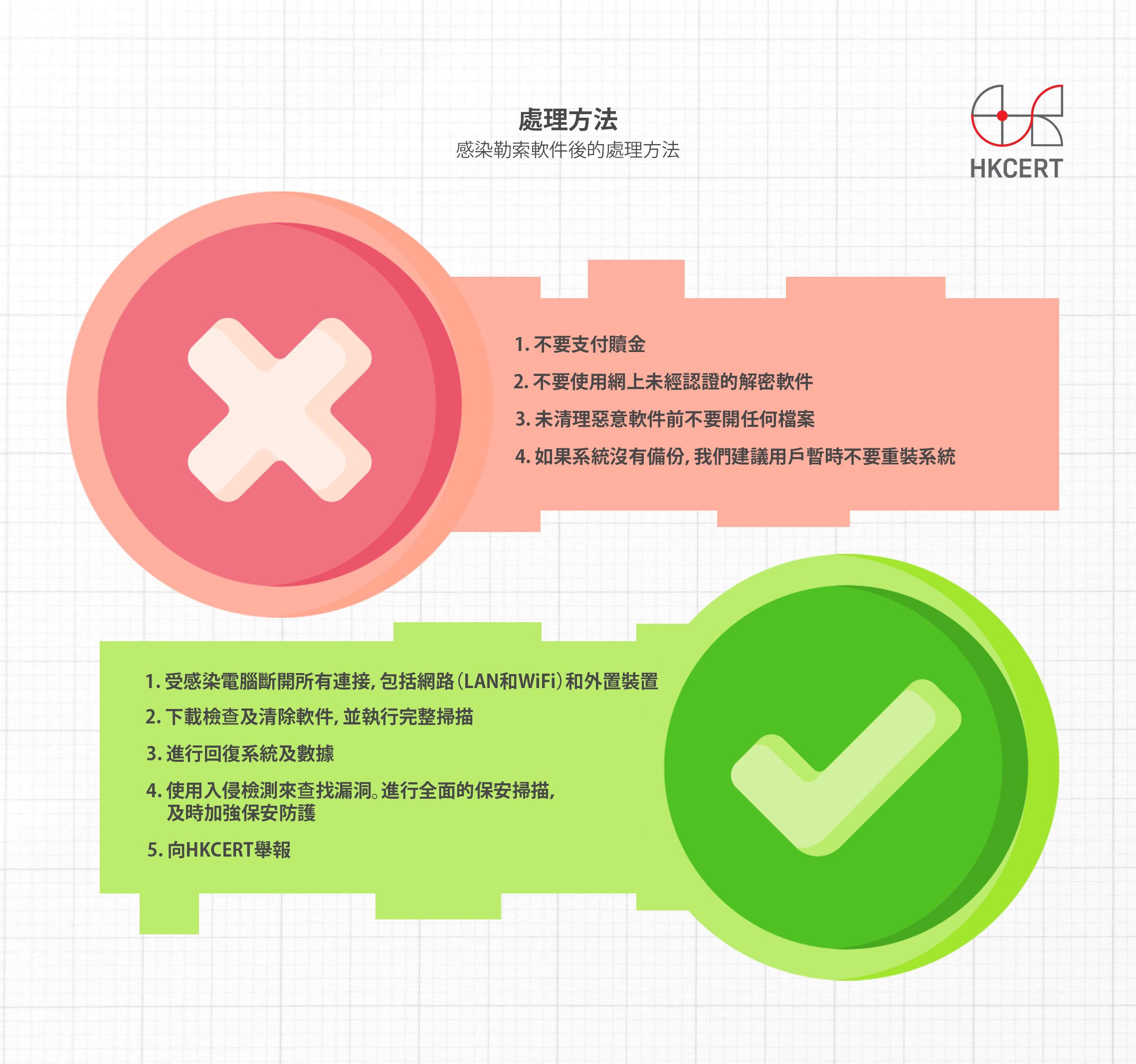

處理方法

如你受勒索軟件感染

不應該 ✘

- 不要支付贖金,因爲這只會對勒索軟件集團助紂為虐;

- 不要使用網上未經認證的解密軟件,以防感染其他惡意軟件;

- 未清理惡意軟件前不要開啟任何檔案,及

- 如果系統沒有備份,建議用戶暫時不要重裝系統,以免令加密檔案記錄資料丟失。

應該 ✔

- 切斷受感染的電腦的所有網絡連接,包括網路(LAN和WiFi)和外置裝置(USB或外置硬碟),以避免進一步感染其他電腦;

- 如要進行解密,可以參考以下步驟:

- 可在 https://www.nomoreransom.org/en/decryption-tools.html 搜索解密工具;

- 將已被加密的檔案複製到一個儲存裝置;

- 在一部沒有受到感染的電腦上使用解密工具來解密;

- 解密工具的使用步驟可參考對應的說明指示。

- 下載清除軟件,並執行完整掃描來清除惡意程式;

- 如果在感染前已為系統或資料建立備份,用戶可進行系統及數據回復;

- 使用入侵檢測來查找漏洞以及攻擊是如何發生的。進行全面的保安掃描,及時加強保安防護;

- 向 HKCERT 求助

保安指南

預防方法

個人

- 留意可疑電郵,不要隨意點擊連結或打開電郵附件,特別是壓縮檔 ( zip 檔案) 、執行檔 ( exe 檔案) 、有巨集的微軟Office檔或script文檔(vbs, js, ps, bat)

- 安裝保安軟件如防毒軟件或互聯網保安應用程式,並定期更新病毒資料庫

- 更新系統及軟件以修補保安漏洞

- 不要把電腦直接連接到互聯網,例如先設置路由器或防火牆以阻隔惡意網絡攻擊。

- 對重要的檔案進行及時和定時備份。備份檔案應以離線方式存放在安全的位置,避免受惡意軟件影響

- 若使用雲端備份,請確認雲端服務提供版本紀錄 (version history) 功能。即使受影響的檔案已同步至雲端,這功能也可以讓用戶回復舊的檔案版本

公司

- 政策與評估

- 設立一個數據保護政策,涵蓋由收集,處理及銷毀資料的完整資料生命周期之處理方式;

- 定期進行保安評估並堵截發現的漏洞。

- 系統保護

- 儘量减少擁有特權訪問權限(如網域的管理權限)的用戶數量,以限制攻擊範圍及影響。日常的操作亦只應使用沒有特權訪問權限的普通賬戶;

- 安裝終端保安解决方案並更新病毒資料庫,可以檢查電郵和網絡內容中的惡意下載內容,檢測和隔離惡意程式碼,以防止感染惡意軟件;

- 加強網絡基礎架構,減少暴露於互聯網當中的端點;

- 設立數據私隱政策,其中包括敏感數據加密和密碼政策,以及加密密鑰的隔離處理;

- 考慮使用DDoS保護解决方案或服務,以抵禦DDoS攻擊;

- 更新系統及軟件以修補保安漏洞;

- 對重要的檔案進行及時和定時備份。備份檔案應離線存放在安全位置,避免受惡意程式影響;

- 若使用雲端備份,請確認雲端服務提供版本紀錄 (version history) 功能。即使受影響的檔案已同步至雲端,這功能也可以讓用戶回復舊的檔案版本。

- 系統監察及偵測惡意活動

- 設置網絡監控和保安檢測,一旦發現任何異常的網絡活動,立即進行事故響應;

- 架構網絡威脅情報平台,以追蹤最新的威脅,並與同行組織交流信息,預先阻止新出現的攻擊。

- 一般防範措施

- 定期進行網絡保安演習,如網絡釣魚演習及勒索軟件攻擊演習,並進行培訓以提高員工的保安意識;

- 設立事故響應計劃,及時應對勒索軟件、數據洩露及DDoS攻擊;

- 設立業務持續應急計劃,在發生勒索軟件、DDoS和OT系統中斷事件時,最大限度地减少對業務的影響;

- 注意可疑電郵,不要隨意點擊鏈接或打開電郵附件,特別是壓縮檔 ( zip 檔案) 、執行檔 ( exe 檔案) 、有巨集的微軟Office檔或script文檔(vbs, js, ps, bat)

勒索軟件種類

| 勒索軟件 | 勒索信息 | 加密文件副檔名 | 主要傳播途徑 | 可解密版本* |

| Akira | Akira 的勒索信息是在「akira_readme.txt」,要求受害者按照黑客提供的聯繫方式交付贖金。 | 副檔名為「.Akira」 |

| Akira [解密工具連結] |

| AstraLocker | AstraLocker 的勒索信息是在「How To Restore Your Files.txt」,要求受害者按照黑客提供的聯繫方式交付贖金。 | 副檔名為「.Astra」及「.babyk」 |

| AstraLocker [解密工具連結] |

| BianLian | BianLian 的勒索信息是在「Look at this instruction.txt」,要求受害者按照黑客提供的聯繫方式交付贖金。 | 副檔名為「.bianlian」 |

| BianLian [解密工具連結] |

| BlackByte | BlackByte的勒索信息是在「BlackByte_restoremyfiles.hta」,要求受害者按照黑客提供的聯繫方式交付贖金。 | 副檔名為 「.blackbyte」。 |

| BlackByte [解密工具連結] |

| Cactus | Cactus的勒索信息是在「cAcTuS.readme.txt」,要求受害者按照黑客提供的聯繫方式交付贖金。 | 副檔名為「.cts」後面跟著一個數字。例如「.cts1」。 | 利用 Fortinet VPN 裝置漏洞

利用 Qlik Sense 漏洞 | 暫時沒有破解工具 |

| Cerber/Magniber | 要求受害者通過Tor瀏覽器購買「Cerber/My Decryptor」解密。 | V1-V3為 「.cerber」,其餘為多位隨機字符。

Magniber 副檔名為 「.ypkwwmd」、 「.ndpyhss」、「.wmfxdqz」、 「axlgsbrms」、 「.nhsajfee」、 「.mqpdbn」、「.damdzv」、「.qmdjtc」、 「.mftzmxqo」、 「.demffue」、 「.dxjay」、 「.fbuvkngy」、 「.xhspythxn」、 「.dlenggrl」、「.skvtb」、 「.vbdrj」、「.fprgbk」、 「.ihsdj」、「.mlwzuufcg」 及 「.kgpvwnr」 |

| Cerber V1 [解密工具連結]

Magniber: 部分副檔名有解密工具。 [解密工具連結1] [解密工具連結2] [解密工具連結3] |

| CrySIS/Dharma/Phobos | 被加密的文件目錄會有 「FILES ENCRYPTED.txt」或「.HTA」及 「.TXT」等文件,顯示黑客的聯繫方式,要求受害者按照黑客提供的聯繫方式交付贖金。 | 常見為「.java」、「.arena」、「.bip」、「.phobos」。 |

| 部分副檔名有解密工具。 [解密工具連結1] [解密工具連結2] |

| DarkSide/BlackMatter | DarkSide的勒索信息是在「README.[victim's_ID].TXT」,要求受害者通過Tor瀏覽器購買解密軟件解密。

BlackMatter的勒索信息是在「[random_string].README.txt」, 要求受害者通過Tor瀏覽器購買解密軟件解密。 | DarkSide副檔名為victim's id。

BlackMatter為隨機副檔名。 |

| DarkSide [解密工具連結1]

BlackMatter 暫時沒有破解工具 |

| Djvu | Djvu的勒索信息是在「_openme.txt」, 「 _open_.txt」 或 「_readme.txt」,顯示黑客的聯繫方式,要求受害者按照黑客提供的聯繫方式交付贖金。 | 常見為「.djvu」、 「djvu*」, 「.djvuu」、 「.udjvu」、 「.djvuq」、 「.uudjvu」、 「.djvus」、 「.djuvt」、 「.djvur」 及 「.DJVUT」。 |

| 部分副檔名有解密工具。 [解密工具連結1] |

| eCh0raix | eCh0raix的勒索信息是在「README_FOR_DECRYPT.txtt」 或 「README_FOR_DECRYPT.txt」,要求受害者通過Tor瀏覽器購買解密軟件解密。 | 常見為「.encrypt」 及 「.encrypted」。 |

| 暫時沒有破解工具 |

| ESXiArgs | ESXiArgs的勒索信息是在「ransom.html」 或 「How to Restore Your Files.html」,要求受害者按照黑客提供的聯繫方式交付贖金。 | 常見為「.args」。 |

| ESXiArgs-Recover [解密工具連結] |

| GandCrab | 要求受害者通過Tor瀏覽器訪問指定網頁交付贖金。 | V1為 「.GDCB」; V2-V3為 「.CRAB」; V4為 「.KRAB」; V5為隨機副檔名。 |

| GandCrab V1、V4和V5最新至V5.2 [解密工具連結] |

| GlobeImposter | 被加密的文件目錄會有「HOW_TO_BACK_FILES.txt」或者「how_to_back_files.html」的文件,顯示受害者的個人ID序列號以及黑客的聯繫方式,要求受害者將ID序列號發送到黑客郵箱,再根據步驟交付贖金。 | 1.0版本常見為 「.CHAK」; 5.1版本常見為「. IQ0005」。 |

| GlobeImposter 1.0 [解密工具連結] |

| Hades | 受害者的每一個被加密的文件夾中會有「README_RECOVER_FILES_[victim_id].html」、「README_RECOVER_FILES_[victim_id].png」及「README_RECOVER_FILES_[victim_id].txt」的檔案,顯示受害者的個人ID序列號以及黑客的聯繫電郵及取得解密密碼連結,再根據步驟交付贖金。 | The common extension is ".MafiaWare666", ".jcrypt", ".brutusptCrypt", ".bmcrypt", ".cyberone", ".l33ch". |

| Hades |

| HermeticRansom | 受害者的桌面目錄會有「read_me.html」的文件,顯示受害者的個人ID序列號以及黑客的聯繫方式,要求受害者將ID序列號發送到黑客郵箱,再根據步驟交付贖金。 | 常見為「.[[email protected]] .encryptedJB」。 |

| HermeticRansom [解密工具連結] |

| Hive | 受害者的桌面目錄會有「HOW_TO_DECRYPT.txt」的文件,顯示受害者的個人ID序列號以及黑客的聯繫方式,要求受害者將ID序列號發送到黑客郵箱,再根據步驟交付贖金 | 第一版本副檔名為「.hive」 第二版本副檔名為「.w2tnk」及「.uj1ps」 所有第三版本及第四版本的隨機副檔名 |

| Hive [解密工具連結] |

| LockBit | LockBit的勒索信息是在「Restore-My-Files.txt」,顯示黑客的聯繫方式,要求受害者按照黑客提供的聯繫方式交付贖金。 | 副檔名為「.abcd」。 |

| LockBit [解密工具連結] |

| LockerGoga | LockerGoga的勒索信息是在「README-NOW.txt」或「README_LOCKED.txt」,顯示黑客的聯繫方式,要求受害者按照黑客提供的聯繫方式交付贖金。 | 副檔名為「.locked」。 |

| LockerGoga [解密工具連結] |

| Maze | Maze的勒索信息是在「HOW_TO_BACK_FILES.txt」,顯示黑客的聯繫方式,要求受害者按照黑客提供的聯繫方式及指示交付贖金。 | 為隨機副檔名。 |

| 暫時沒有破解工具 |

| MegaCortex | 「!!READ_ME!!!.TXT」、「!-!README!-!.RTF」,要求數據由版本 2 到 4 加密的受害者需要出示贖金 | 副檔名為「.aes128ctr」。 |

| MegaCortex [解密工具連結] |

| MortalKombat | 它更改桌面牆紙為真人快打主題,並生成名為 | 副檔名為 「..Remember_you_got_only_24_hours_to_make_the_payment_if_you_dont_pay_prize_will_triple_Mortal_Kombat_Ransomware」。 | 通過網絡釣魚電子郵件傳播並以使用遠程桌面協議 (RDP) 面向互聯網的系統為目標。 | MortalKombat [解密工具連結] |

| Muhstik | 要求受害者通過Tor瀏覽器訪問指定網頁交付贖金。 | 副檔名為 「.muhstik」。 |

| ID在以下密鑰列表中的設備可以解密。 [密鑰列表連結] [解密工具連結] |

| Nemty | Nemty的勒索信息是在[加密副檔名]-DECRYPT.txt。要求受害者通過Tor瀏覽器訪問指定網頁交付贖金。 | Sodinokibi的為隨機副檔名,Nemty的副檔名為「.nemty」。 |

| Sodinokibi暫無解密工具。 [解密工具連結] |

| Netwalker | Netwalker的勒索信息是在「{ID} – Readme.txt」 ,要求受害者通過Tor瀏覽器購買解密軟件解密。 | 為隨機副檔名。 |

| 暫時沒有破解工具 |

| Rhysida | Netwalker的勒索信息是在「CriticalBreachDetected.pdf」,要求受害者通過Tor瀏覽器訪問指定網頁交付贖金。 | 副檔名為 「.rhysida」。 |

| Rhysida [解密工具連結] |

| Ryuk/Conti | Ryuk的勒索信息是在「RyukReadMe.txt」 或 「RyukReadMe.html」,顯示黑客的聯繫方式,要求受害者按照黑客提供的聯繫方式交付贖金。 最新版本是要求受害者通過Tor瀏覽器購買解密軟件解密。

Conti的勒索信息是在「CONTI_README.txt」,顯示黑客的聯繫方式,要求受害者按照黑客提供的聯繫方式交付贖金。 | Ryuk為「.RYK」 Conti為「.CONTI」、「.KREMLIN」、「.RUSSIA」、「.PUTIN」。 |

| 暫時沒有破解工具

Conti 特定版本文件副檔名為「.KREMLIN」、「.RUSSIA」及「.PUTIN」可被解密。 [解密工具連結] |

| SEXi | SEXi的勒索信息是在「SEXi.txt」,要求受害者下載「Session」訊息應用程式並透過列出的位址與黑客聯繫。 | 副檔名為「.SEXi」。 |

| 暫時沒有破解工具 |

| Sodinokibi/REvil | 桌面被改成藍屏,勒索信息在屏幕顥示及在被加密的文件目錄,要求受害者通過Tor瀏覽器購買解密軟件解密。 | 為隨機副檔名 |

| Sodinokibi/REvil [解密工具連結] |

| STOP | 被加密的文件目錄會有「_openme.txt」或者「_readme.txt」的文件,顯示受害者的個人ID序列號以及黑客的聯繫方式,要求受害者將ID序列號發送到黑客郵箱,再根據步驟交付贖金。 | 常見為 「.puma」、「.pumas」、「.coharos」、「.STOP」。 |

| 部分副檔名有解密工具。 [解密工具連結] |

| Trigona | Trigona的勒索信息名為「how_to_decrypt.hta」顯示在系統中。該文件的HTML代碼包含嵌入的JavaScript功能。 | 副檔名為「._locked」。 | 利用軟件漏洞入侵 | 暫時沒有破解工具 |

| WannaCry | WannCry的勒索信息是在「info.hta」,顯示黑客的聯繫方式,要求受害者按照黑客提供的聯繫方式交付贖金。 | 副檔名為「.WannaCry」。 |

| WannaCry [解密工具連結] |

| Yanluowang | Yanluowang的勒索信息是在「README.txt」,顯示黑客的聯繫方式,要求受害者按照黑客提供的聯繫方式交付贖金。 | 副檔名為「.yanluowang」。 |

| Yanluowang [解密工具連結] |

| Yashma | Yashma的勒索信息是在「Restore_Files.html」,顯示黑客的聯繫方式,要求受害者按照黑客提供的聯繫方式交付贖金。 | 副檔名為「.AstraLocker」或四個隨機的英文字串。 |

| Yashma [解密工具連結] |

*你可以在以下網頁識別勒索軟件和下載解密工具。香港網絡安全事故協調中心並不保證工具可以成功復原文件。*

https://www.nomoreransom.org/zht_Hant/index.html

關於勒索軟件的保安博錄

其他資源

外部資源

- No More Ransomware

https://www.nomoreransom.org/en/index.html - CISA Stop Ransomware

https://www.cisa.gov/stopransomware - ACSC - Ransomware

https://www.cyber.gov.au/ransomware - BGD e-GOV CIRT - Ransomware Prevention & First Response Guideline

https://www.cirt.gov.bd/ransomware-guideline-2021-version-1-0/ - BtCIRT - Ransomware

https://www.btcirt.bt/ransomware/ - CERTNZ - How ransomware happens and how to stop it

https://www.cert.govt.nz/it-specialists/guides/how-ransomware-happens-and-how-to-stop-it/ - CNCERT/CC - 勒索软件防范指南

https://www.cert.org.cn/publish/main/8/2021/20210723084543714582413/20210723084543714582413_.html - CyberSecurity Malaysia - Crypto Ransomware

https://www.mycert.org.my/portal/details?menu=431fab9c-d24c-4a27-ba93-e92edafdefa5&id=116c71b6-c4d8-40fb-a3f3-3906e7db5e53 - KrCERT/CC - Ransomware Response Guide

https://www.boho.or.kr/krcert/publicationView.do?bulletin_writing_sequence=35410&queryString=cGFnZT0xJnNvcnRfY29kZT0mc29ydF9jb2RlX25hbWU9JnNlYXJjaF9zb3J0PXRpdGxlX25hbWUmc2VhcmNoX3dvcmQ9cmFuc29td2FyZQ== - mmCERT - STOP Ransomware Guide

https://www.mmcert.org.mm/media/8 - SingCERT - Protect Your Systems and Data From Ransomware Attacks

https://www.csa.gov.sg/singcert/Advisories/ad-2020-006 - TWCERT/CC - 勒索軟體防護專區

https://antiransom.tw/index.html

過去活動

齊抗勒索軟件運動 - 「勒索軟件肆虐 把關自保好方法」 培訓講座

思科香港辦公室

思科香港 (Cisco HK)

研討會:防禦勒索軟件 做好數據保護 共建安全網絡 2016

政府資訊科技總監辦公室 (OGCIO)

香港警務處 (HKPF)

Hosting firm's VMware ESXi servers hit by new SEXi ransomware

LockBit ransomware returns to attacks with new encryptors, servers

Medusa Ransomware on the Rise: From Data Leaks to Multi-Extortion

New Black Basta decryptor exploits ransomware flaw to recover files

Black Basta ransomware made over $100 million from extortion