小心提防針對 NoSQL 數據庫的加密勒索軟件

小心提防針對 NoSQL 數據庫的加密勒索軟件

香港電腦保安事故協調中心於 2017 年 1 月留意到針對可被公開存取的 NoSQL 數據庫的加密勒索軟件攻擊有上升的趨勢。為減低潛在的保安風險,用戶應主動對這些數據庫採取相應行動。

發生什麼事?

近期有一種網絡攻擊,針對存取控制寛鬆的 NoSQL 數據庫。攻擊者可在沒有認證的情況下以特權用戶身份利用此漏洞在目標數據庫上執行任意行動。他/她會先複製整個數據庫,然後刪除或破壞數據庫的資料,向受害人勒索比特幣。

我的數據庫會受影響嗎?

任何沒有足夠保安措施的數據庫都有受惡意軟件感染的潛在風險。香港電腦保安事故協調中心敦促數據庫管理員小心留意其系統保安。以下列表是已知受影響 NoSQL 數據庫﹕

MongoDB, Redis, ElasticSearch, Hadoop, Cassandra and CouchDB.[1,2]

影響

受害者可能﹕

- 失去其數據庫系統的存取權。

- 被攻擊者勒索贖金以贖回資料。

- 洩露敏感資料。

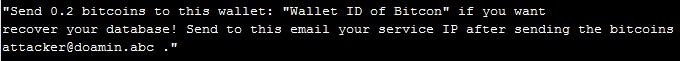

一個勒索信息的樣本[3]

建議

為減低此類攻擊產生的潛在保安風險,請確保你已經為數據庫完成以下基本防護措施﹕

- 為系統配置網絡存取控制以避免數據庫系統不必要地暴露於互聯網當中。如數據庫無必要被外界人仕訪問,應該將數據庫放置於封閉式局域網內; 否則,應以防火牆保護數據庫。

- 考慮使用非預設的通訊埠去加強系統保安 (例如,於 Elasticsearch中不使用預設的9300 通訊埠)。你可於你的數據庫系統執行網絡保安掃瞄以檢查這些設定是否生效。

- 改變數據庫預設的保安配置﹕由允許任何人存取改變為只允許已認證的授權用戶存取。用戶可考慮使用基於身份的存取控制和仔細權限控制以管理每個數據庫用戶的權限。 例如﹕身份為「一般用戶」只可讀取「客戶」數據庫,而「特權用戶」可「讀取」及「寫入」相同數據庫。[4]

- 把數據庫升級至最新的穩定版本。

- 訂立一個完善的資料備份計劃 (有離線備份複製本) 和業務永續規劃。

注意﹕詳情請參閱你產品的配置文件。

以下是 Elasticsearch 加強系統保安配置的參考﹕

參考資料

[1] The compendium of database ransomware

https://blog.binaryedge.io/2017/01/18/the-compendium-of-database-ransomware/

[2] Database Ransom Attacks Hit CouchDB and Hadoop Servers

[3] Now attacker turns to ElasticSearch

[4] Role-Based Access Control in NoSQL

http://www.dummies.com/programming/big-data/role-based-access-control-in-nosql/

Protecting Against Attacks that Hold Your Data for Ransom

https://www.elastic.co/blog/protecting-against-attacks-that-hold-your-data-for-ransom

Security Checklist — MongoDB Manual 3.4

https://docs.mongodb.com/manual/administration/security-checklist/

Ransomware groups have deleted over 10,000 MongoDB databases

分享至