香港保安觀察報告 (2020年第四季度)

本中心很高興為你帶來2020年第四季度的「香港保安觀察報告」。

現今,有很多具備上網功能的數碼設備(例如個人電腦、智能手機、平板裝置等),在用戶不知情下被入侵,令儲存在這些設備內的數據,每天要面對被盜取和洩漏,及可能被用於進行不同形式的犯罪活動的風險。

《香港保安觀察報告》旨在提高公眾對香港被入侵系統狀況的認知,從而作出更好的資訊保安選擇。這份季度報告提供的數據聚焦在被發現曾經遭受或參與各類型網絡攻擊活動[包括網頁塗改、釣魚網站、惡意程式寄存、殭屍網絡控制中心(C&C) 或殭屍電腦等]的香港系統,其定義為處於香港網絡內,或其主機名稱的頂級域名是「.hk」或「.香港」的系統。

報告概要

2020年第四季度,有關香港的唯一網絡攻擊數據共有 5,074 個。數據是從IFAS1 系統的 10 個來源2收集所得,而並不是來自 HKCERT 所接獲的事故報告。

圖1 – 安全事件趨勢

2020 年第四季度共有5,074 宗網絡保安事件,較2020 年第三季度的6,753宗,減少25%,是連續三個季度下跌(圖1)。本季所有保安事件均比上一季少,其中惡意程式寄存保安事件更由第三季近1,000宗,減少至本季度的單位數(表1)。

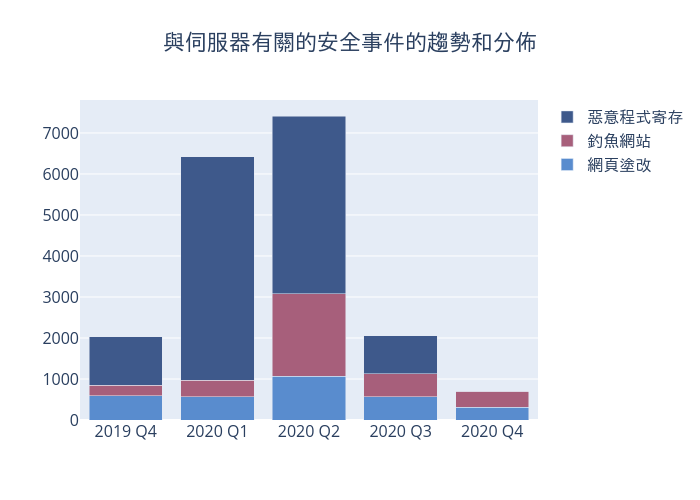

與伺服器有關的安全事件

與伺服器有關的安全事件有: 惡意程式寄存、釣魚網站和網頁塗改。以下為其趨勢和分佈:

圖2 –與伺服器有關的安全事件的趨勢和分佈

| 事件類別 | 2019 Q4 | 2020 Q1 | 2020 Q2 | 2020 Q3 | 2020 Q4 |

|---|---|---|---|---|---|

| 網頁塗改 | 591 | 572 | 1,062 | 571 | 305 |

| 釣魚網站 | 257 | 399 | 2,017 | 552 | 395 |

| 惡意程式寄存 | 1,185 | 5,445 | 4,334 | 934 | 2 |

表1 –與伺服器有關的安全事件的趨勢和分佈

如表1 所示,釣魚網站數量減少28%,從2020 年第三季度的552個回落到本季度的395個,涉及釣魚網站的唯一IP 數目則輕微上升,共有149個(圖7),而唯一網址/IP 比率則為2.65,與第三季的3.81相比,下跌30%(圖8)。在這些釣魚網站當中,金融機構及網上商店仍然是最大目標,有逾半是以仿冒它們為主。除此以外,使用 SSL 安全證書的釣魚網站亦有逐年上升趨勢。本季度發現共有超過56% 的釣魚網站均有使用SSL安全證書,與上季度的27%比較,增幅超過一倍。網站有否使用SSL安全證書是過往其中一個用以區分真假網站的方法,這現象的出現令人更難分辨網站真偽。HKCERT亦留意到近期網上有自動化的釣魚網站工具可讓黑客更易製成仿真度高的釣魚網站。HKCERT呼籲用戶要提防不明來歴的網站連結,如有任何可疑的地方,不應提供任何個人訊息,及向相關公司或機構查詢。

與上一季度相比,網頁塗改保安事件及所涉及的唯一IP 地址的數量均減少48%,分別錄得305 個及159個(圖5)。而本季的唯一網址/IP 比率與上季相約,為1.92(圖6)。

本季度的惡意程式寄存事件的數量從上季的934個再大幅減少至只得2個,分別來自2個IP地址(圖9),所以唯一網址/IP比率是1(圖10)。該兩個網站現均已不能瀏覽:一個已被關掉;另一個亦已被常見的瀏覽器封阻。

| HKCERT促請系統和應用程式管理員保護好伺服器 |

|

殭屍網絡相關的安全事件

殭屍網絡相關的安全事件可以分為兩類:

- 殭屍網絡控制中心(C&C) 安全事件 — 涉及少數擁有較強能力的電腦,向殭屍電腦發送指令,受影響的主要是伺服器。

- 殭屍電腦安全事件 — 涉及到大量的電腦,它們接收來自殭屍網絡控制中心(C&C) 的指令,受影響的主要是個人電腦。

以下將是殭屍網絡控制中心(C&C)安全事件的趨勢:

本季度沒有殭屍網絡控制中心(C&C) 的事件。

2019 年第四季度至2020 年第四季度沒有殭屍網絡控制中心(C&C) 的事件。

圖3 – 殭屍網絡控制中心(C&C)安全事件的趨勢

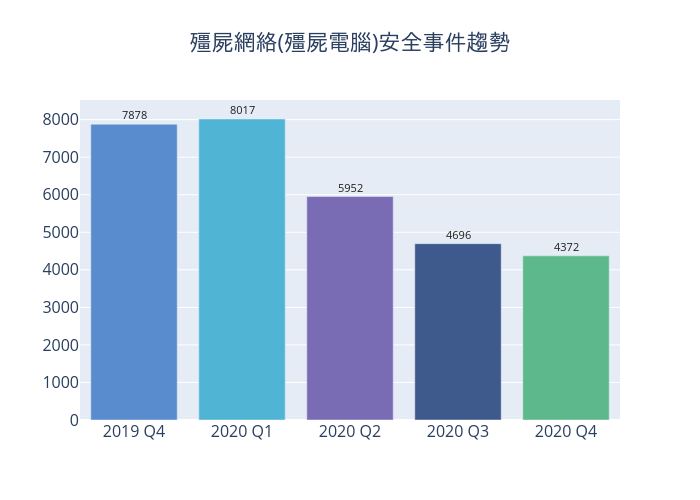

以下為殭屍電腦安全事件的趨勢:

圖4 - 殭屍電腦安全事件的趨勢

殭屍網絡(殭屍電腦)的事件在本季度減少7%至4,372個(圖4)。大多數的殭屍網絡家族的數量均有所減少。五大主要殭屍網絡家族分別是Mirai、WannaCry、Conficker、Avalanche及 Virut,共佔總數91%。

Mirai有蠕蟲特性,專門入侵未做好保安的物聯網裝置,並曾經被黑客用來針對多個機構發動大型DDoS攻擊。它會持續掃描網絡上的物聯網裝置,發現後會利用廠商預設的用戶名稱及密碼嘗試登入及取得控制權。HKCERT提醒用戶使用物聯網裝置前,應先更改一個高強度的密碼及關閉TCP 23埠,加強保安。由於 Mirai只寄存於揮發性記憶體內,如發現裝置已受感染,可重以上步驟,然後重新開啟受感染的裝置。用戶亦可到HKCERT 網站參閱指引:https://www.hkcert.org/tc/security-guideline/mirai-malware-cleanup-and-prevention 。

| HKCERT促請使用者保護好電腦,免淪為殭屍網絡的一部分。 |

|

| 使用者可HKCERT提供的指引,偵測及清理殭屍網絡 |

|

下載報告

< 請按此 下載香港保安觀察報告 >

1 Information Feed Analysis System (IFAS) 是HKCERT 建立的系統,用作收集有關香港的環球保安資訊來源中有關香港的保安數據作分析之用

3 Shodan是用於互聯網連接設備的搜索引擎: https://www.shodan.io/

相關標籤

分享至