香港保安觀察報告 (2016年第四季度)

本中心很高興為你帶來2016年第四季度的「香港保安觀察報告」。

現今有很多「隱形」殭屍電腦, 在使用者還不知道的情況下,被攻擊者入侵及控制。這些電腦上的數據可能每天都被盜取及暴露,而電腦則被利用進行各種的犯罪活動。

香港保安觀察報告旨在提高公眾對香港被入侵電腦狀況的「能見度」,以便公眾可以做更好資訊保安的決策。

報告提供在香港被發現曾經遭受或參與各類型網絡攻擊活動的電腦的數據,包括網頁塗改,釣魚網站,惡意程式寄存,殭屍網絡控制中心(C&C)或殭屍電腦等。香港的電腦的定義,是處於香港網絡內,或其主機名稱的頂級域名是「.hk」或「.香港」的電腦。

報告概要

本報告是2016年第四季季度報告。

在2016年第四季,有關香港的唯一的網絡攻擊數據共有13,681個。數據經IFAS1 系統由19個來源2收集。它們並不是來自HKCERT 所收到的事故報告。

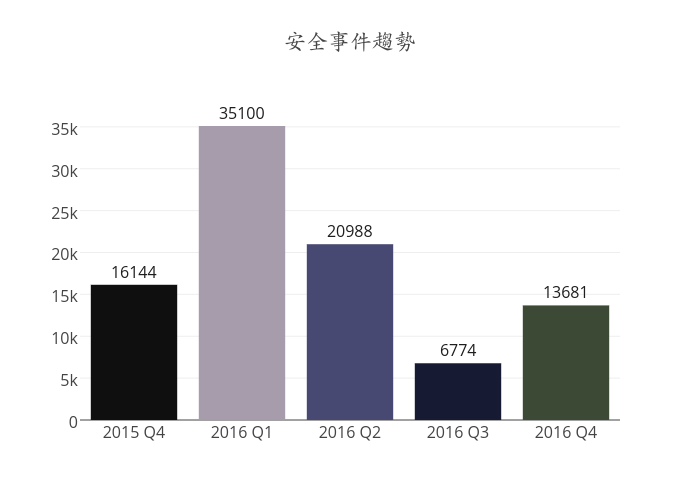

圖1 – 安全事件趨勢

本季度安全事件大幅增加 102% 或 6,907 宗。該數字的大幅增加是由於去季的數字比平 常低,上季我們一度無法從其中一個主要數據來源,CleanMX 取得數據,導致事件數字 偏低。實際上,該數字仍低於前四季的平均數。

與伺服器有關的安全事

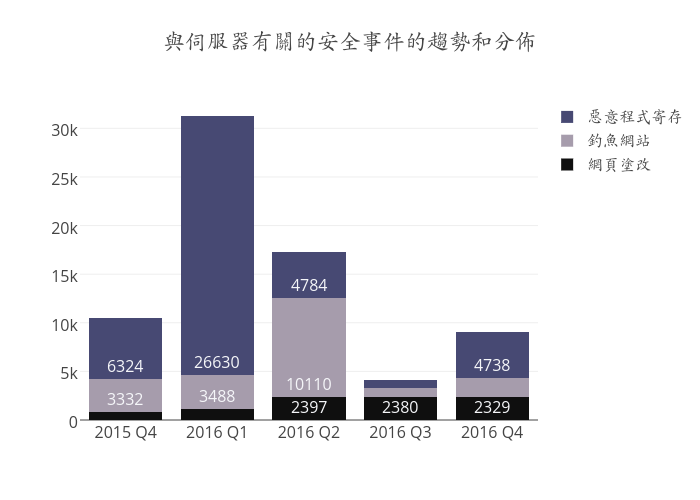

與伺服器有關的安全事件有: 惡意程式寄存、釣魚網站和網頁塗改。以下為其趨勢和分佈:

圖2 –與伺服器有關的安全事件的趨勢和分佈

圖2 –與伺服器有關的安全事件的趨勢和分佈

有關伺服器的安全事件的數量在 2016 第四季度從 4,139 宗增加至 9,025 宗 (118%)。 本季寄存最多惡意程式網址的域名是 btjykjj.com。它共寄存了所有惡意程式寄存事件 中的 11% 或 543 宗。驟眼看,此域名很像惡意域名:域名由看似胡亂堆砌的字母組 成;管理員的電郵地址, [email protected] 由數百個域名共同使用。可是,細看 WHOIS 數據會發現該域名由一間叫 “Bao Tou Shi Jiu Yuan Qu Ke Xue Ji Shu Ju” 的組織擁有,該名稱是「包頭市九原區科學技術局」的漢語拼音。該局乃中國內蒙古的一個政府機構,btjykjj 就是由拼音的第一個字母組成。該域名在一年前到期後沒有續 期,其後便被 [email protected] 註冊。

我們進一步發現該域名解析出的 IP 地址同時與另外六宗惡意程式寄存事件有關,當中 最少兩宗的域名疑為未有續期的正常域名,分別是 gaqylz.com,取自 “Guang An Qu Yue Lai Zhen” 的第一個字母,即「廣安區悅來鎮」的拼音,是中國四川省的一個鎮;及 hfjgg.com,取自 “He Fei Jiu Gong Ge” 的第一個字母,即「合肥九宮格」的拼音,是 中國安徽省的一間裝飾工程公司。

以上個案反映網絡罪犯正尋找過期的正當域名以作惡意用途。由於它們曾經是正當域 名,它們能更易騙取受害人的信任,尤其是知道背後正當組織的人。網絡用戶不應單憑 域名判斷一個網址是否可信,如有懷疑,應在存取網址前進一步查核該網址。

| HKCERT促請系統和應用程式管理員保護好伺服器 |

|

殭屍網絡相關的安全事件

殭屍網絡相關的安全事件可以分為兩類:

- 殭屍網絡控制中心(C&C) 安全事件 — 涉及少數擁有較強能力的電腦,向殭屍電腦發送指令。受影響的主要是伺服器。

- 殭屍電腦安全事件 — 涉及到大量的電腦,它們接收來自殭屍網絡控制中心(C&C) 的指令。受影響的主要是家用電腦。

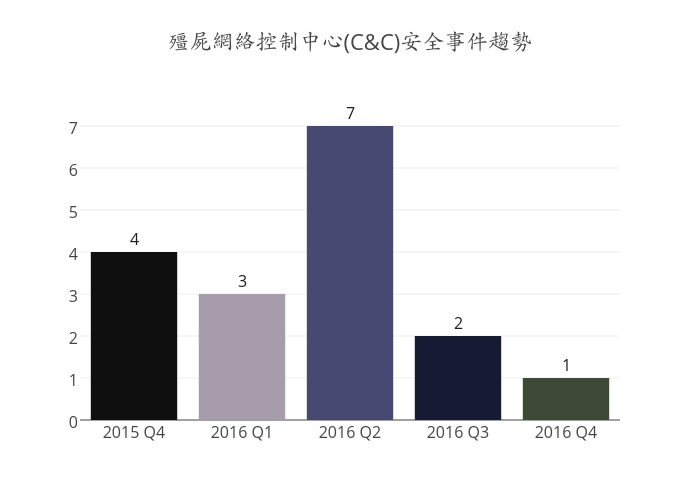

以下將是殭屍網絡控制中心(C&C)安全事件的趨勢:

圖3 – 殭屍網絡控制中心(C&C)安全事件的趨勢

殭屍網絡控制中心的數字在本季有所減少。

本季有 1 個殭屍網絡控制中心的報告,屬 IRC 殭屍網絡控制中心。

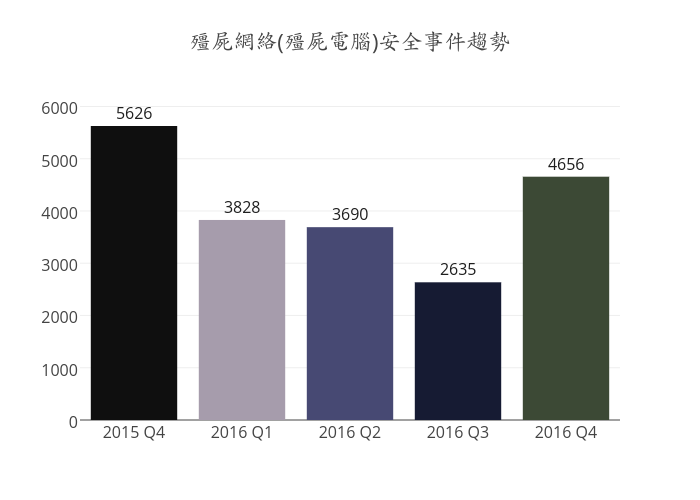

以下為殭屍電腦安全事件的趨勢:

圖4 - 殭屍電腦安全事件的趨勢

殭屍電腦安全事件在本季大幅上升 77%。兩隻新殭屍網絡,Mirai 及 Avalanche 佔所有 殭屍電腦事件超過一半。

Mirai

本季,Conficker的長期壟斷被打破。自有記錄以來,Conficker 都在統計中排第一位,遠遠拋棄其他殭屍網絡,

但在本季,新殭屍網絡Mirai超越了它。

Mirai是一個針對物聯網設備的殭屍網絡。物聯網設備是具連接互聯網功能的設備,例如網絡攝影機、路由器

及智能電視等。它們通常由缺乏保安知識的普通人操作,並且防禦薄弱,因此它們往往成為易於入侵的簡單目標。

Mirai 利用telnet預設密碼嘗試取得受害系統的控制來傳播。它內建一個擁有超過60個預設用戶名及密碼的列表,利用這個列表,Mirai輕易地感染全球數以十萬計的設備。如有如戶把使用預設密碼的物聯網設備連著上互聯網,它很有可能在短時間內被感染。

Mirai在九月對電腦保安博客Brain Krebs發動一個大型阻斷服務(DDoS)攻擊,該網站被超過620Gbps的流量攻擊。不久之後,法國寄存公司OVH遭到史上最大的DDoS攻擊 -- 最高流量接近1Tbps。不足一個月後,該殭屍網絡再對一間DNS服務供應商DYN發動另一DDoS攻擊。這次攻擊令DYN的服務癱瘓,同時令數個依賴DYN服務的網站亦無法連上。

十一月,Mirai攻擊了德國互聯網供應商 Deutsche Telekom的九十萬個路由器,令其無法連線研究人員發現這個殭屍網網的Mirai品種使用了一個新的傳播方法,除了使用傳統的預設備密攻擊外,它還能利用Zyxel及Speedport路由器的一個漏洞透過TR-069遠端管理協儀感染相關設備。

要移除這種惡意程式十分困難。Mirai會停用TR-069及telnet所使用的端口,令互聯網供應商無法遠端修補設備上的漏洞。用戶需把路由器關掉以在記憶體中移除Mirai,可是,由於Mirai一直在活躍地掃描互聯網上的設備,除非該設備接著立刻安裝修補程式,否則它可能在重新啟動後數分鐘內再受感染。

在可見將來,Mirai會繼續是互聯網的一個主要威脅。

| HKCERT促請使用者保護好電腦,免淪為殭屍網絡的一部分。 |

|

Avalanche

Avalanche 是一個網絡罪犯使用的寄存平台。它在 2009 年設立,由遍佈全球的 600 台伺服器網成,主要用作部署財務犯罪軟件(如 Zeus,SpyEye),發送命令至被感染設備 (例如發送詐騙電郵,清洗黑錢等)。它利用代理伺服器及雙重 “fast flux” 技術(即每 5分鐘改變一次惡意域名使用的 DNS 及 IP 地址)以隱藏伺服器的真實位置。 一個由歐洲刑警組織領導,並由來自超過三十個國家的執法機構、司法機構及保安研 究員執行的聯合行動搗破了 Avalanche 網絡犯罪寄存平台。該行動拘捕了五名疑犯,並 繳獲 39 台伺服器及透過寄存供應商令 221 台伺服器下線。超過 830,000 惡意域名被充公、屏蔽或 “sinkhole”。

大約 350 個香港 IP 地址受影響。HKCERT 已通知相關的互聯網供應商以接觸受影響 客戶。

| HKCERT促請使用者保護好電腦,免淪為殭屍網絡的一部分。 |

|

自2013年6月,本中心一直有跟進接收到的保安事件,並主動接觸本地互聯網供應商以清除殭屍網絡。現在殭屍網絡的清除行動仍在進行中,針對的是幾個主要的殭屍網絡家族,包括Pushdo, Citadel, ZeroAccess, GameOver Zeus及Ramnit。

本中心促請市民大眾參與殭屍網絡清除行動,確保自己的電腦沒有被惡意程式感染及控制。

為己為人,請保持網絡世界潔淨。

| 使用者可HKCERT提供的指引,偵測及清理殭屍網絡 |

|

下載報告

< 請按此 下載香港保安觀察報告 >

1 Information Feed Analysis System (IFAS) 是HKCERT 建立的系統,用作收集有關香港的環球保安資訊來源中有關香港的保安數據作分析之用

分享至