本中心很高興為你帶來2019年第三季度的「香港保安觀察報告」。

現今,有很多具備上網功能的數碼設備(例如個人電腦、智能手機、平板裝置等),在用戶不知情下被入侵,令儲存在這些設備內的數據,每天要面對被盜取和洩漏,及可能被用於進行不同形式的犯罪活動的風險。

《香港保安觀察報告》旨在提高公眾對香港被入侵系統狀況的認知,從而作出更好的資訊保安選擇。這份季度報告提供的數據聚焦在被發現曾經遭受或參與各類型網絡攻擊活動[包括網頁塗改、釣魚網站、惡意程式寄存、殭屍網絡控制中心(C&C) 或殭屍電腦等]的香港系統,其定義為處於香港網絡內,或其主機名稱的頂級域名是「.hk」或「.香港」的系統。

報告概要

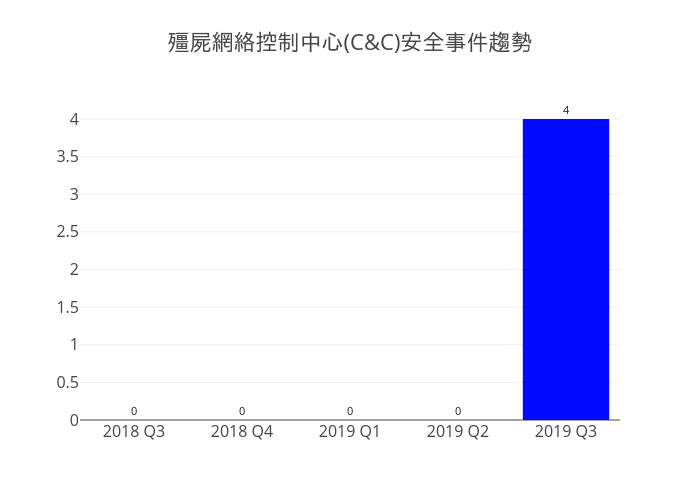

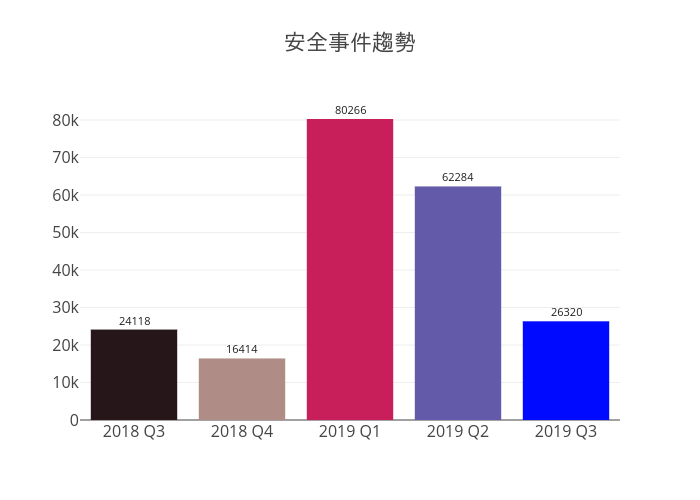

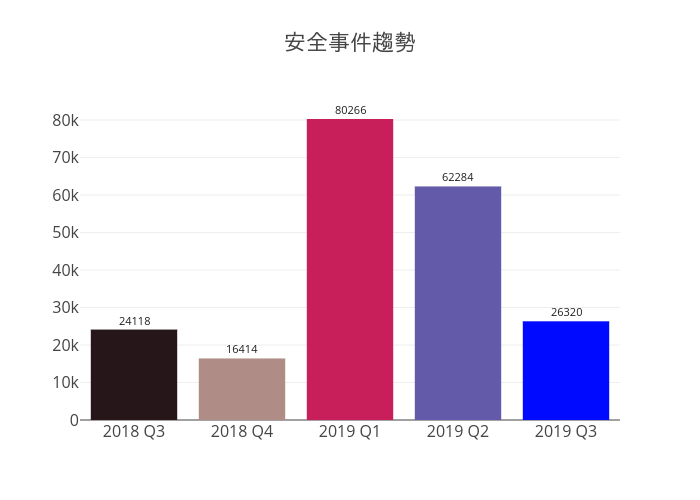

2019年第三季度,有關香港的唯一網絡攻擊數據共有 26,320 個。數據是從IFAS1 系統的 11 個來源2收集所得,而並不是來自 HKCERT 所接獲的事故報告。

圖1 – 安全事件趨勢

安全事件總數於2019 年第一季度到達高位後已連續兩個季度回落,回落的主因是惡意程式寄存事件減少,在2019年第三季度共有17,273 宗相關事件,較上一季度減少65%。殭屍網絡事件亦有明顯下降,在本季度減少39%。另一方面,值得關注的是網頁塗改事件在2019 年第三季度增加一倍,達1,120 宗。

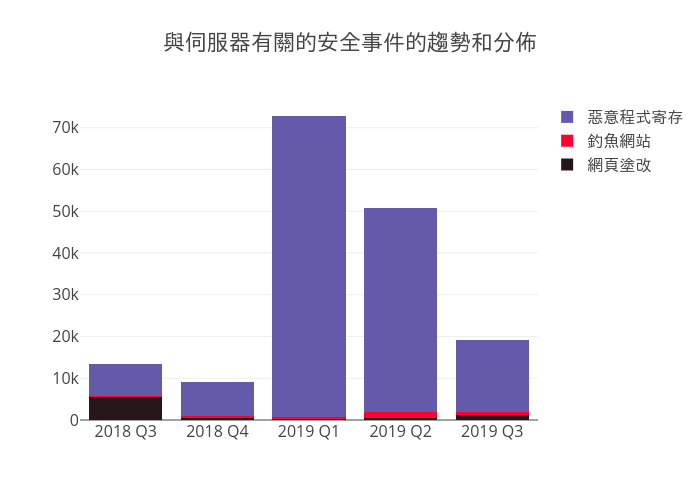

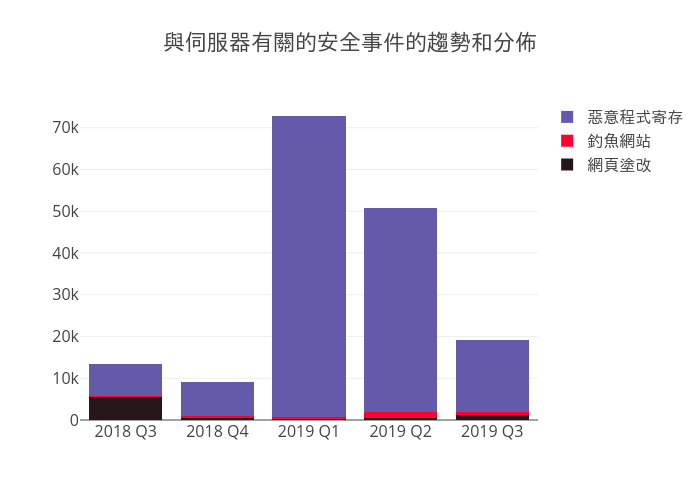

與伺服器有關的安全事件

與伺服器有關的安全事件有: 惡意程式寄存、釣魚網站和網頁塗改。以下為其趨勢和分佈:

圖2 –與伺服器有關的安全事件的趨勢和分佈

圖2 –與伺服器有關的安全事件的趨勢和分佈

| 事件類別 | 2018 Q3 | 2018 Q4 | 2019 Q1 | 2019 Q2 | 2019 Q3 |

| 網頁塗改 | 5,439 | 590 | 318 | 532 | 1,120 |

| 釣魚網站 | 319 | 365 | 289 | 1,306 | 849 |

| 惡意程式寄存 | 7,773 | 8,152 | 72,201 | 48,892 | 17,273 |

表1 –與伺服器有關的安全事件的趨勢和分佈

正如表1 所示,網頁塗改事件從2019 年第二季度的532 宗急增至2019 年第三季度的1,120 宗,涉及網頁塗改的IP 數目則增加兩倍,共622 個。進一步分析後,有254 個網站是在同一日(2019 年9 月23 日)遭網頁塗改,而它們的IP 地址都在同一C類IP 地址區塊下。因此有理由相信這些網頁塗改事件是來自同一宗大規模網頁塗改事件。為了避免成為網頁塗改事件的受害者,網站負責人應該選擇一個安全可靠的網頁寄存服務供應商,該供應商需提供多重保安功能和機制,例如網頁應用程式防火牆(WAF)、災難恢復(DR)等。

儘管釣魚網站事件減少35%至849 宗,但跟前幾個季度相比仍處於較高水平。與2019 年第二季度相若,Apple iCloud和 Amazon.com為這些釣魚網站事件的首兩個目標品牌。根據HKCERT分析,排名前2 位的IP 分別為210.56.62.114 和216.83.55.149 ,分別佔83 宗事件(10%)和61 宗事件(7.2%),均針對Apple iCloud。此外,HKCERT在這些釣魚網站事件當中,發現攻擊者利用Microsoft Forms 進行網絡釣魚攻擊

3,透過發送釣魚電子郵件,誘使受害人將其憑據輸入Microsoft Forms 並提交給攻擊者,因此用戶應注意這類網絡釣魚攻擊,並在網上填寫任何敏感的個人資料(例如,香港身份證號碼、信用卡資料、個人PIN 碼及密碼等)時,應注意其表格的真確性。

惡意程式寄存事件持續回落,較上一季度下降65%。但是,所涉及的惡意程式寄存IP 地址的數目卻並沒有相應減少,僅下降不到三分之一,即總數為3,357 個。惡意程式寄存的網址/IP 比率減半至5.1 。

| HKCERT促請系統和應用程式管理員保護好伺服器 |

- 為伺服器安裝最新修補程式及更新,以避免已知漏洞被利用

- 更新網站應用程式和插件至最新版本

- 按照最佳實務守則來管理使用者帳戶和密碼

- 必須核實客戶在網上應用程式的輸入,及系統的輸出

- 在管理控制界面使用強認證,例如:雙重認證

- 不要把不必要的服務暴露在互聯網

|

殭屍網絡相關的安全事件

殭屍網絡相關的安全事件可以分為兩類:

- 殭屍網絡控制中心(C&C) 安全事件 — 涉及少數擁有較強能力的電腦,向殭屍電腦發送指令,受影響的主要是伺服器。

- 殭屍電腦安全事件 — 涉及到大量的電腦,它們接收來自殭屍網絡控制中心(C&C) 的指令,受影響的主要是個人電腦。

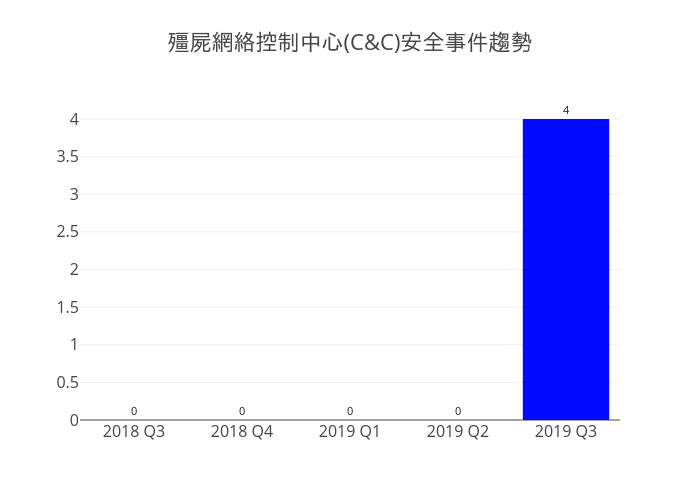

殭屍網絡控制中心安全事件

以下將是殭屍網絡控制中心(C&C)安全事件的趨勢:

圖3 – 殭屍網絡控制中心(C&C)安全事件的趨勢

殭屍網絡控制中心事件自2018 年第二季度後再次出現,總共有4 宗事件,並且全部屬於IRC 殭屍網絡控制中心。

有兩個資料來源 (i)Abuse.ch:Zeus Tracker-C&C 和 (ii)Abuse.ch:Palevo Tracker-C&C 已不再提供資料,因此它們已從我們的分析中移除。

殭屍電腦安全事件

以下為殭屍電腦安全事件的趨勢:

圖4 - 殭屍電腦安全事件的趨勢

香港網絡的殭屍網絡(殭屍電腦)在2019 年第三季度下跌39%。主要原因是Ramnit 殭屍網絡從第二季度的4,522 宗急跌至第三季度的49宗。另外,Mirai 重登香港網絡主要殭屍網絡家族第一名,殭屍網絡家族的前5 名排名亦與從2018 年第一季度至2019 年第一季度的相同 (Mirai、WannaCry、Conficker、Virut 和Avalanche)。此外,HKCERT觀察到WannaCry 事件自2018 年第四季度以來已減少42%,至2019年第三季度共697 宗。

| HKCERT促請使用者保護好電腦,免淪為殭屍網絡的一部分。 |

- 安裝最新修補程式及更新

- 安裝及使用有效的保安防護工具,並定期掃描

- 設定強密碼以防止密碼容易被破解

- 不要使用盜版的 Windows 系統,多媒體檔案及軟件

- 不要使用沒有安全更新的 Windows 系統及軟件

|

自 2013 年 6 月,本中心一直跟進接獲的保安事故,並主動接觸本地互聯網供應商以清除殭屍網絡。清除殭屍網絡的行動仍在進行,針對幾個主要的殭屍網絡家族,包括 Avalanche, Pushdo, Citadel, Ramnit, ZeroAccess, GameOver Zeus, VPNFilter 及 Mirai。

HKCERT呼籲一般用戶加入清除殭屍網絡行動,確保個人電腦並沒有被惡意程式控制或受感染,保護個人資料以提高互聯網的安全性。

| 使用者可HKCERT提供的指引,偵測及清理殭屍網絡 |

|

下載報告

< 請按此 下載香港保安觀察報告 >

1 Information Feed Analysis System (IFAS) 是HKCERT 建立的系統,用作收集有關香港的環球保安資訊來源中有關香港的保安數據作分析之用

2 參照附錄1 - 資料來源

3Microsoft Adds Automatic Phishing Detection to Microsoft Forms

圖2 –與伺服器有關的安全事件的趨勢和分佈

圖2 –與伺服器有關的安全事件的趨勢和分佈