個人 VPN 保安指南

- 目的

虛擬私人網絡 (VPN) 是常用的保安技術之一,並已廣泛應用於公司員工遙距連接至企業內部網絡,亦可應用於保護個人網上私隱及安全,即個人VPN服務。雖然VPN技術確保數據傳輸的保密性,但這並不代表其資訊保安及數據私隱在每次使用時都能得到保護。這篇博錄不但會深入探討個人VPN服務,更會幫助大家了解個人VPN技術的原理及其可提供的保安功能,令該技術在正確情況下使用。

- 個人VPN服務的操作原理

VPN技術是利用加密協定在互聯網中建立點對點的虛擬網絡連線(安全VPN隧道),令用戶端發送及接收的數據都經由此安全VPN隧道加密傳輸至目的端VPN 伺服器,以避免黑客能夠攔截或竊聽傳輸途中的數據。

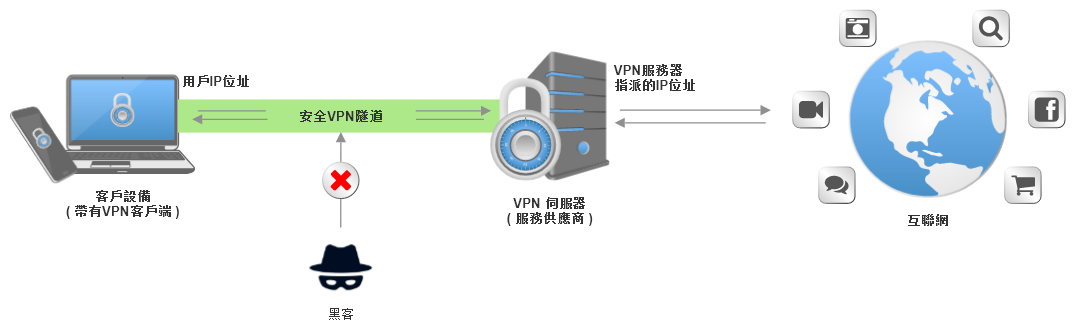

個人VPN服務是針對個人用戶而設的VPN連接,我們可以參考下圖進一步了解個人VPN服務的基本使用概念。

圖一、 個人 VPN網絡示意圖

個人VPN 服務的連接分為兩個部分,第一部分是用戶透過個人設備中的VPN客戶端連接到VPN伺服器的點對點安全VPN隧道(如圖一綠色部份所示),所有經由安全VPN隧道傳送的數據都會被加密。第二部分為VPN伺服器連接到互聯網目的端,由於安全VPN隧道(即圖一的綠色部份)已在VPN伺服器終止,這一段傳輸是沒有經過VPN技術的加密處理。當用戶使用個人VPN 服務時,用戶數據會先經過安全VPN隧道加密傳送到服務供應商的VPN伺服器,之後在沒有經過VPN技術的加密下傳送到互聯網目的端。

另外,用戶使用個人VPN 服務時,VPN服務供應商會指派一個IP位址給VPN客戶端來存取互聯網服務。我們可參考圖一左方的客戶設備,當VPN客戶端成功連接個人VPN服務後,經由個人VPN服務去存取互聯網的所有傳輸都會改為服務供應商指派的IP位址作為來源IP位址,而非用戶的IP位址。

- 個人VPN服務的使用案例

在了解過個人VPN服務的操作原理後,以下會就一些個人VPN服務的使用案例,分析其保安功能及注意事項。

3.1 防止在使用不信任的網絡時被竊聽

個人VPN服務多用在使用不信任的網絡上網時確保傳輸已被加密,尤其是在提供免費Wi-Fi的公眾場所。由於大多數公共Wi-Fi熱點沒有加密設定,或缺乏保安措施,用戶傳輸的資料有機會被攔截或竊聽。使用了個人VPN服務後,由於資料已被加密,所以能確保資料保密性及完整性。

用戶必須注意,個人VPN服務只會加密用戶端至VPN伺服器之間的傳輸(即圖一的綠色部份),由VPN伺服器至互聯網目的端的傳輸有否加密視乎用戶存取的網頁或網上服務是否應用加密設定(如HTTPS)。

3.2 隱藏用戶的IP位址

若用戶在互聯網中不想透露自己的IP位址時,亦可利用VPN服務達到此效果。用戶通過個人VPN服務上網時,個人VPN服務供應商會指派另一個IP位址,用戶上網存取的目的端只會看到來源的IP位址是個人VPN服務供應商的IP位址,而非用戶的IP位址。因此,個人VPN服務能提供匿名化的上網服務。

用戶應注意,個人VPN服務只能隱藏用戶的IP位址,並不能讓用戶完全匿名化,若用戶在使用網絡過程中透露其他個人資料(如姓名、電話號碼、電郵、社交媒體帳號、照片等),其身份仍有機會外洩。

用戶亦應注意,在使用個人VPN服務時,個人VPN服務供應商或會保留用戶的存取紀錄,例如用戶原來的IP位址,指派的IP位址,連接紀錄等。所以,用戶應小心選擇個人VPN 服務供應商,並考慮其信譽及私隱政策。

3.3 存取設有地域偵測的網上服務

若用戶存取一些設有地域偵測的網上服務時,服務網站為了提升用戶體驗,會因應用戶的IP位址所在地區而提供更適合的頁面資訊。一些個人VPN服務供應商會提供不同地區的VPN 伺服器,讓用戶隨意更改來源端的IP位址地區以存取相應地區的網上服務。

用戶應注意,設有地域限制的網上服務對不同地區的服務條款或限制可能有所不同(例如一些網上購物的商品設有地區銷售限制等),用戶使用這些網上服務時,應小心留意地域相關的服務條款及細則。

總括上述案例,個人VPN服務能夠提供的保安特點包括:

✓ 減低在不信任網絡下使用互聯網而被黑客攔截或竊聽數據的風險

✓ 在互聯網中隱藏個人IP位址

✓ 透過VPN伺服器更改來源端的地區

- 使用VPN會帶來其他安全隱患嗎?

個人VPN服務雖然能提供上述的保安功能,但若然用家沒有正確及適當地設定VPN軟件,或VPN伺服器存在漏洞而未被修補,黑客仍有機會透過暴力破解密碼攻擊或漏洞而入侵VPN伺服器,繼而進行更多網絡攻擊。另一方面,用戶亦應謹慎地選用VPN服務供應商。由於用戶的所有數據傳輸都會經由VPN伺服器再連接到互聯網,如果VPN服務供應商沒有適當的保安措拖,就有機會導致用戶資料外洩。而最近就有研究人員發現,有 7 間以香港為基地的 VPN 公司疑似以不妥當的方式儲存客戶資料,令接近 2000 萬用戶的資料外洩。[1]

另外,每間個人VPN服務供應商都會對用戶活動進行不同程度的記錄,亦有不同的用戶私隱政策。一些免費的服務供應商亦會收集用戶資料並轉交給第三方,例如廣告公司。因此,用戶選用服務供應商時必須仔細閱讀它們的私隱政策。除此之外,用戶應使用瀏覽器的「無痕模式」來避免瀏覽器記錄用戶的瀏覽行為,以提高上網的私隱保障。

因此,用戶須注意個人VPN服務並不能提供以下的保安特點:

✗ 完全點對點加密用戶端至互聯網目的端的傳輸

✗ 完全匿名化

✗ 完全保障存取紀錄的私隱

- 在選用個人VPN服務時應注意哪些事項?

市場上提供了多種免費及付費的個人VPN服務,用戶可根據以下的原則選用服務:

- VPN服務供應商的信譽如何 ? 是否來歷不明的品牌?

- VPN 服務供應商在發現產品漏洞時,是否有及時提供修補程式?

- VPN服務供應商是否曾經發生重大的資料外洩事故?

- VPN服務供應商有否列明用戶私隱政策 ?

- 在使用條款或私隱政策上是否有明確列明對用戶數據的使用目的、取得及使用限制、提供合適的保安防護措拖等?

- 若用戶需要指定地區的VPN伺服器,供應商是否提供?

- 如何正確配置個人VPN軟件?

不同品牌的VPN軟件會有不同的配置,我們僅列出一些常見的VPN軟件配置以供參考。我們建議使用者在配置前,先閱讀廠商提供的說明文檔。

- 啟用加強認證方法。在使用個人VPN服務時,使用者需要通過VPN伺服器進行身份驗證。使用者應該選擇一個強密碼,如果VPN伺服器有提供多因身份驗證,使用者亦應啟用。

- 選擇一個安全的VPN協議。不同的VPN協議具有不同的安全性和加密強度。使用者應該盡可能選擇安全的VPN協議,例如OpenVPN和IPSec的IKEv2[2]。

- 啟用“通過VPN發送所有流量”選項。 這樣可以確保在VPN服務運行時所有數據都將發送到VPN服務器。

- 啟用“為Wi-Fi網絡自動連接VPN”選項。每當使用者加入Wi-Fi網絡時,個人VPN服務都會自動啟用,使用者的數據將通過加密的VPN隧道傳輸,以降低使用公共Wi-Fi的安全風險。

- 啟用“Kill Switch”功能。如果VPN斷開連接,它可以防止使用者的設備傳輸數據。

- 啟用“使用VPN的DNS模式”選項。這樣可以確保使用者使用的是個人VPN供應商提供的DNS設置,以防止使用者的IP地址或其他網絡信息在進行DNS查詢時洩露。

- 保持VPN客戶端軟件版本為最新。這可大大降低由已知漏洞和軟件中出現的錯誤所帶來的風險。

- VPN的安全性測試

在連接個人VPN服務供應商伺服器後,可先進行以下的VPN的安全性測試,確保沒有安全隱患後,才連接互聯網:

7.1 DNS洩漏測試

DNS洩漏是指DNS查詢是在VPN加密隧道之外發送,主要原因是在設備上不正確地配置VPN服務。用戶可使用免費的網上工具來進行測試,例如: https://dnsleaktest.com/ 。

7.2 IP地址洩漏測試

為確保 IP 地址是被隱藏了,用戶可使用免費的網上工具來進行測試,例如: https://ipleak.org/ 。

7.3 WebRTC 洩漏測試

WebRTC是一種API,主要用在Firefox,Chrome和Opera等網絡瀏覽器中,它允許在瀏覽器內共享文件以及語音和視頻聊天。但當瀏覽器使用WebRTC API時,用戶的IP地址就有可能洩漏出去。用戶可在瀏覽器中禁用WebRTC以防止其洩漏。亦可使用網上工具來進行測試,例如:

https://www.expressvpn.com/webrtc-leak-test 。

- 總結

雖然個人VPN服務並不能提供完全匿名化及點對點加密用戶端至互聯網目的端的傳輸,但只要選擇可靠的個人VPN服務供應商及適當地設定VPN軟件,例如使用雙重認證及安全的加密編碼,就能夠大大提高用戶使用公共網絡的私隱度。

如企業用戶希望進一步了解有關選用遠端保安工具的資訊,可參考HKCERT的保安指南「評估遠端存取服務保安指南」。

[1] 7 VPN services leaked data of over 20 million users, says report

https://www.welivesecurity.com/2020/07/20/seven-vpn-services-leaked-data-20million-users-report/

[2] Guide to IPsec VPNs (NIST.SP.800-77r1)

https://csrc.nist.gov/publications/detail/sp/800-77/rev-1/final

分享至