遠端桌面漏洞可能被用來傳播蠕蟲

發佈日期: 2012年03月20日

4813 觀看次數

互聯網上已經已出現針對微軟視窗遠端桌面漏洞的攻擊工具,降低攻擊者發動攻擊的技術門檻,一些資訊安全研究人員預警,這個漏洞有潛力造就一個廣泛傳播的蠕蟲,用戶必須優先修補這個漏洞。

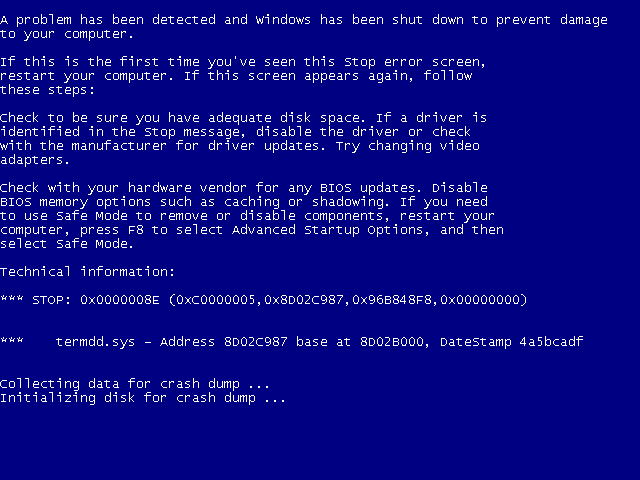

遠端桌面1 是一個在伴隨大部分微軟視窗系統而來的程式,它可讓用戶透過TCP端口3389連接到遠端的電腦進行管理。 2012年3月微軟安全公告摘要報導了遠端桌面漏洞(MS12-20),列為嚴重級別。攻擊者可以利用此漏洞對遠端有弱點的電腦發動拒絕服務攻擊,令電腦系統當機(藍畫面),或甚至取得電腦控制權。

我們強烈建議用戶盡快為電腦安裝安全更新。如果你在短時間內無法為電腦安裝安全更新,你可以考慮以下一些相應措施,以減低受攻擊的風險。

- 啟用遠端桌面的網絡層級驗證(NLA),使在建立遠端桌面會話之前,先要求使用者通過遠端主機的驗證。當啟用NLA後,攻擊者需要向伺服器進行身份驗證,才能夠執行攻擊。此設置只適用於Windows Server 20082。

- 使用遙距管理程式的替代品,如 VNC 和 pcAnywhere。但留意多安裝一個程式意味需要關注多一個軟件的安全更新。

- 所有視窗作業系統上的遠端桌面通訊預設均是「停用」,如不需使用此功能,請不要啟動或把它關閉。

如果你必須使用遠端管理伺服器程式 (如遠端桌面、VNC或pcAnywhere 等),我們建議加上虛擬私人網路(VPN)或SSH的保護,配合強化的認證。你也可以在防火牆設定限制,只准許一些特定的IP地址區段連接遠端管理伺服器。

香港電腦保安事故協調中心發出了關於該漏洞的安全公告:

參考:

- 什麼是遠端桌面連線:

http://windows.microsoft.com/zh-tw/windows-vista/Remote-Desktop-Connection-frequently-asked-questions - 設定遠端桌面服務連線的網路層級驗證:

http://technet.microsoft.com/zh-tw/library/cc732713.aspx

分享至