網站證書真的很可信?Comodo 及 DigiNotar 事故的教訓

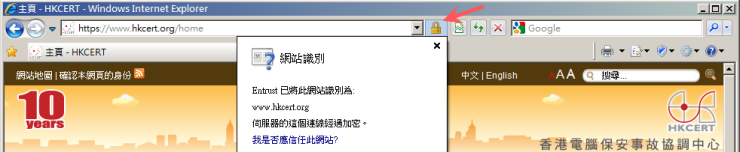

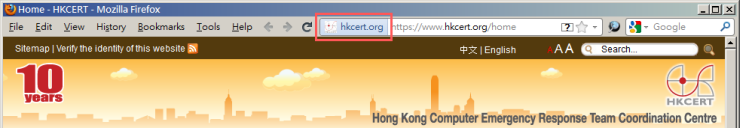

當我們使用網上服務,如網上銀行和電郵,都需要向網站提供敏感資料。專家總會教我們,輸入資料前,應該在瀏覽器檢查「鎖頭」(即使用已加密的 HTTPS 連線)和網址旁的機構名稱,去辨別網站的真偽。

我們信任瀏覽器聲稱某個網站的真偽。然而,有否想過瀏覽器也會不可靠?Comodo 及 DigiNotar 事故便提醒我們,瀏覽器也可能被誤導,對其「信任」並非理所當然。

所有「信任」的來源 - 核證機關

假設 ABC 銀行有一個網站 www.abcbank.com。

- 他們會先取得記錄了域名 www.abcbank.com 的數碼證書,再將證書上載到網站,便可宣示 www.abcbank.com 屬於他們。

- 當瀏覽器到訪 www.abcbank.com,會檢查證書上記錄的域名與到訪的網址是否脗合。

- 若果脗合便會顯示所到訪的為真網站。

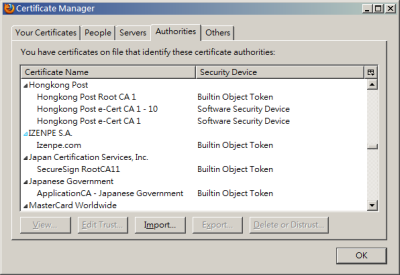

可以想到,銀行應從可信的機構取得證書。這個機構稱為「核證機關」(certificate authority,簡稱 CA)。CA 會使用「根證書」(root certificate)簽發數碼證書,持證人便可憑證書證明身份。當瀏覽器檢查證書,必須先檢查該證書是否由可信的 CA 簽發,及該 CA 所使用的根證書是否可信。

操作系統(如 Windows、Mac、Linux)或瀏覽器(如 Firefox、Chrome)都存放着可信 CA 的名單及其根證書的資料。這些資料便是所有「信任」的來源。

可是,有沒有可能令這些可信的 CA 簽發證書予假網站?這不只是想像,而是真的發生了 - Comodo 及 DigiNotar 事故便是活生生的事例。

真實世界的假證書 - Comodo and Diginotar 事故

於 2011 年 3 月及 9 月,有報導指核證機關 Comodo 及 Diginotar 被受黑客入侵,並發現由他們簽發,用於偽冒 Google 和 Yahoo 網站的虛假證書,並有 Google 或 Yahoo 用戶的帳戶因此被控制及盜用。由於黑客設置的釣魚網站,載有由可信的 CA 所簽發的證書,瀏覽器未能如常向用戶發出釣魚網站警告。

操作系統及瀏覽器開發商,已迅速推出修補程式,移除有問題的根證書。鑒於現行的辨認網站真偽機制,這是唯一保護用戶的方法。為了不要成為另一個受害者:

- 立即檢查你的操作系統及瀏覽器是否已安裝最新的修補程式。你可以瀏覽我們早前刊出的博錄文章及保安公告獲取更多資料。

- 很多流動裝置還未有針對事故的修補程式,應避免在這些裝置上進行敏感的網上交易。

- 一如以往,你必須為電腦做足基本的防護措施,防止惡意軟件侵襲。惡意軟件有可能把虛假的根證書植入你的操作系統和瀏覽器。

分享至