如何減低工業系統聯網化所帶來的新網絡保安風險

近年,越來越多工商企業和公用事業機構會運用5G或物聯網(Internet of Things,簡稱IoT)技術高速度、高容量和低時延的特點,把工業營運技術(Operational Technology,簡稱OT)系統連接至資訊科技(Information Technology,簡稱IT)系統或互聯網,讓工廠機器及重要基礎設施設備的運作數據可即時回傳至IT系統,方便實時監察和分析機器和設備的運作情況,甚至自行調節運作參數,大幅提升生產效率及產能,進一步優化管理。

以往,OT系統及IT系統屬兩個完全獨立的網絡,前者有自己的通訊技術如Modbus等,與後者的TCP/IP協定不同,大家不能連接。現在兩者已漸採用統一的標準化協定或物聯網設備(IoT)將兩個系統連接及分享數據。未來OT系統及IT系統將會融為一體,促進工業自動及智能化。

圖片來源:Cigref

OT系統及IT系統融合帶來機遇,亦帶來新的網絡保安風險,其中一個例子是若將兩者互聯後,以往只影響IT系統的惡意軟件風險亦會延伸至OT系統。

事實上,此類風險已經成為現實。根據國際商業機器IBM的最新報告,製造業於2021年已經成為遭受最多網絡攻擊的行業,而勒索軟件攻擊是OT系統最為常見的網絡攻擊之一,原因是工廠主要倚靠OT系統持續運作來帶來收益,而黑客利用勒索軟件可癱瘓機器運作,直接令機構蒙受損失,更易傾向支付贖金解決問題;更甚的是如受影響機構是提供基礎關鍵設施,如電力,公用事業、交通等,受影響的更會是普羅大眾,黑客便可以此脅迫機構支付更大額的贖金。

例如2021年3月,有黑客透過遠程軟件TeamViewer入侵美國佛羅里達州奧德馬爾市的電腦系統,更一度嘗試更改當地供水設施的化學品濃度,濃度足以令人體嚴重受傷。

這篇保安博文將會探討IT/OT融合帶來的挑戰,以及在融合前後的準備功夫,並會介紹減低風險的措施。

圖片來源:IBM Security X-Force Threat Intelligence Index 2022

IT/OT融合帶來的挑戰

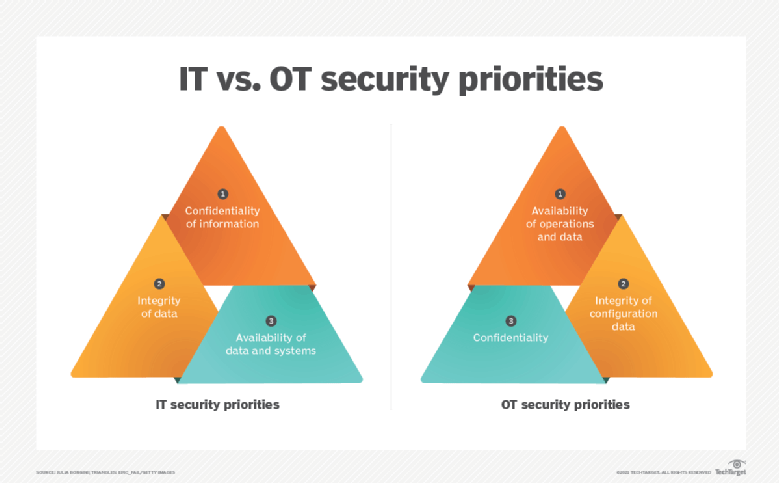

「工業4.0」現時最大的困難是如何穩妥地把OT系統及IT系統連接起來(IT/OT Convergence),因兩者對保安的考量優次不同:IT系統保安著重保護用戶數據,會經常引用CIA三要素概念【即機密性(Confidentiality)、完整性(Integrity)、可用性(Availability)】來制定保安措施,以數據保密及保護數據不被篡改為主要目的;而OT系統較少處理用戶數據,所以更著重確保機器可持續地、可靠地和安全地運作,以及保護運作參數。

圖片來源:https://www.techtarget.com/searchitoperations/definition/IT-OT-convergence

除了這兩大分別外,OT系統及IT系統還有以下分別:

- 生命周期

IT系統一般的生命周期較短,大約是3至5年。相反,OT系統的生命周期可以長達20多年。在工廠內不難看見不少舊OT系統仍然運作著,公司及人力市場也缺乏了解這些系統的技術專才,在系統融合時容易造成技術斷層;

- 網絡安全標準和作業系統

IT系統很早已經連接到互聯網,因此面對著黑客無時無刻的攻擊,已經具備一套成熟的資訊保安技術如數據加密等。

至於OT系統,它們一般處於一個與世隔絕的網絡環境,在設計上數據會用低強度的加密方法來傳送,甚至是沒有加密。

另外,OT系統多採用客制化的作業系統,任何重大改動都有機會影響不同機器間的協調運作,所以系統較難進行更新修復保安漏洞。

再者,OT系統在設計時沒有考慮黑客攻擊,所以防護措施及相關的網絡保安發展,例如偵測非法入侵的措施、員工於事故後的回復和應變能力等,亦相對乏善足陳和落後;

- 維護要求

IT系統在設計時一般會考慮”主副”機制,即使在主系統維護時需要重新啟動,副系統也能持續服務。

OT系統在營運上難以實施”主副”機制,因成本上升意味生產效益下降。若要在維護時需要停運OT系統,會為生產力造成打擊。

即使維修完成後,也需要進行保安測試,才能重新投入生產。對比IT系統,OT系統在維護時需要考慮更多因素,造成OT系統維護頻率相對較少,容易留下保安隱患。

兩者在系統設計上差異會造成不同的風險。

IT/OT融合前後的準備

在融合OT系統及IT系統前,需要充分的準備,以減低融合後帶來的風險。融合後,亦需要更新企業內部保安政策及營運守則。香港電腦保安事故協調中心(HKCERT)對此有以下建議:

- 進行網絡及保安評估

對整個OT系統及IT系統進行深入的評估,包括網絡及安全兩方面評估。網絡評估是指對企業內所有系統資產、網絡結構及數據流向進步審查。安全評估則是對企業內的登入賬號、遠端接入方法、系統存在的漏洞及網絡服務進行分析;

- 撰寫風險評估報告

從營運及資安角度,把營運、流程、系統等風險進行確認及分類。對所有風險制定建議及解決方法,並撰寫一份全面的評估報告;

風險評估是風險管理的其中一部份,最大挑戰是如何制定一個合適的保安標準及符合該標準的要求,然後以優次方法處理評估結果,並持續監察及審視。業界已有不同的框架可供參考,協助機構制定自身的風險管理策略,例如IT系統的ISO 27000系列和OT系統的IEC 62443標準。

- 制定實施計劃及嚴格執行

制定實施計劃前,釐清各方持份者的職責。在OT系統及IT系統融合前,把評估報告提及的風險先清理。制定詳細及清晰的融合計劃,並定立合適的時間表。操作人員需要嚴格執行實施計劃,在操作完成後進行評估測試。

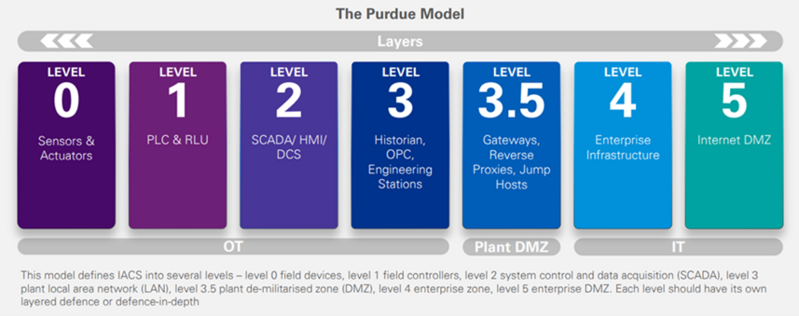

在制定融合計劃時,其中一個常見的挑戰是如何設計一個安全的架構,當中牽涉如何將不同設備分層及區間。業界有不同的標準模型可供參考,而普渡參考模型 (Purdue Reference Model) 便是其中之一個。

這個電腦整合製造模型於1990年代由美國印第安納州普渡大學的學者提出,共分為七個分層,每個分層都有各自功能及相關系統,亦是一個網絡分段,可藉由不同的網絡保安措施控制存取,防止攻擊者由其中一個網絡(例如: IT 網絡)入侵至另一個網絡(例如: OT 網絡)。

以下圖為例,3.5層是防止 IT 和 OT 之間的橫向威脅移動,一般是放置防火牆和代理等安全系統。使用者可根據機構的實際情況來設計合適的架構。

OT實施「零信任」架構,可參閱「參考資料」部份。

圖片來源:KPMG - Securing Operational Technology (OT) networks

除普渡參考模型外,「零信任」架構是另一個值得參考的保安架構,當中提倡微分段原則、數據加密、存取任何數據和系統服務皆要經過認證及以最小授權原則來進行。有關更多「零信任」的資訊和於 - 更新營運政策

融合後,IT團隊及OT團隊會增加工作接觸機會。企業可以考慮重組這兩個團隊,甚至增聘IT及OT技術兼備的專家來協助營運。在維護方面,由於OT系統連接到IT系統,雙方團隊需要同步及統一資訊安全標準。另外,對過往未能監管的系統立即進行修正,以免黑客隱藏在企業系統進行攻擊。

另外,將IT/OT系統融合通常是透過建立IoT網絡及使用不同的IoT設備作為傳感器或收集數據,所以IoT設備的保安措施也能應用得上。就此,HKCERT在 2020發佈了《物聯網保安最佳實踐指引》,內容涵蓋應用IoT設備時要注意的網絡保安事項。大家可以此作為參考。

參考資料

- Cigref – IT/OT CONVERGENCE 2019 DECEMBER A FRUITFUL INTEGRATION OF INFORMATION SYSTEMS AND OPERATIONAL SYSTEMS

- IBM – X-Force Threat Intelligence Index 2022 Full Report

- FBI, other agencies issue warnings after Oldsmar water system attack (tampabay.com)

- What is IT/OT Convergence? Everything You Need to Know (techtarget.com)

- A Conceptual Model of an ICS: Safety and Security Goals (Adapted from... | Download Scientific Diagram (researchgate.net)

- Vertech – 2018 BRIDGING THE IT/OT DIVIDE:5 PRACTICAL STEPS FOR MANAGING CRITICAL CONTROL NETWORKS

- KPMG – Securing Operational Technology (OT) networks

- Purdue Model for ICS Security - Check Point Software

- What Is the Purdue Model for ICS Security? - Zscaler

- Cyber Security Operational Technology | eXcelsior Safety

- 物聯網保安最佳實踐指引

- 資訊保安烏托邦由「零信任」架構開始

- IT, OT, and ZT: Implementing Zero Trust in Industrial Control Systems

分享至