你知道什麼是身份/憑證盜用嗎?

身份和憑證的網上盜用並不是一個新事物。然而,2019冠狀病毒病疫情加速了大家在工作和生活上對網上服務的日益依賴,從而為網絡犯罪分子創造更多竊取個人資料以謀取私利的機會。因此,HKCERT 將身份/憑證盜用列為 2023 年五大資訊保安風險之一。

簡介

為提高市民大眾的身份安全意識,本文將會嘗試對針對身份的網絡攻擊進行定義,並分析近年來此類攻擊的趨勢,亦會講解現時較為流行的數種攻擊手法。當了解網絡犯罪分子使用的技巧後,便可知悉網絡犯罪分子如何進行攻擊,以及在遇到類似情況時可即時作出相應防範。

什麼是身份認證及身份攻擊

身份認證是指驗證瀏覽資訊或服務權限的授權的過程,用作驗證並確保用戶有權瀏覽這些內容或服務。身份認證最常見的例子是使用用戶名和密碼登錄,而有關技術最近更已經發展到可以利用指紋或面部來識別用戶身份。儘管大多數身份認證技術都是值得信賴的,但都可能存在缺陷。而這些缺陷往往會遭網絡犯罪分子利用來發動攻擊。

顧名思義,身份攻擊是針對身份認證進行的攻擊,以賬戶或憑證作為攻擊途徑 (attack vectors),偷取密碼、密鑰 (key)、會話令牌(Session Token)、用戶帳戶信息和其他詳細信息以假冒用戶身份。如果組織中較高權限的身份認證被偷取,更可以被利用作不同的惡意行為,例如分發勒索軟件或入侵系統偷取機密文件等等,最終招致重大損失。

近年攻擊趨勢

網絡釣魚是近年日趨頻密的最常見的身份攻擊方法之一。HKCERT最新發布的《香港保安觀察報告》季度報告顯示,本地釣魚網站事件在2022年第四季首次錄得過萬宗,達13,574宗,按季激升90%,較去年同期更上升逾11倍[1]。此類攻擊的激增可歸因於開源網絡釣魚軟件包的氾濫,例如可以避開多重要素驗證 (Multi-factor authentication, MFA)進行「連線劫持」的Evilginx2。由此可見,針對身份的攻擊十分猖獗,並預計在可見的將來會繼續是一個主要的網絡安全威脅。

不同手法的身份攻擊

身份攻擊的手法層出不窮,了解不同的攻擊手法,可避免跌入陷阱。

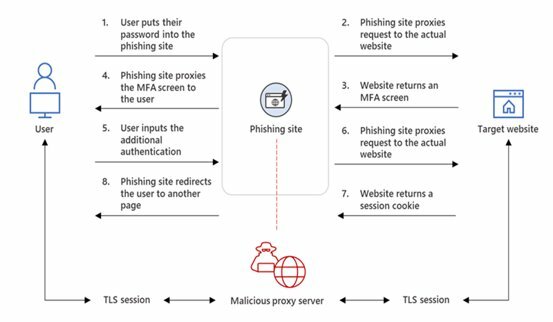

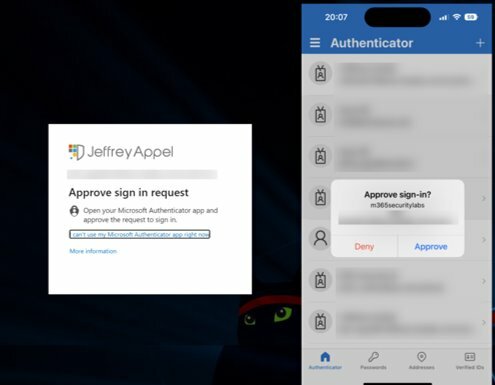

- 中間人攻擊(AiTM)釣魚

網絡犯罪分子會利用電郵、SMS簡訊等方法把與官方網站十分相似的釣魚網站連結發出,誘騙用戶登入。再以釣魚網站作為一個跳板,在受害人與官方網站中間代理登入請求,從而成功繞過 MFA多重要素驗證。成功驗證後,把受害人載入官方網站繼續使用服務,而網絡犯罪分子在後台已成功偷取帳號資料及Session Cookies,以用作不法行為。

圖一:AiTM釣魚網站攔截認證過程

圖像來源:https://www.microsoft.com/en-us/security/blog/2022/07/12/from-cookie-theft-to-bec-attackers-use-aitm-phishing-sites-as-entry-point-to-further-financial-fraud/

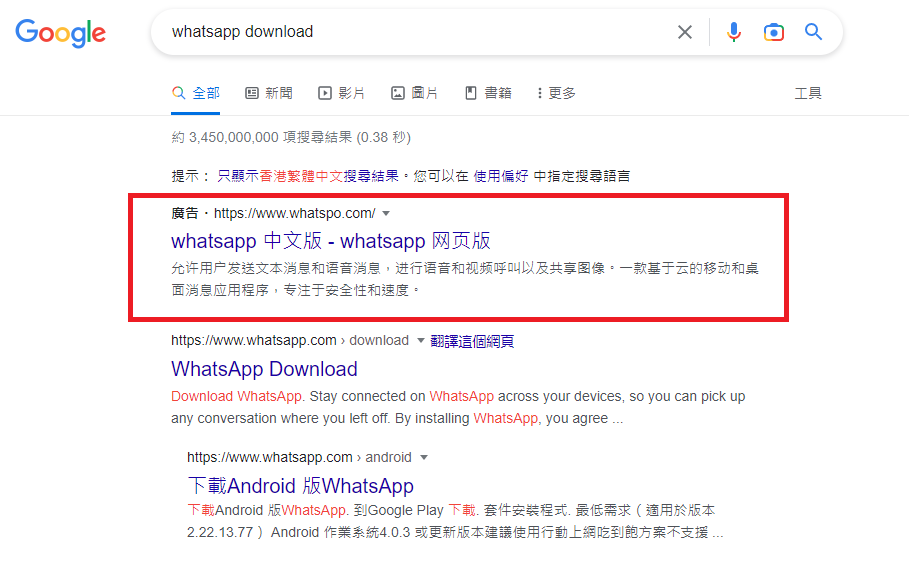

- 多重要素驗證 (MFA)疲勞攻擊

網絡犯罪分子通過不同渠道,例如利用外洩的資料或進行「暴力破解法」[2],不斷測試可能的密碼組合來找出帳號密碼。隨後不斷發出身份驗證確認訊息,疲勞轟炸受害人,直至受害人屈服或錯手按下同意。

圖二:Microsoft身份驗證確認訊息頁面

圖片來源:https://jeffreyappel.nl/mfa-prompt-spamming-mfa-fatigue-what-can-you-do-to-prevent-detect-attacks/

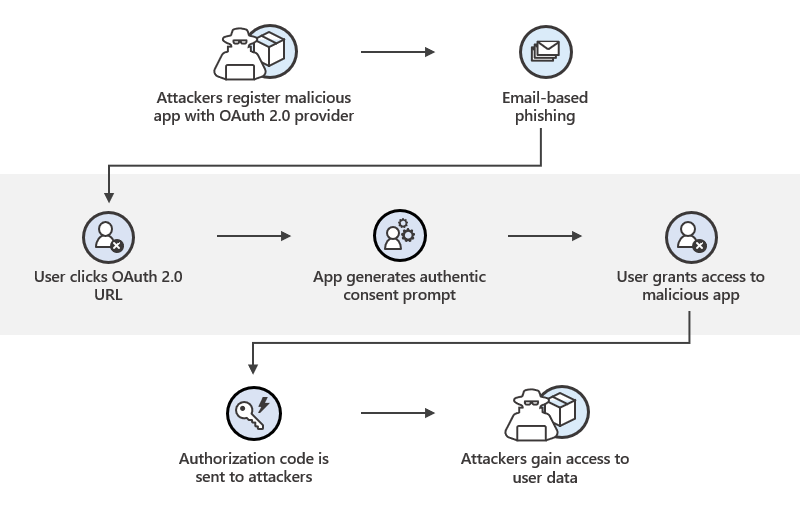

- 偽裝廣告

網絡犯罪分子利用Google平台廣告功能,把惡意網站置頂,令用戶誤信惡意網站為正常網站。而惡意網站可能會誘使用戶下載安裝惡意程式或作中間人攻擊(AiTM)釣魚。

圖三:惡意假網站被置頂(紅圈)

圖片來源:Google 搜尋結果 (圖中偽裝廣告已下架)

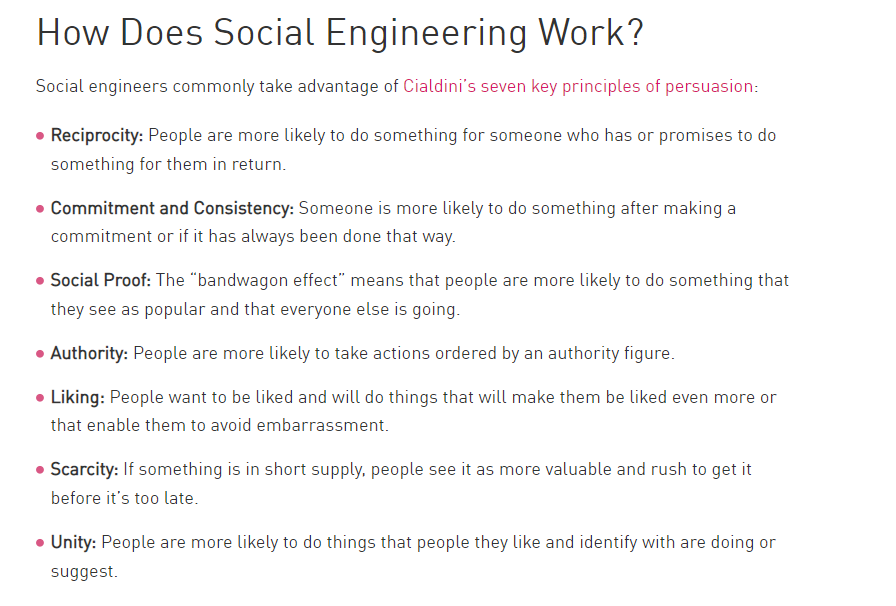

- OAuth釣魚攻擊

網絡犯罪分子誘騙受害者授予權限給惡意程式,允許程式利用OAuth 2.0協議訪問帳戶詳細信息並執行操作。當惡意程式取得相關權限之後,可隨時訪問用戶數據。Microsoft亦曾發出警告,呼籲 O365用戶小心這類型的授權 [4]。

圖四: OAuth 應用程序通過 “請求權限” 來要求獲得權限

圖五:OAuth ”Consent”網絡釣魚攻擊流程

- 社交工程攻擊

網絡犯罪分子利用人的心理弱點來進行欺詐,例如會查看受害者社交媒體的內容,了解受害者的背景,冒充受害者的朋友或熟人,騙取受害人的個人資料,進行不法行為。

圖六:社會工程如何運作?

來源:https://www.checkpoint.com/cyber-hub/threat-prevention/social-engineering-attacks/#HowDoesItWork?

例子:中間人攻擊 (AiTM) 捕獲Facebook帳戶

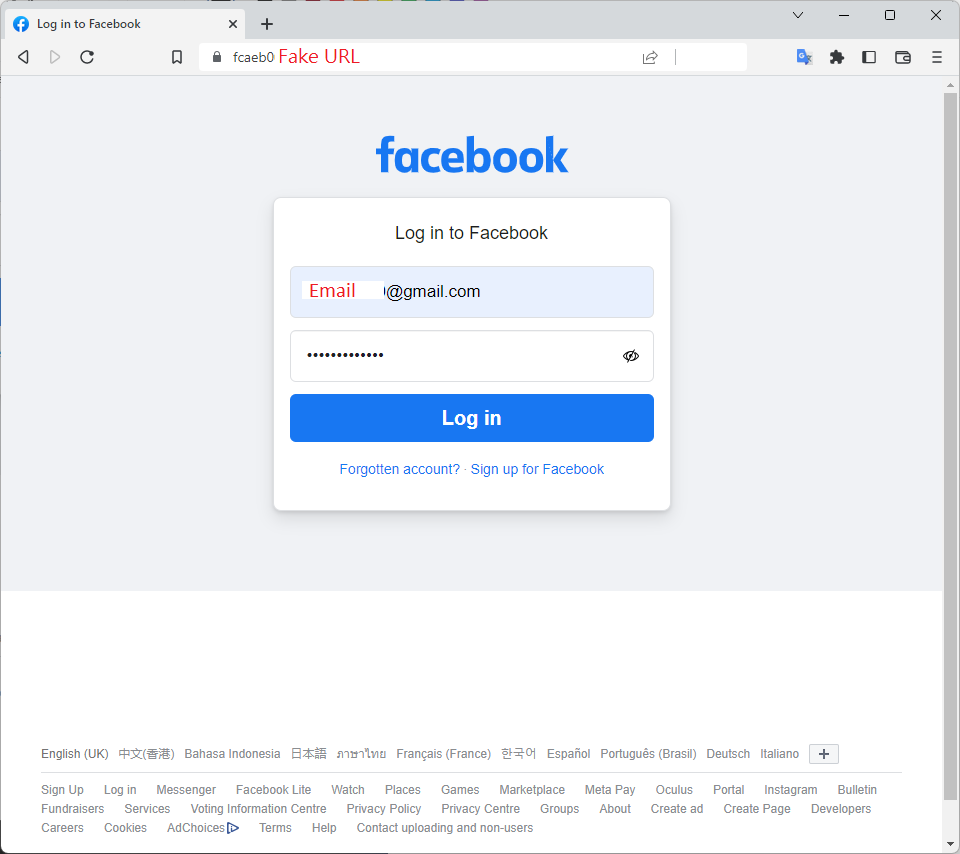

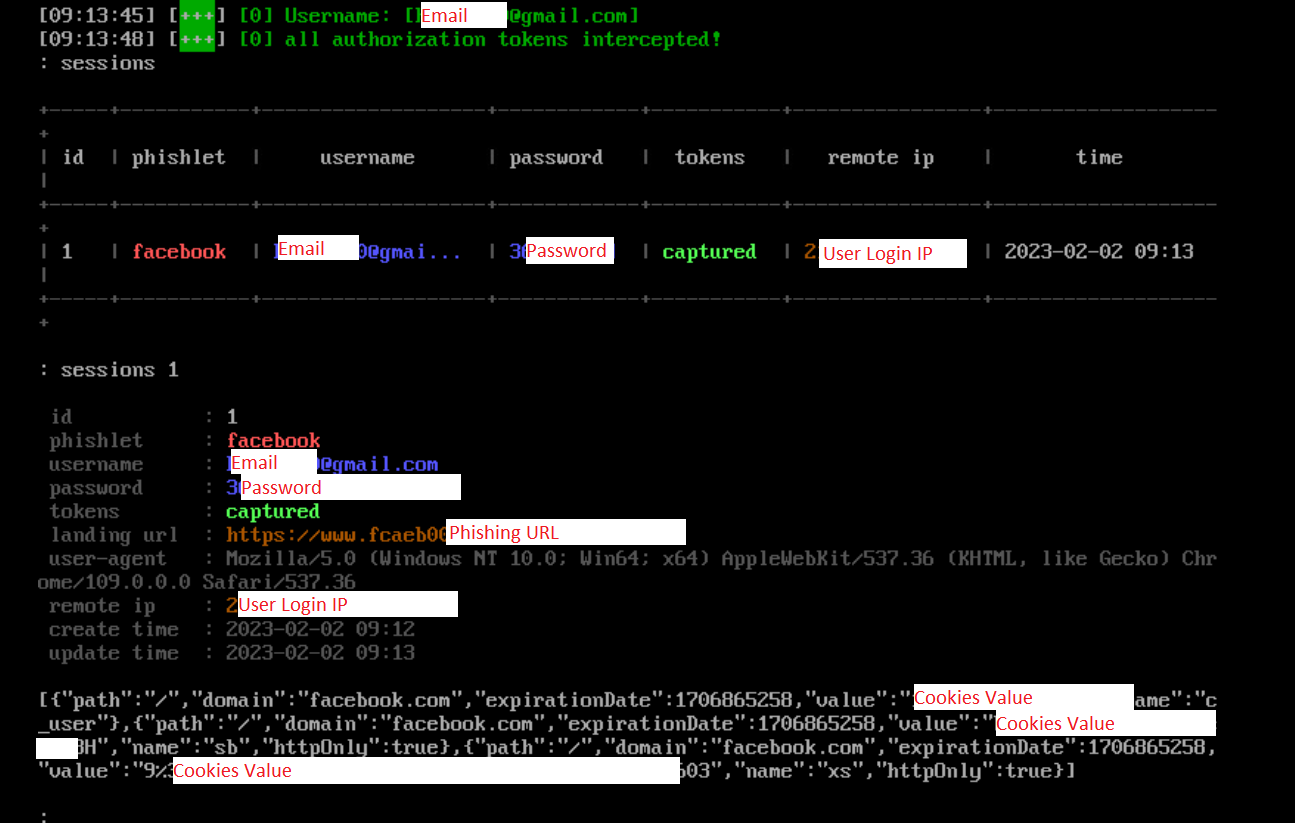

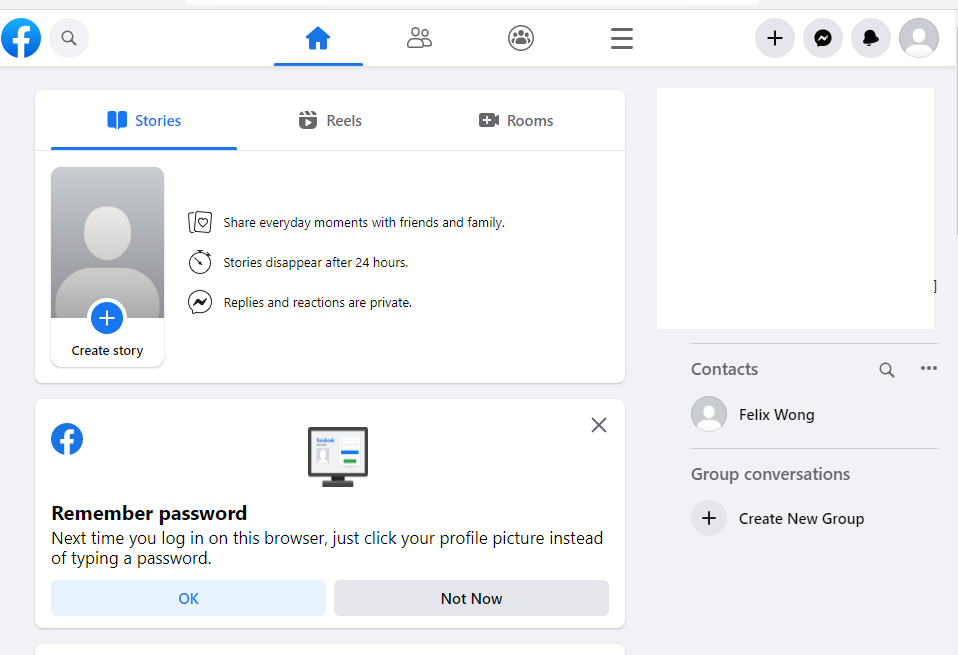

以下是一個中間人攻擊的例子,網絡犯罪分子利用開源工具仿製了一個假Facebook登入專頁用以偷取帳戶資料。假登入專頁使用開源網絡釣魚軟件包來仿製及利用「誤植域名」令假登入專頁更像真[4]。受害人在假Facebook登入專頁輸入帳戶資料及進行多重要素驗證 ,網絡犯罪分子在後台竊取帳戶資料及Session Cookies,並利用所竊取的資料登入受害人帳戶及聯絡受害人朋友,進行詐騙。

圖七:使用誤植域名的釣魚網站,誘使受害人輸入憑證及進行多重要素驗證

圖八:網絡犯罪分子後台獲得帳號密碼及Session Cookies

圖九:網絡犯罪分子利用獲得的用戶憑證登錄或載入Session Cookies到瀏覽器後,成功登錄受害者帳號

圖十: 聯繫受害者朋友及騙取金錢

總結及建議

以上提到了幾種不同的攻擊手法及攻擊例子。而隨著技術進一步發展,攻擊手法只會愈來愈多樣化。為防止個人資料或帳號被盜用,大家使用網上服務時需多加小心。就此,HKCERT提供以下保安建議:

- 切勿假設使用HTTPS 協定的網站是絕對真實可信的;

- 切勿假設搜索引擎搜尋結果顯示的全為合法網站;

- 應小心檢查網址串法,核實網站真偽;

- 收到可疑電子郵件或SMS簡訊時,切勿打開任何連結或附件;可利用「CyberDefender 守網者」的「防騙視伏器」,通過檢查電郵地址、網址和IP地址等,來辨識詐騙及網絡陷阱[5];

- 向任何人或機構提供個人資料前要小心考慮清楚;

- 使用更高規格的認證技術,例如硬件FIDO (Fast IDentity Online) 免密碼登入認證;

- 避免在不同平台或服務使用相同的賬號和密碼;及

- 使用網上服務後謹記登出及關閉瀏覽器。

參考資料

- https://www.hkcert.org/tc/watch-report/hong-kong-security-watch-report-q4-2022

- https://www.fortinet.com/resources/cyberglossary/brute-force-attack

- https://www.zdnet.com/article/microsoft-warns-about-this-phishing-attack-that-wants-to-read-your-emails/

- https://support.microsoft.com/en-us/topic/what-is-typosquatting-54a18872-8459-4d47-b3e3-d84d9a362eb0

- https://cyberdefender.hk/scameter/

分享至