香港保安觀察報告 (2018年第三季度)

本中心很高興為你帶來2018年第三季度的「香港保安觀察報告」。

現今有很多「隱形」殭屍電腦, 在使用者還不知道的情況下,被攻擊者入侵及控制。這些電腦上的數據可能每天都被盜取及暴露,而電腦則被利用進行各種的犯罪活動。

香港保安觀察報告旨在提高公眾對香港被入侵電腦狀況的「能見度」,以便公眾可以做更好資訊保安的決策。

報告提供在香港被發現曾經遭受或參與各類型網絡攻擊活動的電腦的數據,包括網頁塗改,釣魚網站,惡意程式寄存,殭屍網絡控制中心(C&C)或殭屍電腦等。香港的電腦的定義,是處於香港網絡內,或其主機名稱的頂級域名是「.hk」或「.香港」的電腦。

報告概要

本報告是2018年第三季季度報告。

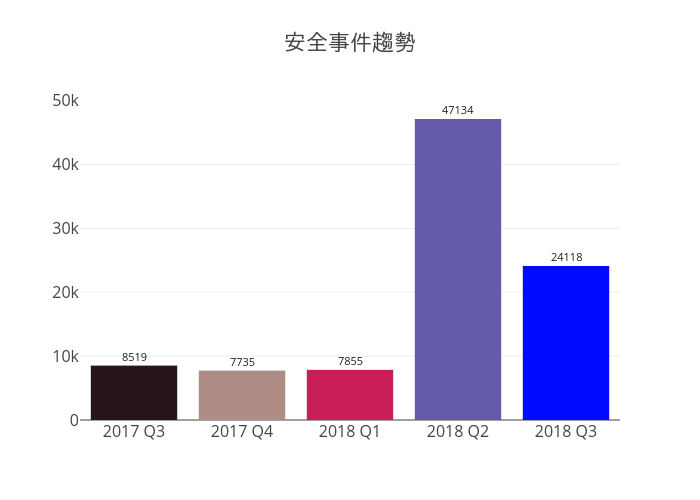

在 2018 年第三季,有關香港的唯一的網絡攻擊數據共有 24,118 個。數據經IFAS1 系統由13個來源2收集。它們並不是來自 HKCERT 所收到的事故報告。

圖1 – 安全事件趨勢

2018 年第三季度的安全事件總數比上一個季度下跌了49% 或23,016 宗,主要是釣魚網站事件急劇下降了99%,而惡意程式寄存及網頁塗改事件分別上升了78% 及408%。即使安全事件總數於上一個季度有所下跌,當比較2017 年第三季度至2018 年第一季度時,我們仍得出事件總數躍升183% 至211%。

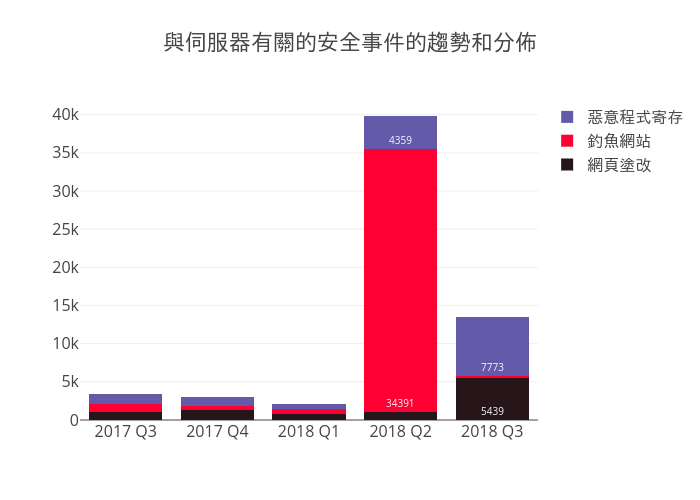

與伺服器有關的安全事

與伺服器有關的安全事件有: 惡意程式寄存、釣魚網站和網頁塗改。以下為其趨勢和分佈:

圖2 –與伺服器有關的安全事件的趨勢和分佈

圖2 –與伺服器有關的安全事件的趨勢和分佈

釣魚網站事件的數量從第二季度的34,391 宗急劇下降到第三季度的319 宗或減少了99%。與此同時,網頁塗改事件從第二季的1,072 宗躍升到第三季的5,439 宗或增加了408%。安全事件中最常見的IP為103.73.66.10,在AS36351 (HostHatch Hong Kong) 下註冊。要注意的是自從2018 年9 月29 日起,有4,493 宗事件是涉及這IP,而HKCERT亦已通知受影響的網絡供應商清理有關被塗改的網頁及修補在伺服器上的漏洞。

惡意程式寄存事件的數量增加相對較小,從第二季的4,359 宗增加至第三季的7,773 宗,或增加78%。在這些事件中,每個事件都涉及一個唯一的惡意程式網址。最常見的前2個IP 分別為43.226.125.19 和112.213.126.51。這兩個IP 均在AS38197 (Sun Network)註冊。

鈞魚網站事件數量的急降導致其唯一網址/IP 比率從15 倍急劇下降至3 倍。可以看出,在2018 年第三季度,較少伺服器遭到網絡釣魚活動的破壞/濫用。

另一方面,網頁塗改及惡意程式寄存事件的唯一網址/IP 比率均上升。網頁塗改的唯一網址/IP 比率從3 倍上升到8 倍。原因是IP 103.73.66.10 (AS36351 HostHatch Hong Kong) 寄存了4,493 個唯一的網頁塗改網址。另一方面,網頁塗改的唯一IP 數目從392 增加至697,或增加78%。如果扣除涉及IP 103.73.66.10 的唯一網址,唯一的網頁塗改網址數目只有934。所以,可以看出,在2018 年第三季度,較多伺服器遭到網頁塗改活動的破壞/濫用。

惡意程式寄存網站的唯一網址/IP 比率從36 增加至56。導致上升的因是惡意程式寄存網站的唯一網址數量從4,359 增加至7,773,或78%,同時其唯一IP 數量只從121 增加到140,但增長率與唯一網址的數量沒有可比性。可以看出,少數被破壞/濫用的伺服器為惡意程式寄存貢獻了大量的網址。

| HKCERT促請系統和應用程式管理員保護好伺服器 |

|

殭屍網絡相關的安全事件

殭屍網絡相關的安全事件可以分為兩類:

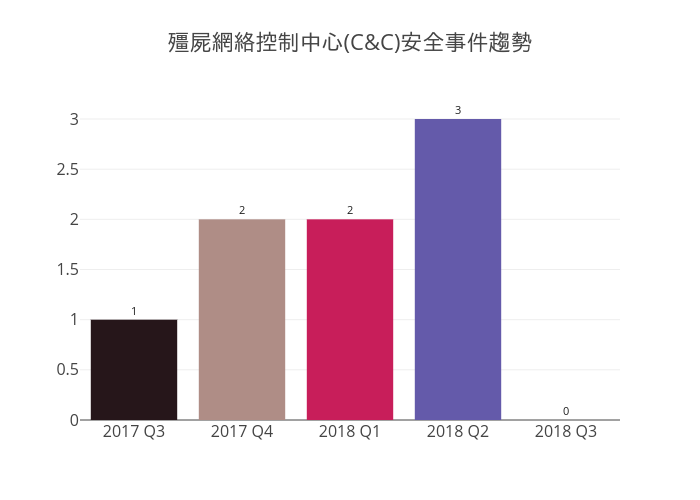

- 殭屍網絡控制中心(C&C) 安全事件 — 涉及少數擁有較強能力的電腦,向殭屍電腦發送指令。受影響的主要是伺服器。

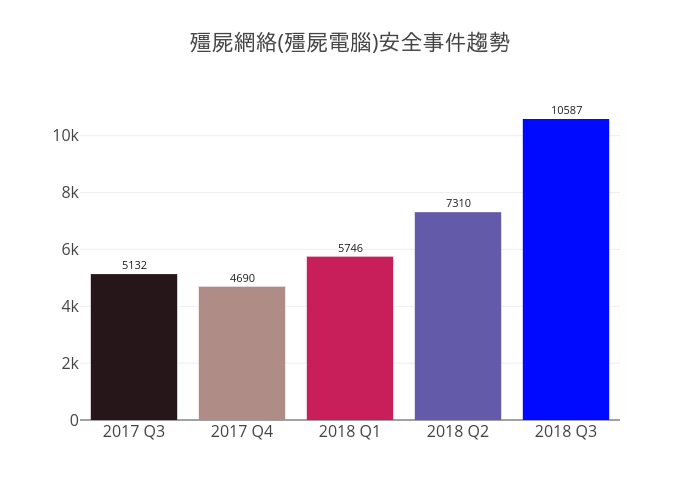

- 殭屍電腦安全事件 — 涉及到大量的電腦,它們接收來自殭屍網絡控制中心(C&C) 的指令。受影響的主要是家用電腦。

以下將是殭屍網絡控制中心(C&C)安全事件的趨勢:

圖3 – 殭屍網絡控制中心(C&C)安全事件的趨勢

在本季沒有收到殭屍網絡控制中心的報告。

以下為殭屍電腦安全事件的趨勢:

圖4 - 殭屍電腦安全事件的趨勢

2018年第三季度香港網絡上的殭屍網絡(殭屍電腦)宗數上升了45%,Mirai殭屍網絡數量比上一個季度上升了116%,並繼續成為了香港網絡上主要的殭屍網絡家族排名首位。要注意的是,Ramnit家族減少了41%,其唯一IP 位址數量從2018 年第二季度的90 宗下降至2018 年第三季度的53 宗。

Mirai 殭屍網絡於2016 年末開始活躍。自2017 年初展開清理行動後,我們見到Mirai殭屍網絡呈現下降趨勢。不過我們注意到在2017 年末,Mirai 殭屍網絡再次活躍起來,並以新的物聯網設備為目標。根據每季受影響IP 被掃描的通訊埠數量,我們看見23埠(2017 年第四季的3,645 與2018 年第三季的3,242 相比) 及2323 埠(2017 年第四季的1,502與2018 年第三季的962 相比) 的數量呈穩定下降趨勢,卻見到5555 埠的數量大幅攀升(2017 年第四季的1 與2018 年第三季的126,724 相比)。根據卡巴斯基的研究3,23 埠及2323埠是Mirai 最初變種的攻擊目標。但於2018 年2 月及7 月,我們開始看見報告指5555 埠已成為攻擊目標456。5555 埠是作為開發用途的Android Debug Bridge (ADB)使用的預設埠,並發現不少設備會對互聯網開放此通訊埠,因此成為攻擊者針對的新目標,從中找出有漏洞的Android 裝置。香港電腦保安事故協調中心會繼續監察有關趨勢及清理工作。

| HKCERT促請使用者保護好電腦,免淪為殭屍網絡的一部分。 |

|

自2013年6月,本中心一直有跟進接收到的保安事件,並主動接觸本地互聯網供應商以清除殭屍網絡。現在殭屍網絡的清除行動仍在進行中,針對的是幾個主要的殭屍網絡家族,包括WannaCry, Avalanche, XCode Ghost, Pushdo, Citadel, Mumblehard, Ramnit, ZeroAccess 及 GameOver Zeus。

本中心促請市民大眾參與殭屍網絡清除行動,確保自己的電腦沒有被惡意程式感染及控制。

為己為人,請保持網絡世界潔淨。

| 使用者可HKCERT提供的指引,偵測及清理殭屍網絡 |

|

下載報告

< 請按此 下載香港保安觀察報告 >

1 Information Feed Analysis System (IFAS) 是HKCERT 建立的系統,用作收集有關香港的環球保安資訊來源中有關香港的保安數據作分析之用

3 https://securelist.com/new-trends-in-the-world-of-iot-threats/87991/

4 http://blog.netlab.360.com/early-warning-adb-miner-a-mining-botnet-utilizing-android-adb-is-now-rapidly-spreading-en/

5 https://isc.sans.edu/forums/diary/Worm+Mirai+Exploiting+Android+Debug+Bridge+Port+5555tcp/23856/

6 https://blog.trendmicro.com/trendlabs-security-intelligence/open-adb-ports-being-exploited-to-spread-possible-satori-variant-in-android-devices/

分享至