保護家居網絡裝置,避免淪為殭屍網絡的軍隊

一間網絡供應商近期向 HKCERT 報告,懷疑他們網絡內的某些家居寬頻路由器被入侵並利用作分散式阻斷服務攻擊。HKCERT 仍在調查這些路由器被入侵的原因。

這些被控制的路由器針對目標域名產生大量的隨機子域名查詢,例如 xxx.domain.com。首先,這些目標域名 DNS 伺服器的資源會被耗盡,無法回應其他正常查詢,導致相關域名的服務被阻斷。此外,這些路由器亦會對所連接的 ISP 的上游遞迴 DNS 伺服器產生大量的 DNS 查詢,然後,導致該 ISP 的用戶會無法解析主機名稱,造成對任何域查詢都被阻斷服務的情況。

現時家居網絡可能包含多個不同的網絡裝置,包括 IP 攝錄機、網絡電視盒子、網絡儲存裝置等,它們透過寬頻路由器共享一個互聯網連接。這些寬頻路由器和網絡裝置可能基於使用上的需要 (例如:寬頻路由器需要直接連線互聯網) 或設定上錯誤,而暴露於互聯網。但是很多用戶都忽略給予這些家居網絡裝置適當的防護,一旦攻擊者控制這些裝置,變成他們的殭屍網絡的一部份,被利用作網絡攻擊的武器。

家居網絡裝置被利用作網絡攻擊

家居網絡裝置的保安問題近年備受關注。在 2014 年 4 月,網絡保安公司 Nominum (參考1) 發表了一份研究報告,據報全球超過 2400 萬部家居寬頻路由器暴露於互聯網並提供開放域名查詢服務。其中有 530 萬部涉及被利用作反射式阻斷服務攻擊,可以產生 10Gbps 網絡攻擊流量。

測試網絡裝置是否暴露於互聯網

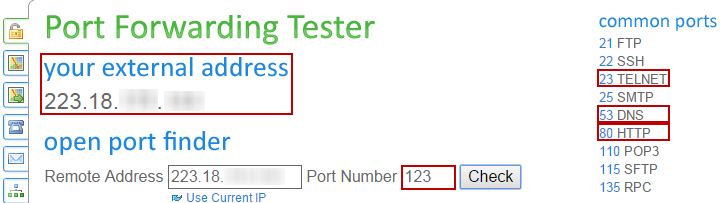

要知道你的網絡裝置是否暴露於互聯網,可以依照以下步驟:

- 瀏覽以下網站。網站會自動偵測你正在使用的公共 IP 地址。

http://www.yougetsignal.com/tools/open-ports/

圖一:測試工具的操作畫面

- 輸入要測試的連接埠或選取右邊的常見服務連接埠,然後按 “Check” 按鈕。

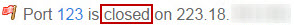

注意:建議測試以下的連接埠,包括 23 (Telnet),53 (DNS),80 (Http),123 (NTP) 和 8080 (Web Proxy)。 - 檢查結果會顯示連接埠是 “open(開啟)” (即是暴露於互聯網)

或是 “closed(關閉)”

注意:這個工具應該只用作個人網絡檢查用途

若上述測試,發現 23 (Telnet) 或 53 (DNS) 或 123 (NTP) 等任何一個連接埠是開啟,任何人在互聯網上都可以存取由你的裝置所提供的服務。

在家居網絡裝置,這些連接埠不應該是預設開啟。如果這些服務都不是由你開啟,你的網絡裝置可能已被入侵。如果你無需要對外的用戶提供這些網絡服務,你應該在裝置的管理界面內停用這些服務,或者將裝置還原至原廠設定。若你不知道如何變更網絡裝置的設定,請查閱用戶說明書或聯絡裝置供應商或製造商提供技術支援。

保護家居網絡裝置的步驟

除了上述測試,你們可以參考以下建議來保護家居網絡裝置:

- 關閉遠端管理以盡量減少暴露於互聯網。即使有需要開啟遠端管理讓家居網絡以外地方存取裝置,請考慮更改原廠預設的遠端管理連接埠。

- 使用高強度的密碼及更改預設的管理員密碼。密碼需要至少8個位和使用字母、數字及符號的組合。

- 確保你的網絡裝置安裝了由製造商網站提供的最新韌體版本。

- 只從信任的來源 (例如:產品支援網站) 提供的軟件安裝到網絡裝置。

- 查閱說明書或裝置產品網站有關更改設定或升級韌體。如果你無法找到資料,請聯絡裝置供應商或製造商以獲得有關資料。

參考:

1. http://nominum.com/news-post/24m-home-routers-expose-ddos/

分享至