提防加密勒索軟件

自2015年,香港電腦保安事故協調中心 (HKCERT) 注意到有關加密勒索軟件的求助個案有所增加,並成為其中一個香港網絡的主要威脅。

加密勒索軟件嚴重影響香港的中小企及機構的業務運作 。HKCERT 希望透過提供有關資訊,讓大家了解加密勒索軟件的感染和影響,從而提升大家的資訊保安意識。

加密勒索軟件

加密勒索軟件是惡意軟件的一種,它加密受害者的檔案,並以當中的資料作為要脅。加密勒索軟件會加密特定的檔案,有時甚至加密受害系統的整個硬碟以及外置儲存裝置和網絡硬碟。受害人無法存取被加密的檔案直至攻擊者提供解密密鑰。攻擊者會要求用戶支付贖金來換取解密密鑰。

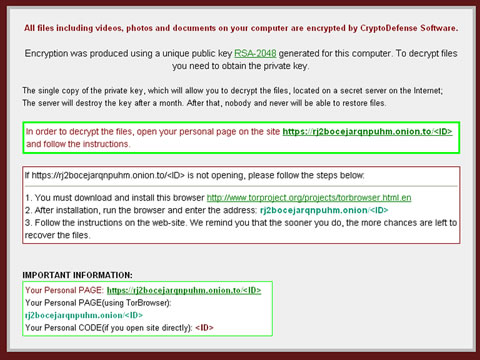

圖 1) CryptoLocker 和 CryptoDefense 的勒索訊息

感染途徑

加密勒索軟件一般透過以下途徑感染電腦:

- 垃圾電郵

部份受害人透過打開垃圾電郵中的附件被感染。已知的惡意附件檔案類別包括壓縮檔(.zip),內藏執行檔(.exe) 或 javascript 檔(.js)及啓用巨集的微軟Office檔。大規模垃圾電郵攻擊通常由殭屍電腦發出。 - 被入侵的網站

部份受害人透過瀏覽被入侵的網站受到感染。這些網主要針對未更新的系統或應用程式,包括瀏覽器和插件。 - 惡意廣告

部份受害人被正當網站內的惡意廣告感染。 - 遙距登入

部份勒索軟件嘗試利用窮舉密碼的方式攻擊遠端登入服務,如遠端桌面或Team Viewer,以滲透數據儲存,發動攻擊。 - 自我傳播

大部份加密勒索軟件都是木馬程式, 不會自動傳播;惟部份已進化至擁有自我傳播能力。這些勒索軟件在感染電腦後會嘗試透過網絡及USB裝置等途徑感染其他裝置。

惡意程式的運作

加密勒索軟件會使用高強度加密技術把電腦檔案及內聯網絡的檔案加密。檔案類別包括文件、圖片、影片、繪圖編輯檔、數據庫檔案及電子證書檔案等等。

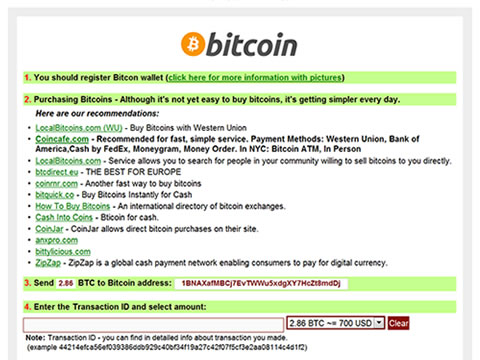

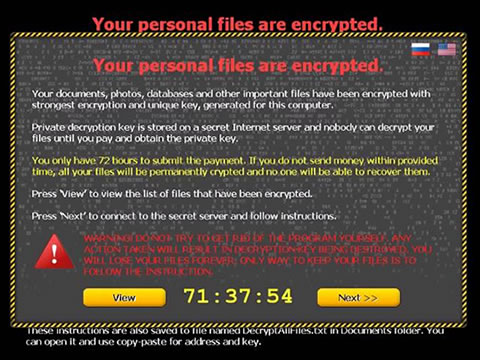

加密後,惡意程式會把加密密鑰回傳到指令及控制伺服器 (C2 server),並在受感染的電腦留下勒索訊息,要求用戶支付指定金額的比等幣 (bitcoin),以換取解密密鑰,否則唯一的解密密鑰將被刪除。

由於加密勒索軟件使用高強度加密算法,因此,在沒有解密密鑰的情況下,被加密的檔案無法回復。

圖 2) CryptoWall 和 CTB-Locker 的勒索訊息

感染加密勒索軟件的處理方法

- 首先將受感染的電腦離線,防止惡意程式對內聯網絡檔案造成影響。

- 從微軟下載 Microsoft Safety Scanner (http://www.microsoft.com/security/scanner/) ^,並執行完整掃描,及清除惡意程式。

- 如果在感染惡意程式之前已為系統或數據建立備份,用戶可進行回復系統及數據。

- 如果系統沒有備份,我們建議用戶暫時不要重裝系統,以免令加密檔案記錄資料丟失。

預防方法

- 注意可疑電郵,不要隨意打開電郵附件,特別是壓縮檔 (zip 檔案) 或執行檔 (exe 檔案)

- 安裝保安程式及更新最近的保安定義 ^

- 更新系統及軟件,例如 Microsoft Windows、Office、Adobe 閱讀器、Flash 播放器等,以修補保安漏洞,防止受惡意程式利用。

- 對重要的檔案進行及時和定時備份。備份檔案應存放在安全的位置,避免受惡意程式影響。

- 若使用雲端備份,請確認雲端服務提供版本紀錄 (version history) 功能。即使受影響的檔案已同步到雲端,這功能可以回復檔案到之前版本。

想了解保護數據的管理,請參考 數據保護指引。</my_url/guideline/08092303>

疑問 1:若沒有備份,可以回復被加密的檔案嗎?

在一般情況下,受影響的加密檔案是無法進行回復。只有以下兩個情況下才有機會回復檔案:

1.使用視窗系統並啟用磁碟區陰影複製服務 (Shadow Volume Copy Service)

若用戶感染了較舊的加密勒索軟件,用戶可以嘗試透過磁碟區陰影複製服務進行檔案回復 (請參考:https://technet.microsoft.com/en-us/library/cc738819(v=ws.10).aspx)。可是,現時較新的加密勒索軟件會把磁碟區陰影刪除,導致檔案無法透過這方法進行回復。

2.聲稱有解密方案的加密勒索軟件

- 有些資訊保安公司及機構成功搗破加密勒索軟件的指令及控制伺服器,並在伺服器內取回解密密鑰。用戶可以透過上載被加密的檔案到它們的平台,系統會嘗試尋找適合的解密密鑰以供用戶回復檔案。

- CoinVault 解密平台:https://noransom.kaspersky.com/ ^

- 聲稱能解密被 TeslaCrypt 加密的檔案:

- TeslaCrypt 解密軟件:

http://www.welivesecurity.com/2016/05/18/eset-releases-decryptor-recent-variants-teslacrypt-ransomware/(由 ESET 提供) ^

https://success.trendmicro.com/portal_kb_articledetail?solutionid=1114221#collapseOne(由 Trend Micro 提供) ^

http://www.talosintel.com/teslacrypt_tool/ (由思科Talos提供) ^

- TeslaCrypt 解密軟件:

- 聲稱能解密被 CryptXXX 加密的檔案:

- CryptXXX(檔案副檔名通常為 .crypt、.crypz 或 .cryp1) 解密軟件:

https://support.kaspersky.com/viruses/disinfection/8547#block1(由 Kaspersky 提供) ^

https://success.trendmicro.com/portal_kb_articledetail?solutionid=1114221#collapseOne(由 Trend Micro 提供) ^

- CryptXXX(檔案副檔名通常為 .crypt、.crypz 或 .cryp1) 解密軟件:

- 荷蘭警察的國家高科技罪案組、歐洲刑警組統的網絡罪行中心,以及兩間網絡保安公司 - 卡巴斯基實驗室及Intel Security聯手建立了一個網站,以協助加密勒索軟件的受害人在不繳付贖金的情況下取回被加密的數據。

www.nomoreransom.org/index.html

疑問 2:支付贖金可以令受影響檔案回復嗎?

HKCERT 沒有資料顯示支付贖金一定能取回解密密鑰並成功回復檔案。另外,有可能因為加密勒索軟件的指令及控制伺服器已遭到搗破,即使支付贖金,也未能取回解密密鑰。

疑問 3:加密勒索軟件只感染視窗系統嗎?

不是。雖然大部份的加密勒索軟件都在視窗系統進行感染,不過也有加密勒索軟件曾經針對網絡儲存裝置 (NAS) 和 Android 裝置進行加密破壞。另外,有資訊保安研究員發現新變種的加密勒索軟件可在 64-bit 系統執行程式碼,研究員相信將來加密勒索軟件有能力感染其他 64-bit 系統,如 Linux 及 Mac OS。

註 ^:在安裝軟體或使用服務之前,請先瀏覽供應商之網站,以獲得更多詳細資料。

註:由於現時的加密勒索軟件經常出現新變種,有關偵測和移除成效,請向您的保安軟件或防毒軟件供應商查詢。

HKCERT 曾發出有關加密勒索軟件的公告及文章:

- CryptoDefense:/my_url/blog/14041401

- SynoLocker:/my_url/alert/14080601

- Android 加密勒索軟件:/my_url/blog/14092901

- Adobe Flash Player 漏洞被利用:/my_url/alert/14102401

- Locky:/my_url/blog/16031802

/my_url/en/alert/16031701

分享至