慎防遠端存取服務攻擊

急於推行遠端存取服務為黑客造就更多機會

2019冠狀病毒疫情持續在全球蔓延,不少機構都實行在家工作,利用各種遠端存取服務以確保員工在家亦能連接到公司的內部網絡。

很多機構急於設置能提供在家工作的系統,或會忽略關於遠端存取服務的安全風險評估,無意中為黑客提供入侵的機會。HKCERT呼籲各機構應提高使用遠端存取服務的保安風險的意識,並立即實施必要的網絡保安措施及進行風險評估,以確保服務在安全情況下使用。

遠端存取服務曝光率增加

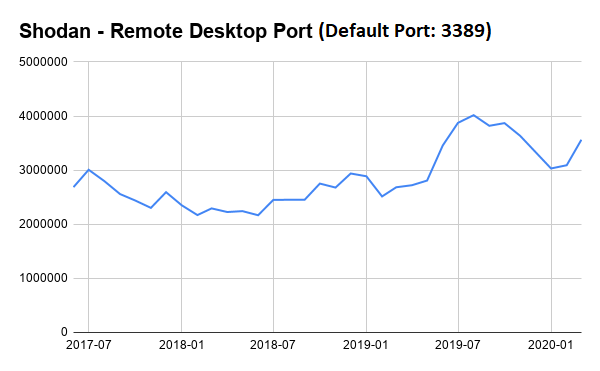

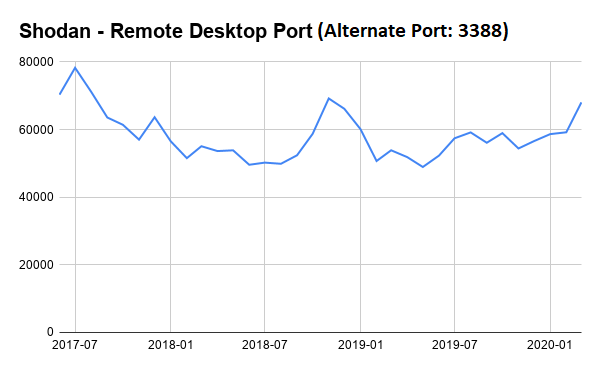

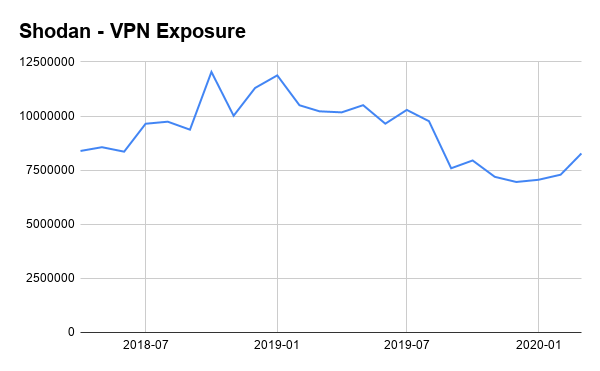

根據Shodan互聯網服務搜尋器顯示,暴露在互聯網上的虛擬私人網絡(VPN)及遠端桌面控制(RDP)服務端口之伺服器,近期有明顯上升[1]。

(來源: Shodan)

與此同時,HKCERT觀察到相應的網絡攻擊事件亦正在增加。這些攻擊手法包括針對VPN基礎架構發動的分散式阻斷服務(DDoS)攻擊[2];利用VPN漏洞進行各種網絡攻撃,如下載惡意軟件到用戶端電腦[3];入侵公司內部網絡,並散播勒索軟件[4]等。

此外,國際網絡保安組織CISA[5]及NSCS[6]亦發現有黑客正在掃描VPN軟件已公開的漏洞[7],而掃描RDP (預設3389端口)的數量亦大大增加[8]。由此可見,有黑客正針對遠端存取服務進行試探及策劃進行各種網絡攻擊。

使用遠端存取服務的保安建議

HKCERT提供以下針對使用遠端存取服務的保安建議:

一、針對機構:

- 訂立遠端存取服務的保安政策和指南,確保所有員工能完全了解相關服務的使用保安守則。

- 定期審查防火牆及系統的保安配置,並確保具有遠端訪問權限的用戶列表是最新的。

- 遵守最小權限原則,確保每位員工只能訪問工作所需的系統部分。

- 制定日誌監察和警報機制,若發現任何不尋常日誌或可疑的流量,應立刻通報相關負責同事,並進行事故調查。

- 確保遠端存取服務軟件(伺服器端)已更新。若使用遠端桌面連線的機構,可參考HKCERT保安指南「遠端桌面連線最佳行事指引 (給企業系統管理員)」進行系統設置。

- 選用具備2FA / MFA功能的遠端存取服務軟件,避免使用來歷不明的遠端存取服務軟件。

- 可考慮利用DDoS防禦方案抵擋DDoS攻擊。

二、針對遠端服務使用者:

- 安裝及定期更新保安軟件,確保在安全的設備及網絡環境中連接到公司網絡。

- 確保遠端存取服務軟件(用戶端)已更新。若使用遠端桌面連線的機構,應確保定期更新Windows系統。

- 啟用2FA / MFA功能,並使用強密碼。

- 慎防黑客利用釣魚郵件及社交工程攻擊騙取用戶遠端存取服務的帳戶資料。

對於選用適合的遠端存取服務方案,可參考由HKCERT所提供的指南「評估遠端存取服務保安指南」。

[1]https://blog.shodan.io/trends-in-internet-exposure/

[2]https://securityboulevard.com/2020/04/increase-in-small-ddos-attacks-could-take-down-vpns/

[3]https://threatpost.com/government-vpn-servers-zero-day-attack/154472/

[4]https://securityaffairs.co/wordpress/100920/security/microsoft-warns-hospitals-ransomware.html

[7]https://www.us-cert.gov/ncas/alerts/aa20-099a

[8]https://isc.sans.edu/forums/diary/Increase+in+RDP+Scanning/25994/

分享至