加密勒索軟件 Locky 來勢洶洶

發佈日期: 2016年03月18日

11626 觀看次數

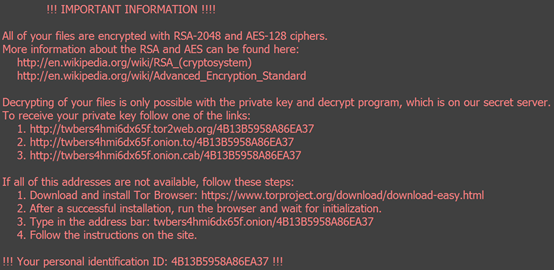

加密勒索軟件最近活動十分活躍備受關注。Locky自2016年二月,開始肆虐,把受害者的電腦資料和網絡共享資源都加密及把副檔名改為 .Locky。因為它用了較強的加密算法 (RSA和AES),所以受感染的檔案幾乎是不能夠復原的。Locky 還會根據收件者電腦的語言來顯示勒索信件內容,勒索收害者0.5至1個比特幣(一個比特幣大約等於3,200港元)來換取解密匙(見圖1)。

圖1:Locky 把勒索信件以收件電腦方言顯示來作桌面牆紙

Locky 勒索軟件正在廣泛傳播

網絡罪犯利用全球性的垃圾電郵活動和被入侵網站積極傳播Locky,快速地在互聯網擴散。截至3月18日,HKCERT 接獲18 個相關報告,其中最近兩日收到近11宗。受害者包括中小企和非政府組織。從教育界的聯繫得到的訊息使我們相信還有許多未報告的個案。

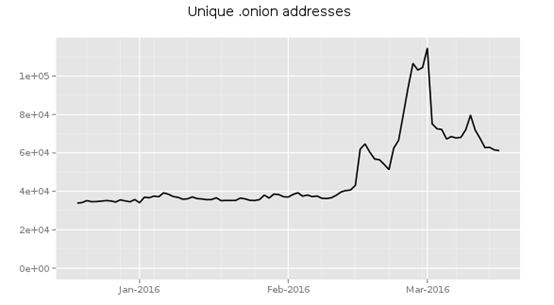

用作繳付Locky比特幣贖金的網站和其他勒索軟件的運作模式一樣,都是隱藏於洋蔥網絡(Tor)之內。近日洋蔥網絡(Tor)上的地址銳增,與惡意軟件數目上升,可能反映地址被利用作非法用途。(見圖2)

圖2:洋蔥(Tor)網絡地址(來源: https://metrics.torproject.org)

全球性的垃圾電郵活動

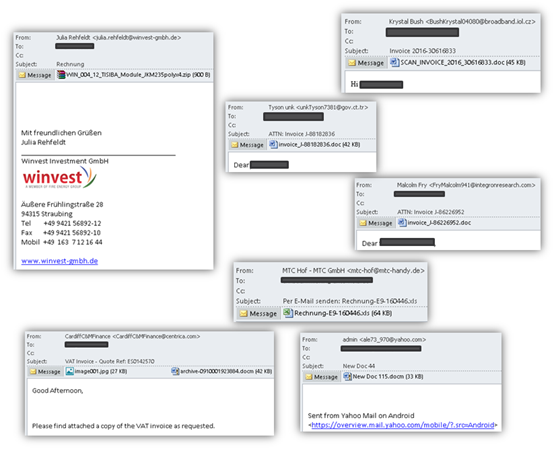

其中一個主要的感染來源是垃圾電郵。有許多垃圾電郵模仿發票或付款憑證來欺騙受害者(見圖3)。有部份垃圾電郵的寄件者是來自受害者的電子郵件的同一個網域或不知名的來源。

圖3:.垃圾電郵的例子

(來源: http://blog.checkpoint.com/2016/03/02/locky-ransomware/)

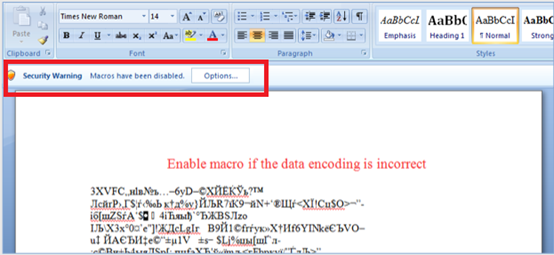

Locky的常見傳播方法,包括在垃圾電郵中附帶有惡意巨集的WORD 或EXCEL檔案或內有惡意的「.js」檔案的「.zip」檔案。受害者會被要求開啟巨集功能(見圖4),一旦開啟,Locky便會被載入受害者的電腦內。

圖4:請不要開啟含有惡意的巨集

(來源: http://soft2secure.com/knowledgebase/locky-file)

經大量被入侵網站傳播

黑客亦利用被入侵網站來傳播Locky,被入侵的網站會被植入惡意代碼。網站的訪客會被重新導向到另一個攻擊網站。這網站會攻擊訪客的系統和己安裝程式的漏洞和安裝惡意軟件到電腦內。攻擊主要目標為微軟的 IE 瀏覽器。

Locky 的危險特徵

Locky 擁有幾個新特徵,包括具時間性的域名生成算法,自定義加密通信,洋蔥網絡(Tor)支援,比特幣付款功能,較強的文件加密算法(RSA-2048+AES128)和能夠加密160種不同類型的文件。網絡罪犯在短時間內極力散播惡意軟件,此外,令防毒軟件對新樣本的檢測率亦偏低(根據VirusTotal的檢測率數字)也是擴散快速的其一因素。

減緩Locky 惡意軟件的危機

HKCERT 在2016年3月18日發佈了關於Locky的安全公告。可參考於以下網址:

用戶建議採取以下方法來避免受勒索軟件影響

- 刪除收到的可疑電郵,尤其是包含連結或附件的。

- 部份微軟Office 檔案會要求用家啟動巨集以觀看其內容,對此類電郵附件必須提高警覺。

- 定期備份電腦上的檔案。.

- 確保更新電腦上的保安軟件。

- 保持更新操作系統及其他軟件。

- 一旦受到感染,馬上將受感染電腦從網絡上及外置儲存裝置隔離。不要在清除惡意軟件前開啟任何檔案。

- 我們不建議支付贖金。

總結

勒索軟件Locky 為現時熱門話題之一。網絡罪犯利用Locky賺取龐大利潤,以致它的知名度提升。不幸地現時並沒有簡單方法復原受感染的資料。因此,我們應懂得如何防範勒索軟件的攻擊。

參考網站

分享至