大型網站遭受連接互聯網裝置(物聯網裝置)的 DDoS 攻擊

上周末(10 月 21 日),多個大型網站包括 Twitter、PayPal、Amazon 等因其 DNS 供應商 Dyn 受攻擊而未能提供服務。保安公司 Flashpoint 的研究指出,大量存有漏洞及連接到互聯網或稱物聯網(IoT)裝置如路由器、IP 攝影機、數碼錄影機被入侵,組成「Mirai」殭屍網絡被控制用作攻擊。

根據我們的監察及各消息來源,香港的重要互聯網設施(如 .hk DNS、HKIX 等)及 ISP 均未受攻擊影響,互聯網的運作亦保持正常。

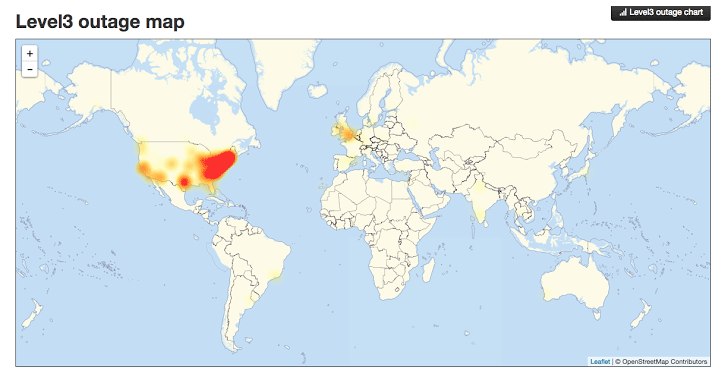

受攻擊影響的地區(來源:http://thehackernews.com/2016/10/dyn-dns-ddos.html)

保護不足的物聯網裝置成為「方便」攻擊者的工具

上述攻擊先入侵並把 Mirai 惡意軟件感染有漏洞的物聯網裝置如路由器及 IP 攝影機,然後組成殭屍網絡發動攻擊。所謂有漏洞,是指這些裝置通常都沒有更新軟件,而且使用未有加強的登入驗證,即使用眾所周知的預設用戶名稱及密碼。因此攻擊者很輕易就能夠控制這些保護不足的裝置。

這類攻擊已是不足一個月內的第三次。早前於九月攻擊 KrebsOnSecurity.com 及 OVH 已分別達破記錄的 620 Gbps 及 1 Tbps。這些有漏洞的物聯網裝置已對互聯網正常運作構成重大威脅。

加強物聯網裝置保安對保護香港互聯網設施變得重要

雖然香港未有受攻擊影響,這類攻擊手法可用作攻擊香港任何網站或服務供應商。由於這些物聯網裝置亦可在香港找到,加強這些裝置的保安,對保護香港的互聯網設施及維持服務穩定變得重要。

作為物聯網裝置的持有人,請即時加強裝置保安,以防被利用參與任何攻擊活動。以下是加強裝置保安的建議:

- 把預設密碼更改為高強度密碼。

- 研究者已指出攻擊者透過 Telnet 服務(TCP 23 埠)入侵裝置並感染 Mirai 惡意軟件。若無需使用前述提及的服務,請關閉相關服務及通訊埠。你可於此網頁檢查裝置有沒有開放前述的服務:

http://www.yougetsignal.com/tools/open-ports/ - 若無需把裝置直接連接到互聯網,應把裝置安裝於受保護的內部網絡,及只開放所需的服務和通訊埠。

- 若你懷疑裝置受感染,即時終止裝置的網絡連線及關掉裝置。重新開啟裝置後,更改預設密碼並關閉 Telnet 服務及前述的通訊埠,以防止再受惡意軟件感染。

參考

- Mirai Botnet Linked to Dyn DNS DDoS Attacks (Flashpoint)

- Dyn Statement on 10/21/2016 DDoS Attack (Dyn)

- Hacked Cameras, DVRs Powered Today’s Massive Internet Outage (Krebs on Security)

- Heightened DDoS Threat Posed by Mirai and Other Botnets (US-CERT)

- Who Makes the IoT Things Under Attack? (Krebs on Security)

- Mirai: The IoT Bot That Took Down Krebs and Launched a Tbps DDoS Attack on OVH (F5)

分享至