需要擔心Android "QuadRooter"漏洞嗎?

在今年八月七日, Check Point在駭客會議DEFCON 24上發放了四項關於高通晶片的漏洞(統稱QuadRooter),事件引起國際關注。HKCERT亦發出列為「極度危險」級別的保安公告。不過,現時並未有跡象這些漏洞被廣泛利用作攻擊或發展成可供使用的惡意軟體,用戶無須過份憂慮,相信流動設備製造商會盡快發放系統更新修補漏洞。

為何QuadRooter漏洞極為嚴重?

受高通晶片漏洞所影響的Android 裝置相信達9 億部,攻擊者可利用任何一個漏洞來取得系統管理員(root)權限以控制整個系統,無限制地存取個人敏感資料。由於現時沒有流動設備製造商表示已修補所有漏洞,所以HKCERT 把漏洞級別設為「極度危險」級別。在2016年至今,HKCERT總共發出10次「極度危險」級別的保安公告,其中兩次有關勒索軟體,四次有關Adobe Flash程式漏洞。

受影響的Android裝置

在擁有LTE基頻調製解調器的Android裝置中,有 65% 使用受到漏洞影響的高通晶片,當中包括:

- BlackBerry Priv

- Blackphone 1 and Blackphone 2

- Google Nexus 5X, Nexus 6 and Nexus 6P

- HTC One, HTC M9 and HTC 10

- LG G4, LG G5, and LG V10

- New Moto X by Motorola

- OnePlus One, OnePlus 2 and OnePlus 3

- Samsung Galaxy S7 and Samsung S7 Edge

- Sony Xperia Z Ultra

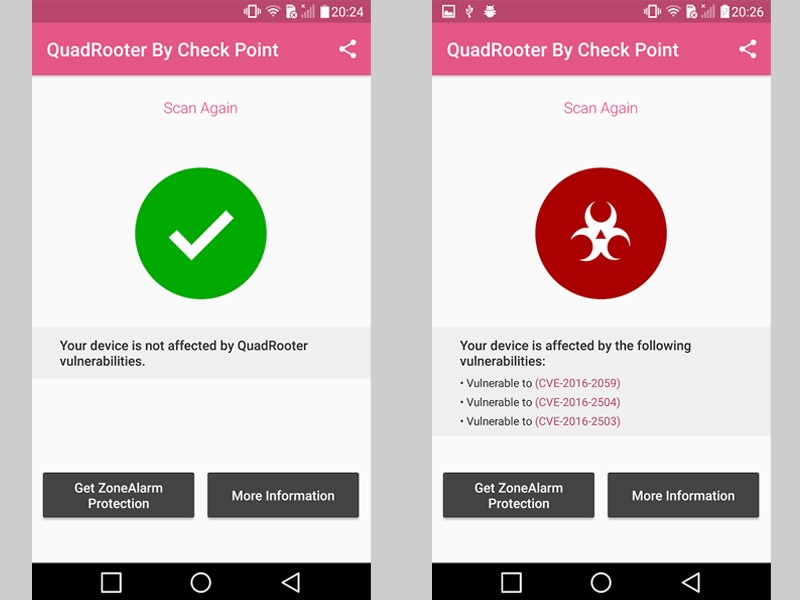

我的Android設備受影響嗎?

用戶可以到Google Play Store 下載由 Check Point 提供的 ”QuadRooter Scanner” 程式來檢查裝置是否受影響。

網址: https://play.google.com/store/apps/details?id=com.checkpoint.quadrooter

QuadRooter修補程式的進度

高通已經對全部相關漏洞發出了修補程式。Google亦在2016年8月為其中三個漏洞提供修補程式,餘下的也會在9月發放。由於普遍流動設備供應商會對原Android 系統進行客製化,所以用戶須等候流動設備供應商提供的系統更新。

- 2016-09-08 更新

Google 已提供餘下兩個漏動之修補程式 (CVE-2016-2059 及 CVE-2016-5340)。

https://groups.google.com/forum/#!forum/android-security-updates

以下是Android 生態圈中修補程式部署的流程:

Android 修補程式部署流程 (參考: www.checkpoint.com)

在2015年7月,一個「極度危險」級別的Android漏洞,名為” Stagefright Media Library Remote Code Execution” (/my_url/en/alert/15072901) 有相似的情況。雖然Android 提供了修補程序,但仍需要等待若干時間,待不同流動設備供應商發放系統更新。

防禦被惡意流動程式攻擊

即使你的Android設備內存有一個或四個漏洞,除非你被攻擊者誘使安裝了惡意程式去攻擊該漏洞,否則沒有即時危險。 Google 聲稱「驗證應用程式」功能可以阻止QuadRooter 的活動。當安裝針對QuadRooter的惡意程式時,Android 系統會顯示 「安裝已被終止」及終止安裝。所有Android 4.2 或以上的裝置都會由Google Play Service 提供相關功能。這項功能在Android 4.2 Jelly Bean(始自2012年)會預設開啟及定時更新。根據最新的數據,九成以上活躍的Android設備正使用 4.2 或以上的版本。如果使用較舊版本,你可以手動開啟「驗證應用程式」功能,在2010年Gingerbread版本中,可以在「設定」下面的「安全性」 開啟功能。

安全建議

當流動設備供應商發出安全更新後,用家應該盡快進行更新。在這之前,我們應該對流動程式的安裝及更新保持警覺。

- 當流動設備供應商發出安全更新後,用家應該盡快下載。這些更新可以保護裝置及資料的安全。

- 不要直接安裝Android的程式檔案 (.APK檔案),必須在Google Play 官方商店中下載並安裝由可信任的供應商提供的程式。

- 不要用公共Wi-Fi網絡安裝或更新程式。

- 使用保安程式來保護Android裝置,阻擋惡意或不明程式的安裝。

分享至